Geacon は、広く悪用されている侵入テスト スイート Cobalt Strike のビーコンを Go ベースで実装したもので、macOS デバイスをターゲットに使用されることが増えています。

Geacon と Cobalt Strike はどちらも、正規の組織がネットワークに対する攻撃をシミュレートし、防御を強化するために使用するユーティリティですが、脅威アクターもこれらを攻撃に利用しています。

Cobalt Strike の場合、脅威アクターは何年にもわたってこれを悪用して Windows システムを侵害しており、情報セキュリティ業界はこれと戦うために継続的な努力を続けています。

実環境での Geacon の活動を監視しているSentinelOneのセキュリティ研究者は、最近 VirusTotal 上のペイロード数が増加していることに気づきました。そのうちのいくつかはレッドチームの作戦に参加している兆候を示していましたが、他のものは悪意のある攻撃の特徴を持っていました。

フォークの開発と可用性

Geacon が macOS 上で動作する Cobalt Strike の有望なポートとしてGitHub に初めて登場したとき、ハッカーはこれにほとんど注目していないようでした。

しかし、SentinelOne の報告によると、匿名の中国人開発者が GitHub で 2 つの Geacon フォーク (無料で公開されているGeacon Plusとプライベートの有料バージョンであるGeacon Pro ) を公開した後、4 月にこの状況が変わったとのことです。

Virus Total の履歴データによると、フォークの無料バリアントの Mach-O ペイロードは 2022 年 11 月から開発中です。

本日、Geacon フォークが「 404 Starlink プロジェクト」に追加されました。これは、2020 年から Zhizhi Chuangyu Laboratory によって維持されているレッドチーム侵入テスト ツール専用のパブリック GitHub リポジトリです。

この追加により、Geacon フォークの人気が高まり、悪意のあるユーザーの注意を引いたようです。

実環境での展開

SentinelOne は、4 月 5 日と 4 月 11 日に発生した 2 つの VirusTotal 提出で、悪意のある Geacon の導入事例を 2 件発見しました。

1 つ目は、「Xu Yiqing’s Resume_20230320.app」という名前の AppleScript アプレット ファイルです。これは、中国語のコマンド アンド コントロール (C2) サーバーから未署名の「Geacon Plus」ペイロードを 1 つ取得する前に、macOS システム上で実行されることを確認するように設計されています。 IPアドレス。

研究者らは、特定の C2 アドレス (47.92.123.17) が Windows マシンに対する Cobalt Strike 攻撃に以前から関連付けられていたことに注目しています。

「ビーコン活動」を開始する前に、ペイロードは、おとりの PDF ファイル (Xy Yiqing という名前の個人の履歴書) を被害者に表示します。

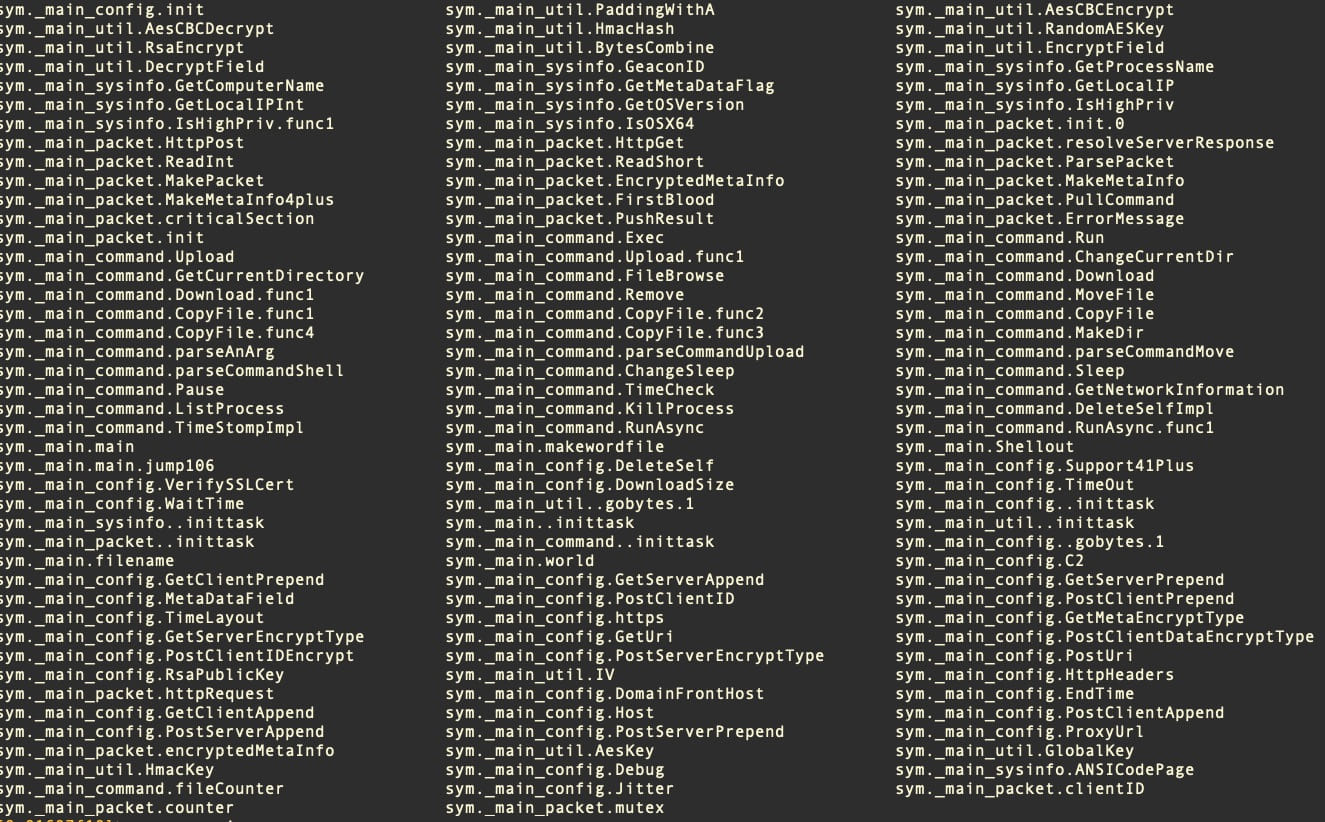

Geacon ペイロードはネットワーク通信、データの暗号化と復号化をサポートしており、追加のペイロードをダウンロードし、侵害されたシステムからデータを抽出できます。

2 番目のペイロードは、SecureLink.app と SecureLink_Client です。これは、安全なリモート サポートに使用される SecureLink アプリケーションのトロイの木馬化されたバージョンであり、「Geacon Pro」のコピーが含まれています。

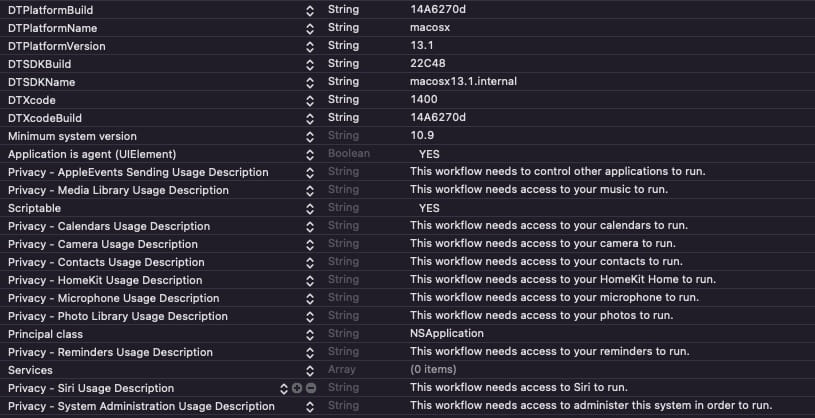

この場合、バイナリは Intel ベースの Mac システム、バージョン OS X 10.9 (Mavericks) 以降のみを対象としています。

アプリは起動時に、コンピューターのカメラ、マイク、連絡先、写真、リマインダー、さらには管理者権限へのアクセスを要求します。これらは通常、Apple の透明性、同意、および制御 (TCC) プライバシー フレームワークによって保護されています。

これらは非常に危険な権限ですが、偽装アプリケーションの種類はユーザーの疑いを和らげることができるため、ユーザーをだましてアプリの要求を許可させます。

この場合、Geacon が通信する C2 サーバーの IP アドレス (13.230.229.15) は日本に拠点を置き、VirusTotal はそれを過去の Cobalt Strike オペレーションに接続しました。

SentinelOne は、観察された Geacon の活動の一部が正当なレッドチームの作戦に関連している可能性が高いことに同意しているが、本当の敵対者が「パブリック、そして場合によっては Geacon のプライベートフォークさえも利用する」可能性が十分にあります。

この結論を裏付けるのは、過去数か月間で確認された Geacon サンプルの数の増加であり、セキュリティ チームは適切な防御を実装して対応する必要があります。

SentinelOne は、企業が Geacon の脅威に対する適切な保護を作成するために使用できる侵害の痕跡 (IoC) のリストを提供しました。

Comments