サービスとしてのランサムウェア (RaaS) モデルは、サイバー犯罪の世界への参入障壁を下げており、ランサムウェア攻撃の数がかつてないほど急増しています。

過去数年間で、ランサムウェアはサイバー犯罪エコシステムにおける主要な収入源の 1 つになり、被害者を侮辱し、盗み出されたデータを公開すると脅迫し、場合によっては分散型サービス拒否攻撃 ( DDoS) 攻撃。

このブログ投稿では、AVADDON ランサムウェアに関連する複数のランサムウェア ファミリ間の活動、類似点、重複を調査し、ランサムウェア オペレーターがどのように考え、絶えず進化するサイバー犯罪エコシステムで利益を上げ続けているかを理解するためのケース スタディとして役立ちます。

さまざまな RaaS サービスが重要な標的への侵入に普及しており、被害者のネットワークに大きな影響を与え、かなりの身代金を要求しています。 AVADDON は、これらのランサムウェア サービスの 1 つです。

AVADDON ランサムウェア サービスの背後にいる脅威アクターは、2020 年 6 月に活動を開始し、2021 年 6 月まで活動を続けました。政府が新しい法律でランサムウェア活動との戦いを優先し、法執行活動を強化したため、このサービスは急速に閉鎖され、秘密の暗号化キーが公開されたようです。 .

Mandiant は、AVADDON と他のランサムウェア ファミリとの間に顕著な重複があることを観察しており、RaaS ビジネスに再び参入するためにブランド変更する可能性を示しています。これらの活動の収益性に基づいて、多数の攻撃者がランサムウェア活動を継続することはほぼ確実です。

被害者学

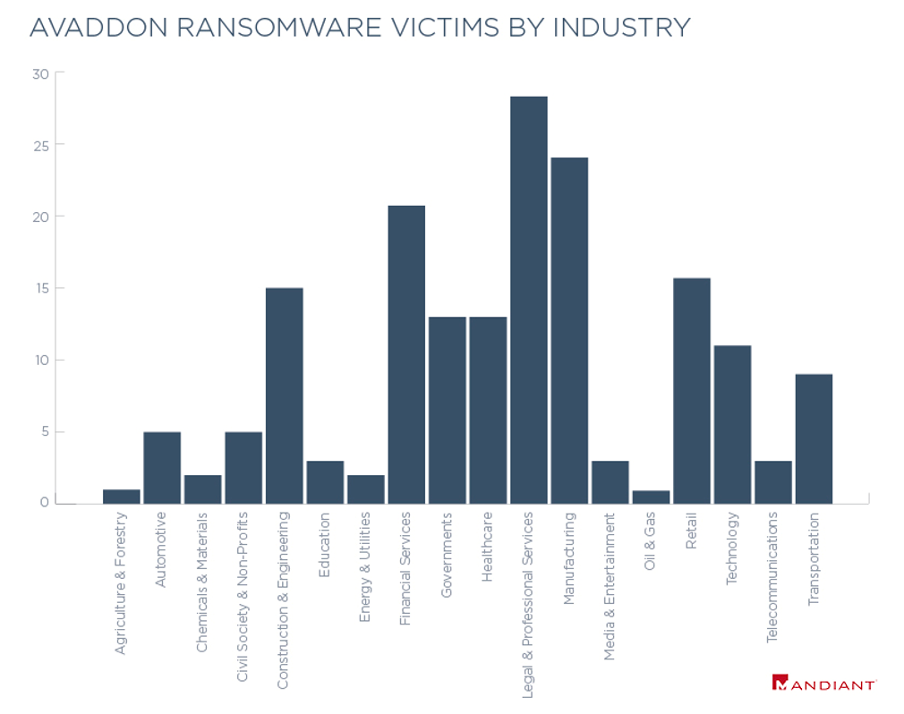

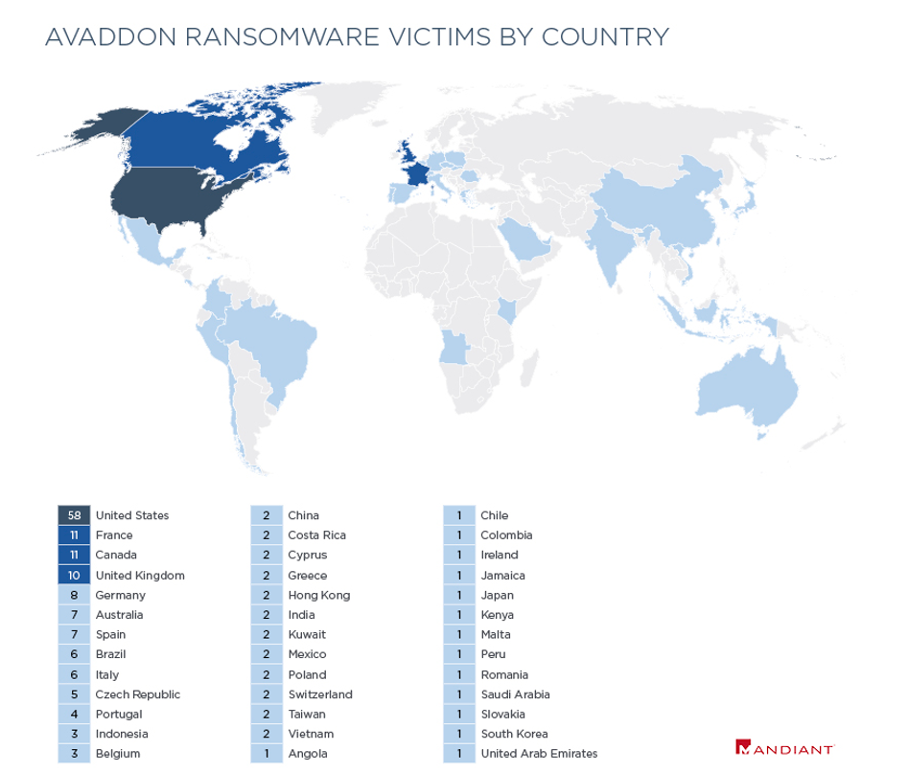

AVADDON ランサムウェアを利用した破壊的な攻撃は、さまざまな業界に影響を与えています。 AVADDON自身のブログ投稿と Mandiant のインシデント対応調査で公表された犠牲者に基づいて、教育、技術、ヘルスケア、金融、政府など、主に北米に拠点を置く業種にAVADDON が影響を与えていることを確認しました。

オープンソースのデータに基づいて、AVADDON は約3,000 の秘密暗号化キーをリリースしました。

AVADDON ランサムウェア サービス

2020 年 6 月、Mandiant は、ロシア語を話す脅威アクター「Avaddon」が、ロシア語を話すフォーラムのエクスプロイト[.]in および xss[.]is で AVADDON ランサムウェア アフィリエイト プログラム (RaaS) を宣伝していることを報告しました。 2021 年 3 月、脅威アクターの Avaddon は、AVADDON RaaS のアップデートを投稿して、AVADDON V2 の開発を発表し、同年後半に、被害者に身代金を支払うよう圧力をかけるように設計された DDoS 機能を組み込みました。

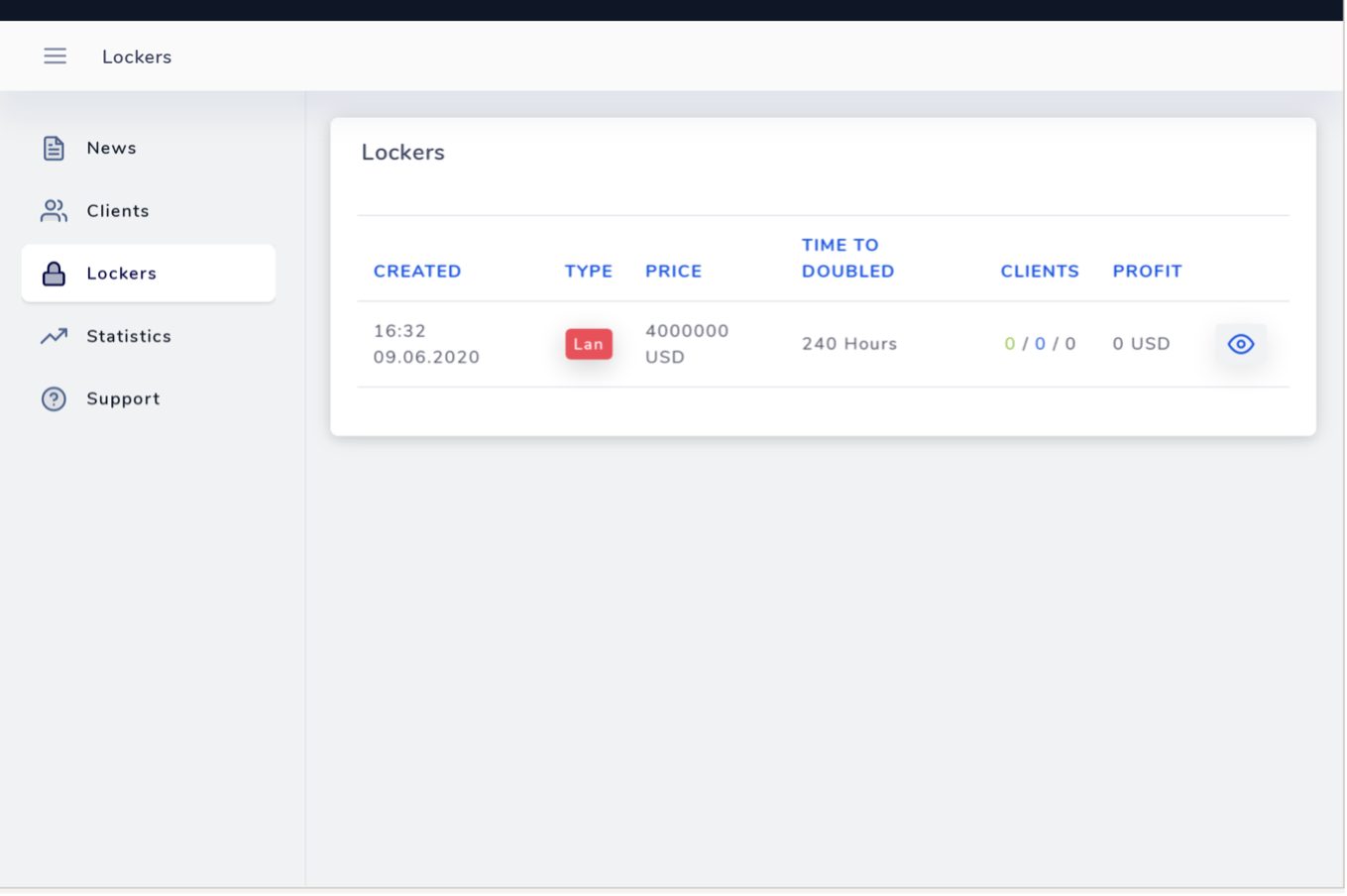

図 3 に示す AVADDON パネルは、TOR 隠しサービス (.onion ドメイン) でホストされており、被害者とその支払いを監視し、ビルドを追跡し、サポート チケット システムを提供し、統計と関連ニュースを表示するために、AVADDON アフィリエイトに提供されました。出版物。通常の RaaS 運用と同様に、AVADDON の利益は、AVADDON オペレーターが指定した利用規約に従って分割されます。当初は、アフィリエイトが 65%、ランサムウェア サービスのオペレーターが 35% の利益を得るように構成されています (これは、 RaaS サービス) 。ただし、これはアフィリエイトごとの被害者数によって異なる可能性があります。つまり、侵入数が大幅に増加した場合、アフィリエイトの利益率が高くなる可能性があります.

アバドン アフィリエイト

Mandiant は、AVADDON ランサムウェアを利用した標的型破壊攻撃に関与している複数の AVADDON 関連会社を特定しました。

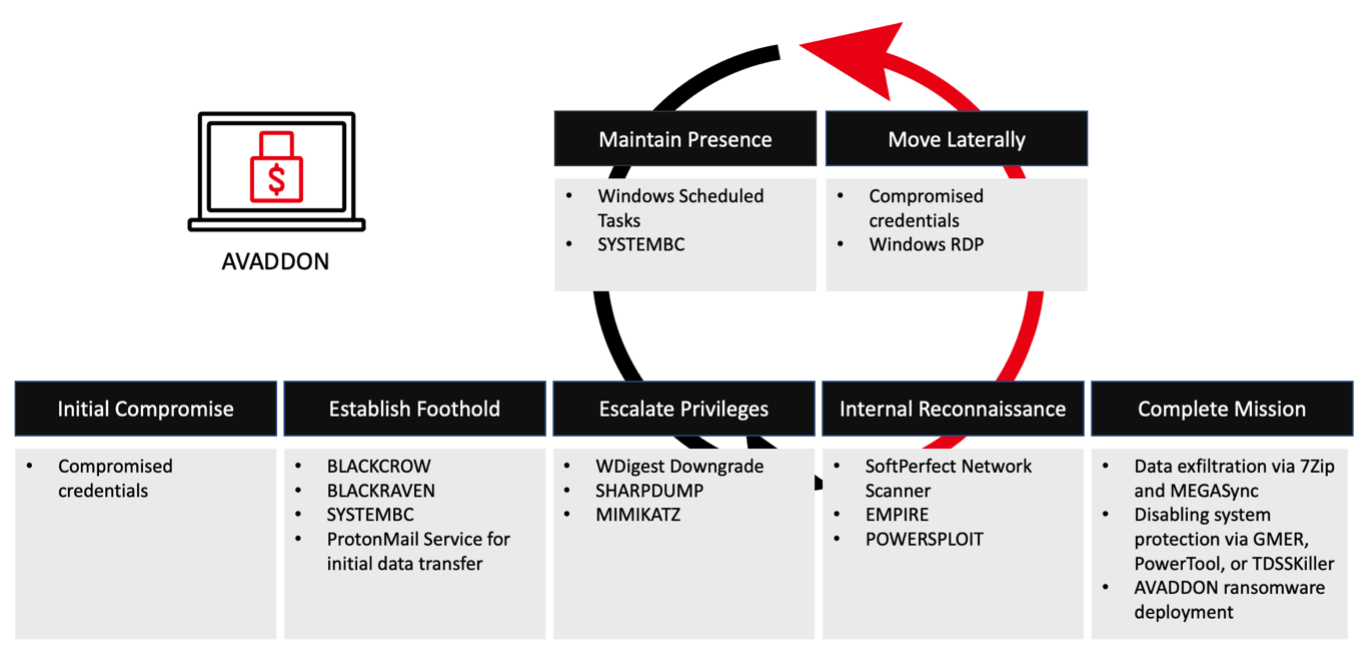

これらの攻撃では、次のようなさまざまな戦術、手法、および手順 (TTP) が使用されました。

- 以前の侵入による資格情報の侵害。ある例では、Mandiant は、AVADDON アフィリエイトが初期アクセス ブローカーと協力して、被害者の環境で最初の足場を築いている証拠を観察しました。

- BLACKCROW や DARKRAVEN Web シェルなどのカスタム マルウェアは、侵害されたサーバーへのアクセスと対話を維持します。

- 侵害されたホストと対話するための、公開されているリモート管理ツール SYSTEMBC。

- ラテラル ムーブメント用の Windows リモート デスクトップ プロトコル (RDP)。

- WDigest ダウングレード攻撃と SHARPDUMP または MIMIKATZ を併用して、メモリからクリアテキストの資格情報をダンプします。

- 悪用後の活動のための EMPIRE や POWERSPLOIT などのオープンソース フレームワークとスクリプト。

- 持続性のための Windows スケジュール タスク。

- 内部偵察用の SoftPerfect Network Scanner などの公開されているスキャン ツール。

- システム保護ソフトウェアを無効にするための、GMER、PowerTool、TDSSKiller などの公開されているルートキット削除ツール。

- 侵入の初期段階で最初にデータを送受信する ProtonMail サービス。

- 公開されているアーカイブ ツール 7Zip とクラウド ストレージ同期ツール MEGAsync を使用して、データのステージングと抽出を行います。

TTP から、Mandiant は、侵入のさまざまな段階でさまざまな目的のために、オープンソースおよび公開されているツールに大きく依存していることを確認しました。

点をつなぐ

Mandiant は、洗練された TTP と、さまざまな特殊な脅威アクター間のコラボレーションの増加を観察し続けています。それぞれが侵入操作で特定の役割を果たしています。また、ランサムウェア オペレーター間のコラボレーションを示唆する、新しいランサムウェア サービスが別のサービスと連携する場合のブランド変更の以前のケースを観察しました。

Mandiant は、 BLACKMATTERやSABBATHランサムウェア ファミリなどの RaaS 間の潜在的な再ブランディングとリンクの複数のケースを報告しており、RaaS のシャットダウンに伴いAVADDONで再ブランディングの可能性について報告しています。

RaaS の背後にいる攻撃者は、さまざまな理由でブランド変更を選択する可能性があります。これには、運用上のセキュリティ上の欠陥を修正することや、法執行機関が運用を妨害するリスクを軽減するという認識が含まれます。

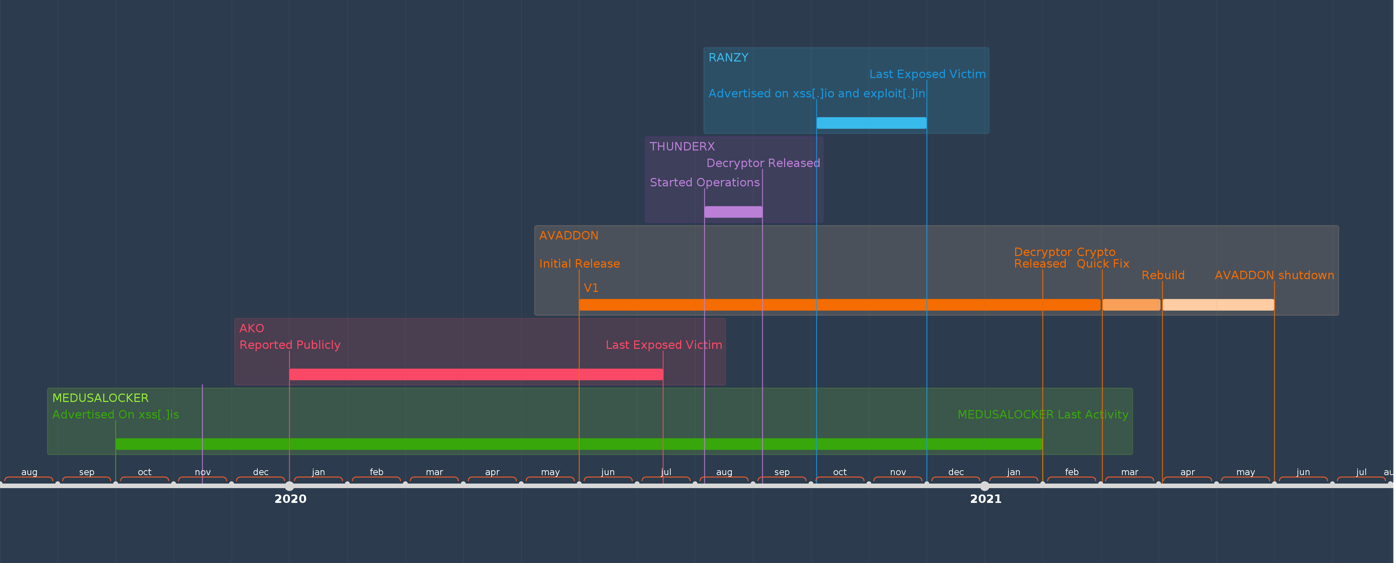

Mandiant は AVADDON を追跡し、その複数のバージョンと、類似点を共有する可能性のあるランサムウェア ファミリを分析しました。 2021 年 4 月、Mandiant は、ロシア語を話すアンダーグラウンド フォーラムでさまざまなブランドを使用して宣伝している多数のランサムウェア サービスを特定しましたが、図 5 に示すように、2019 年までさかのぼって AVADDON とある程度の関係がありました。

Mandiant は、2019 年から 2021 年にかけて、AVADDON ソース コードに接続された以前の RaaS サービスが稼働していることを確認しています。これらのランサムウェア ファミリのバリエーションは、最終製品のパフォーマンスと暗号化機能が向上するにつれて、成熟度が増していることを示しています。

これらのサービスのタイムラインとコードの類似点は、再構築プロセスの一部である可能性があり、脅威アクター間のコラボレーションまたは複数の脅威アクターによる共有ソース コードへのアクセスを示唆しています。

MEDUSALOCKERは、ロシア語圏のフォーラム xss[.] で宣伝されたランサムウェアで、脅威アクター「Scourge」によって2019 年 10 月にMandiantによって報告されました。2020 年中、サービスは引き続きアクティブで、ランサムウェアの新しいバージョンで更新されました。 .この脅威アクターによるフォーラムでの最後の活動は、2021 年 2 月でした。

MedusaReborn としても知られる Ako は、 2020 年 1月頃に初めて観測されたランサムウェアです。 Akoの活動は 2020 年も引き続き活発であり、2020 年7 月に公開された最後の犠牲者が恥ずべきブログに追加されました。Mandiant は、Ako ランサムウェアが MEDUSALOCKER と多くの類似点を共有していると判断し、Ako を MEDUSALOCKER の亜種と見なしています。

ThunderX は、PE タイムスタンプと公開レポートによると、2020 年 8 月に動作を開始したランサムウェアです。しかし、2020 年 9 月、Tesorionは ThunderX の操作を妨害したと思われる無料の復号化ツールをリリースしました。 Mandiant は、多数の類似点とコードの重複から、ThunderX と RAZY を単一のマルウェア ファミリと判断しました。

「Ranzy Locker」としても知られる RANZY は、2020 年 10 月に脅威アクター「Ranzycorp」によってロシア語圏のフォーラム xss[.]is およびエクスプロイト[.]in で宣伝されたランサムウェアです。RANZY はそれ以来、複数の被害者に影響を与えています。しかし、2020 年後半、Mandiant は 2021 年に恥ずべきブログやこれらのフォーラムでの活動で公に名前が付けられた被害者を観察しませんでした。

AVADDONランサムウェア分析

AVADDON は、ローカルおよびマップされたネットワーク共有に保存されているファイルを暗号化します。ファイルを暗号化する前に、対象のプロセスとサービスを停止します。 Mandiant は、図 5 に示す 3 つのメジャー リリース バージョンを確認しました。暗号化方法の違いの詳細については、「AVADDON 暗号化の進化」セクションを参照してください。

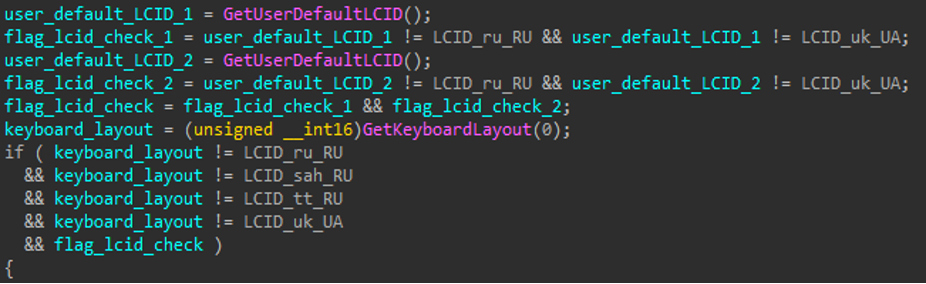

ランサムウェアには、システムの言語コード識別子 (LCID) とキーボード レイアウト (図 6 ) を取得するホスト偵察機能が含まれており、ロシア語、ウクライナ語、タタール語 (ロシア語)、またはサハ語 (ロシア語) が見つかった場合は終了します。これは、AVADDON アフィリエイトが遵守しなければならない必須ポリシーの 1 つである、独立国家共同体 (CIS) 領域内でのランサムウェア操作の完全な禁止と一致しています。

AVADDON は他のランサムウェア サンプルと同様に動作し、組み込みの構成が含まれています。 AVADDON の構成は、main の前に C++ グローバル初期化子として初期化されるグローバル stdstring 変数の形式で格納されます。文字列は、実行中に必要に応じてデコードされます。すべての構成のエンコードは、Base64 を使用して実行され、バイナリごとに異なるハードコードされたシングルバイト キーを使用して算術演算を複数回繰り返します。図 7は、サンプル ハッシュ(MD5:ae663fa3b803d8c23e98373fa3f66d21) にある構成データのデコードに使用される Python スクリプトの例です。

|

|

AVADDON の実行フローは、操作を中断する可能性のあるサービスとプロセスを停止して削除することから始まります (図 8 )。次に、構成は複数のコマンドを実行して、ユーザーがバックアップから復元できないようにします (表 1 ) 。最後に、ランサムウェアは、ディレクトリ (図 9 ) や特定の拡張子を持つファイル (図 10 )を回避しながら、ローカル ドライブとネットワーク共有を再帰的に反復することにより、暗号化操作を開始します。

AVADDON は、仮想マシン、バックアップ、ウイルス対策サービスに関連する次の文字列を検索して、それらを停止および削除します。

|

ccEvtMgr ccSetMgr カルサーバー dbeng8 dbsrv12 デフウォッチ Intuit.QuickBooks.FCS msmdsrv QBCFMonitorService QBIDP サービス RTVスキャン SavRoam sqladhlp SQLADHLP sqlagent sqlbrowser sqlserver sqlwriter tomcat6 VMAuthdService VMnetDHCP VMUSBArbService vmware-usbarbitator64 vmware-usbarbitator64 VMwareHostd |

以下のプロセスを停止します。ランサムウェアは完全なプロセス名の短縮形を保存しますが、プロセスの識別または終了時には使用されないようです。

|

プロセス名 |

ショートフォーム |

|

360doctor.exe |

0doct |

|

360se.exe |

0se.e |

|

axlbridge.exe |

ブリッド |

|

Culture.exe |

文学 |

|

デフウォッチ.exe |

fwatc |

|

fdhost.exe |

ホスト。 |

|

fdlauncher.exe |

発売 |

|

GDscan.exe |

スキャン。 |

|

httpd.exe |

tpd.e |

|

MsDtSrvr.exe |

DtSrv |

|

QBCFMonitorService |

CFMon |

|

QBDBMgr.exe |

DBMgr |

|

QBIDPService.exe |

IDPSe |

|

qbupdate.exe |

アップデート |

|

QBW32.exe |

W32.e |

|

RAgui.exe |

ガイド |

|

RTVscan.exe |

Vスキャン |

|

sqlbrowser.exe |

ブロウ |

|

sqlmangr.exe |

マング |

|

sqlserver.exe |

lserv |

|

supervise.exe |

最初 |

|

winword.exe |

ワード |

|

wxServer.exe |

仕える |

|

wxServerView.exe |

仕える |

|

tomcat6.exe |

mcat6 |

|

java.exe |

go.ex |

|

wdswfsafe.exe |

swfsa |

AVADDON は、Windows のシャドウ ボリュームを削除し、ごみ箱を空にして、ファイルの回復を回避します。次に、図 9 の回復防止コマンドを実行します。最後に、システムの再起動を防止するために、AVADDON は Windows 再起動マネージャーを利用して、アクティブに暗号化されているファイルを再起動マネージャー レジストリに追加します。

|

|

次のディレクトリは暗号化プロセスから除外され、AVADDON の異なるバージョン間で一貫しています。

|

C:Windows C:プログラム ファイル C:ユーザーすべてのユーザー C:ユーザーパブリック C:UsersuserAppDataLocalTemp C:プログラム ファイル (x86) C:UsersuserAppData C:ProgramData C:Program FilesMicrosoftExchange サーバー C:Program Files (x86)MicrosoftExchange サーバー C:Program FilesMicrosoft SQL Server C:Program Files (x86)Microsoft SQL Server |

また、次のキーワードを含むディレクトリは除外されます。

|

システムドライブ ユーザープロフィール プログラムファイル(x86) プログラムデータ プログラムファイル すべてのユーザーのプロフィール アプリデータ 公衆 TMP Tor ブラウザ MSOキャッシュ EFI |

ファイルシステムを暗号化する場合、提供された復号化ツールで身代金を支払った後にシステムを回復できるように、次の拡張子は除外されます。

|

。置き場 .sys .ini .dll .lnk .dat 。EXE .drv .rdp .prf .swp .mdf .mds .sql |

ホスト調査

ランサムウェアには、身代金メモの一部としてホスト調査が含まれています。ホスト調査は、ハイフン文字で区切られた 2 つの部分で構成され、Base64 でエンコードされます。最初の部分はプレーンテキストの被害者 ID で、2 番目の部分は図 13 のフィールドを含むデータの RSA 暗号化された JSON 構造です。

|

構造 |

説明 |

|

外線 |

暗号化されたファイル拡張子 |

|

皮肉 |

RSA キーで暗号化され、16 進形式で保存される AES キーとファイル拡張子 |

|

HDD |

検出され、ホストに接続されたドライブ |

|

hdd.name |

ドライブ文字 A ~ Z |

|

hdd.size |

ドライブ サイズ (GB) |

|

hdd.type |

ドライブの種類 ローカル/ネットワーク |

|

言語 |

デフォルトのロケール言語 |

|

名前 |

ホスト名 |

以下は、侵害されたシステムから収集された情報を含む JSON 文字列の例です。この JSON 文字列はディスクに書き込まれず、メモリにのみ格納されます。

|

{ “ext”: “.eDDDbCADB”, “rcid”: “796249FF39A076F96C3261D0913FEEF832759C1D2CA83DA9AF38D582B8C3E638E71F73 “hdd”: [{ “名前”: “C”, “サイズ”: 118, 「タイプ」:「ローカル」 }、 { “名前”: “D”, “サイズ”: 0, 「タイプ」:「ローカル」 } ]、 “lang”: “英語”, 「名前」:「デスクトップ-AA1OUBT」 } |

AVADDON ランサムウェアの以前のビルドには、 CMSTPLUA COM インターフェイスを悪用するユーザー アクセス制御 (UAC) バイパス モジュールが含まれていました。この UAC バイパスは一般的であり、実装が簡単で、公開された概念実証 (PoC) コードが利用できるため、 DARKSIDEなどの複数のランサムウェアで使用されています。 AVADDON は時間をかけて変更を加え、UAC バイパスを削除しました。

AVADDON 暗号化の進化

最初に、AVADDON は、暗号化プロセス中にメモリに常駐する単一の AES-256 キーを生成しました。このキーは、プロセスが終了するまで常駐し、すべてのファイルの暗号化に使用されました。これにより、研究者は 2021 年 2 月にGitHub でリリースされた解読ツールを開発し、この欠陥を悪用して、中断されたプロセスから暗号化されたマテリアルをダンプすることができました。ランサムウェアの開発者は、暗号化されるファイルごとに 1 つの AES キーを生成することで、この問題を解決しました。

AVADDON は、最初にリリースされたとき、すべてのファイルの暗号化に単一の AES キーを使用していました。ファイルの AES セッション キーを復元するには、次の 3 つの方法があります。

- 被害者 ID の一部としての身代金メモには、攻撃者の秘密 RSA キーが必要です。

- 各ファイルには、ファイルの暗号化に使用されるセッション キーを含むフッターが追加されています。キーは、秘密の RSA キーで抽出できます。

- メモリに常駐するセッション キーを見つけます。

AVADDON は後に「ファイルごとに 1 つのキー」方式を使用するようになり、メモリに常駐するキーを見つけるという 3 番目の項目を解決しました。他の 2 つの方法は秘密鍵を必要とするため、保護されています。 1 つの興味深い注意事項: 新しいバージョンのランサム ノートに生成および保存された AES キーは決して使用されません。ファイルに保存されたセッション キーのみが正しいものです。それは一度保存することができます。

ファイル暗号化の修正を含む AVADDON サンプルを分析したところ、グローバル変数に使用されている C++ 構造が置き換えられたことが示されました。これは、AVADDON を開発している攻撃者によって迅速な修正が行われたことを示しています。

2021 年後半に観察された 2021 年 4 月の PE タイムスタンプを持つサンプルには、IOCompletionPort マルチスレッドの追加や、元のリリースと同様の構造に対するこれらのグローバル変数の置き換えなどの改善が含まれています。

これは、攻撃者が PoC デクリプタのリリース後に迅速な修正を実装し、ソフトウェアの改善されたより一貫性のあるバージョンが開発されている間、操作を続行したことを示しています。

さらに、AVADDON の最新バージョンには、ファイルシステムを暗号化する前に、コマンドライン パラメーター「-safe」を暗号化プログラムの実行可能ファイルに指定することにより、被害者のホストを強制的にセーフモードで再起動する機能がありました。ウイルス対策ソフトウェアや EDR ソフトウェアをバイパスしようとして、同様の機能を実装した他の RaaS サービスを模倣します。

ランサムウェアの類似点と技術的比較

Mandiant は、MEDUSALOCKER、Ako、ThunderX、AVADDON、RANZY の複数のサンプルを分析し、プログラミング言語、コードの類似性、機能など、これらのランサムウェア間に複数の類似点を発見しました。これらの多くは図 15 で確認できます。

さらに、Ako と RANZY は同じ Tor オニオン アドレス 7rckgo66iydpvgpwve7b2el5q2zhjw4tv4lmyewufnpx4lhkekxkoqd[.]onion を使用していたため、インフラストラクチャにかなりの重複があります。

この Tor サイトは、被害者を侮辱し、身代金要求の支払いを強要する目的で使用されており、被害者間の別の程度の関係を示しています。

同様の PDB 文字列は、MEDUSALOCKER、ThunderX (MD5: fedadfa6ce199900ca0a6a1f588f8beb)、RANZY (MD5: d3774470f4a1b2451fb314d6c37a7763) の複数のサンプルで確認されており、AVADDON デクリプタ (MD5: 01422fd3eec0d1a00ce238d に寄与する可能性がある) のサンプルでも見られます。

ThunderX と RANZ Y の両方が同じ PDB 文字列を共有していることに注意してください。

PDB パスの例:

- C:UsersGh0StDesktopMedusaLockerInfoMedusaLockerProjectMedusaLockerReleaseMedusaLocker.pdb

- C:UsersGh0StDesktopMedusaLockerInfoMedusaLockerProjectMedusaLockerDebugMedusaLockerXP.pdb

- C:UsersGh0StDesktopMedusaLockerInfoMedusaLockerProjectMedusaLockerReleaseMedusaLockerXP.pdb

- C:UsersGh0StDesktopMedusaLockerInfoMedusaLockerProjectMedusaLockerDebugMedusaLocker.pdb

- C:UsersGh0StDesktopMedusaLockerInfoMedusaLockerProject_v2MedusaLockerDebugMedusaLocker.pdb

- C:UsersGh0StDesktopAvaddonProjectInfoAvaddonProjectAvaddonLockerLiteReleaseAvaddonUnlockerGlobalLiteXPStub.pdb

- C:UsersGh0StDesktopThunderXReleaseLockerStub.pdb

|

特徴 |

メデューサロッカー |

私* |

アバドン |

ThunderX* |

ランジー |

|

プログラミング言語 |

C++ |

C++ |

C++ |

C++ |

C++ |

|

対称暗号化 |

AES-256 CBC |

AES-256 CBC |

AES-256 CBC |

サルサ20 |

サルサ20 |

|

非対称暗号化 |

RSA |

RSA |

RSA |

RSA |

RSA |

|

鍵の生成 |

実行ごとに同じキー |

実行ごとに同じキー |

バージョンによる |

ファイルごとの一意のキー |

ファイルごとの一意のキー |

|

言語チェック |

いいえ |

いいえ |

はい |

いいえ |

いいえ |

|

UAC バイパス |

CMSTPLUA COM インターフェイス |

いいえ |

CMSTPLUA COM インターフェイス、バージョンによって異なります |

いいえ |

いいえ |

|

ネットワーク発見技術 |

ICMP |

ICMP |

ARP、バージョンによって異なります |

ICMP |

ICMP |

|

プロセスとサービス終了の類似性 |

はい |

いいえ |

はい |

はい |

はい |

図 15: ランサムウェア間の類似点を示す表

*私 (MEDUSALOCKER バリアント)

*ThunderX (RANZY バリアント)

暗号化操作

コードの再利用は、それらすべての暗号化コンテキストの初期化全体を通して非常に似ているように見えました。各ランサムウェアを広範囲に分析した結果、多くの機能が同じアーキテクチャと同様のストレージ構造を持っており、サンプルを元に戻すと、常に明白で簡単に選択できることがわかりました。

5 つのランサムウェアの間には、暗号化するファイルの量を記述し、あるケースでは暗号化の代わりにファイルの内容をワイプする 4 つのファイル暗号化モードがサポートされています。これらのモードは、各ランサムウェアで同じです。

ファイル署名

MEDUSALOCKER は当初、ファイル署名を使用して暗号化されたファイルに追加しませんでしたが、Ako は 16 進値 0xBEEFCACE を追加しました。

AVADDON は、16 進値 0x1030307 を 24 バイト構造内のファイルの末尾に追加します。

RANZY と ThunderX は署名の 16 進値 0xB0E0E0F0 を使用します。

これらの署名は、攻撃者の公開鍵で暗号化されたファイルのセッション キーがこのフッターの前にあり、それらすべてで非常に類似した 24 バイト構造の一部です。

識別子の形式

Ako、ThunderX、RANZY は非常によく似た JSON ブロブを作成し、エンコードしてランサム メモに書き込みます。これらには、それらの間で重複する複数のキーワードが含まれています。

Ako と AVADDON で記述された識別子には類似点があり、一部のキーワードが重複していますが、AVADDON はより大きな JSON を構築し (図 14 を参照)、Ako には存在しない追加のキーワードを使用します。

難読化

MEDUSALOCKER と Ako にはプレーン テキスト文字列が含まれており、RSA キー blob のみが base64 でエンコードされています。 AVADDON、ThunderX、およびRANZYには、RSAキーと文字列の両方を難読化するための異なる実装があります.

UAC バイパス

MEDUSALOCKER と AVADDON は、CMSTPLUA COM インターフェイスを悪用する同様の UAC バイパス機能を使用しますが、ThunderX と RANZY にはバイパスが含まれていません。

バックアップの削除

ランサムウェア ファミリは、非常によく似たコマンド引数を実行して、wbadmin、bcedit.exe、vssadmin.exe を呼び出して Windows シャドウ コピーを削除し、ごみ箱を空にすることで、バックアップを削除します。

サービスとプロセスの列挙

これらのランサムウェアは、非常によく似たプロセスとサービスのリストを使用してスキャンし、見つかった場合は停止し、同様の順序に従います。ただし、AVADDON には、VMWare、アンチウイルス、SQLServer、および Tomcat のサービスとプロセスに関連するプロセスとサービスがさらに含まれています。

ThunderX と RANZY では、プロセスとサービスのリストが異なり、重複しているのは一部のみです。さらに、停止するサービスのリストは他のランサムウェアよりもかなり短く、プロセスのリストはより多くなっています。

ファイルとディレクトリの除外

MEDUSALOCKER と AVADDON には、ほぼ同じファイルとディレクトリの除外が含まれていますが、AVADDON には、TOR ブラウザ ディレクトリや、暗号化プロセスからスキップされたファイル拡張子の短いリストなど、スキップされる追加のディレクトリが含まれています。

ネットワークスキャン

MEDUSALOCKER、Ako、ThunderX、RANZY には、IcmpSendEcho 関数を使用して被害者のネットワークをスキャンする同様のコードが含まれています。

最初に特定された AVADDON のビルドは SendARP 関数に依存していますが、2021 年 2 月以降の PE タイムスタンプを持つ AVADDON サンプルの一部は、IcmpCreateFile および IcmpSendEcho 関数を使用するネットワーク偵察モジュールの置き換えを示しています。

その他の違い

- AVADDON のさまざまなバージョンには除外フォルダーが追加されており、CLI 引数を受け取ることができます。

- ThunderX と RANZY は、CLI 引数 –nolan を受け取ることができます。

結論

これらのランサムウェア ファミリと活動期間の類似点は、MEDUSALOCKER コード ベースが、2020 年に RaaS の運用を開始したさまざまな攻撃者によって再利用された可能性が高いことを示唆しています。バイナリの類似点と使用された手法は、それらの間にある程度の関係があることを示しています。ただし、これらの RaaS の開発と実装に関与する各攻撃者の技術的スキルは、ランサムウェアごとに異なります。

AVADDON は MEDUSALOCKER と比較してかなりの進化を構成しますが、技術的な違いや活動の重複により、AVADDON が MEDUSALOCKER の後継者であったかどうかは不明です。 AVADDON サービスは約 1 年間運用され、攻撃者の間でかなりの人気を博し、複数の地域や業界で被害者を恐喝していましたが、イベントによって迅速な終了が余儀なくされ、その後運用が停止され、被害者の秘密鍵が公開されました。

これらのランサムウェア ファミリ間のコードの重複を示唆する類似点、関与するオペレーターのさまざまなスキルセット、および時間の重複を考えると、現時点での法執行機関によるランサムウェア操作の混乱が、AVADDON に関与する脅威アクターにとって決定的なものになるかどうかは不明です。

SODINOKIBIと GANDCRABランサムウェアとの関係や、別のコード ベースを使用した新しいランサムウェアの再構築と再ブランド化など、以前のケースで見られたように、さまざまな攻撃者によるブランド変更、コード共有、またはソース コードの購入は、恐喝活動に戻る実際的な可能性です。ブラックマターなど。

付録: ATT&CK マッピング

|

ATT&CK戦術カテゴリ |

テクニック |

|

資源開発 |

インフラストラクチャの取得 (T1583) ·仮想専用サーバー (T1583.003) |

|

初期アクセス |

外部リモート サービス (T1133) ·有効なアカウント(T1078) |

|

実行 |

ユーザー実行 (T1204) ·悪意のあるファイル (T1204.002) スケジュールされたタスク/ジョブ (T1053) ·スケジュールされたタスク (T1053.005) |

|

持続性 |

有効なアカウント (T1078) ブートまたはログオンの自動開始の実行 (T1547) ·レジストリ実行キー/スタートアップ フォルダ (T1547.001) |

|

権限昇格 |

有効なアカウント (T1078) |

|

防御回避 |

防御力の低下 (T1562) ·ツールの無効化または変更 (T1562.001) 難読化されたファイルまたは情報 (T1027) ·ソフトウェアの梱包 (T1027.002) プロセス インジェクション (T1055) ホストでのインジケータの削除 (T1070) ·ファイルの削除 (T1070.004) レジストリの変更 (T1112) ファイルまたは情報の難読化解除/デコード (T1140) 仮想化/サンドボックスの回避 (T1497) ·システム チェック (T1497.001) |

|

資格情報へのアクセス |

OS 資格情報のダンプ (T1003) |

|

発見 |

アカウントの検出 (T1078) ドメイン信頼検出 (T1482) アクセス許可グループの検出 (T1069) |

|

横移動 |

リモート サービス (T1021) ·リモート デスクトップ プロトコル (T1012.001) |

|

コレクション |

収集データのアーカイブ (T1560) ·ユーティリティによるアーカイブ (T1560.001) |

|

コマンドと制御 |

アプリケーション層プロトコル (T1071) · Web プロトコル (T1071.001) 暗号化されたチャネル (T1573) Ingress ツール転送 (T1105) |

|

流出 |

Web サービスを介した流出 (T1567) クラウド ストレージへの流出 ( T1567.002 ) |

Mandiant セキュリティ検証アクション

組織は、Mandiant Security Validation で次のアクションを使用して、セキュリティ コントロールを検証できます。

|

VID |

名前 |

|

A151-063 |

コマンド アンド コントロール – AVADDON、DNS クエリ、ライブ ホスト チェック |

|

A151-064 |

ホスト CLI – AVADDON、bcdedit コマンド |

|

A151-067 |

悪意のあるファイル転送 – AVADDON、ダウンロード、亜種 #1 |

|

A151-069 |

保護された劇場 – AVADDON、処刑 |

|

A151-085 |

保護された劇場 – AVADDON、実行、Windows 10 バリアント |

|

A151-086 |

保護された劇場 – AVADDON、実行、Windows 7 バリアント |

|

A104-775 |

保護された劇場 – WMIC シャドウコピーの削除、バリアント #1 |

付録: マルウェアの定義

アバドン

AVADDON は C++ で記述されたランサムウェアであり、ローカルおよびマップされたネットワーク共有に保存されているファイルを暗号化します。 AVADDON は、ファイルを暗号化する前に、対象のプロセスとサービスを終了します。 AVADDON は、AES-256 暗号化アルゴリズムを使用してファイルを暗号化します。 AVADDON は、C++ で記述された Windows ランサムウェアです。アフィリエイト プログラム RaaS として運営されています。システム ファイルは、単一の AES-256 キーを使用して暗号化されます。 AES-256 キーは実行時に生成され、埋め込まれた RSA 公開キーを使用して暗号化されます。このマルウェアには分析防止技術もあり、ロシア語のシステムで実行されていないことを確認します。

メデューサロッカー

MEDUSALOCKER は C++ で記述されたランサムウェアで、ランダムに生成された AES-256 キーを使用して、ローカルおよびネットワーク共有に保存されているファイルを暗号化します。 MEDUSALOCKER は、ユーザー アカウント制御 (UAC) をバイパスし、ファイルを暗号化する前に対象のプロセスとサービスを終了させることができます。持続性は、スケジュールされたタスクを使用して確立されます。 MEDUSALOCKER はごみ箱を空にし、ボリュームのシャドウ コピーを削除します。

ランジー

RANZY は C++ で記述されたランサムウェアで、ローカルおよびマップされたネットワーク共有に保存されているファイルを暗号化し、拡張子「[.]ranzy」を追加します。 RANZY は、Salsa20 ストリーム暗号を使用してファイルを暗号化します。

ダークレイヴン

DARKRAVEN は、バックドアとして機能する C# で記述された ASPX Web シェルです。バックドアは、シェル コマンドの実行とファイル転送をサポートします。提供されたデータは、3DES とカスタムの Base64 デコード ルーチンを使用して復号化およびデコードされます。

黒いカラス

BLACKCROW は、バックドアとして機能する VB[.]NET で記述された ASPX Web シェルです。 BLACKCROW は、攻撃者が追加の引数と共に [.]NET DLL ペイロードをアップロードすることを想定しています。これらの引数は、DLL 内の一連のメソッドを呼び出すために使用されます。最終呼び出しの結果が攻撃者に表示されます。

システムBC

SYSTEMBC は C で記述されたトンネラーであり、TCP 経由でカスタム バイナリ プロトコルを使用して C2 サーバーからプロキシ関連のコマンドを取得します。 C2 サーバーは、C2 サーバーとリモート システム間のプロキシとして機能するように SYSTEMBC に指示します。 SYSTEMBC は、HTTP 経由で追加のペイロードを取得することもできます。一部の亜種は、この目的で Tor ネットワークを利用する場合があります。ダウンロードされたペイロードは、ディスクに書き込まれるか、実行前にメモリに直接マップされます。 SYSTEMBC は、多くの場合、他のマルウェア ファミリに関連するネットワーク トラフィックを隠すために利用されます。観察されたファミリーには、DANABOT、SMOKELOADER、および URSNIF が含まれます。

謝辞

Advanced Practices チーム、FLARE チーム、Threat Pursuit チーム、Yash Gupta

参照: https://www.mandiant.com/resources/blog/chasing-avaddon-ransomware

Comments