Google 広告を使用して配布された「LOBSHOT」と呼ばれる新しいマルウェアにより、攻撃者は hVNC を使用して感染した Windows デバイスを密かに乗っ取ることができます。

今年初め、多数のサイバーセキュリティ研究者が、Google 広告を利用して検索結果にマルウェアを配布する攻撃者が劇的に増加したことを報告しました。

これらの広告キャンペーンは、7-ZIP、VLC、OBS、Notepad++、CCleaner、TradingView、Rufus などの多くのアプリケーションの Web サイトになりすました。

ただし、これらのサイトは、Gozi、RedLine、Vidar、Cobalt Strike、SectoRAT、 Royal ランサムウェアなどの正当なアプリケーションを配布する代わりに、マルウェアをプッシュしました。

Google 広告で配信される LOBSHOT

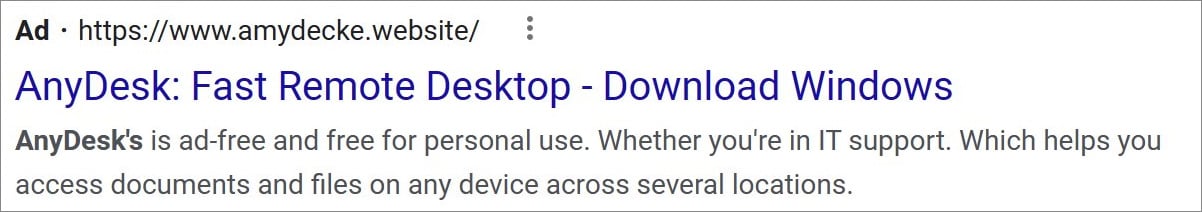

Elastic Security Labs による新しいレポートで、研究者は、LOBSHOT という名前の新しいリモート アクセス トロイの木馬が Google 広告を通じて配布されていることを明らかにしました。

これらの広告は正規の AnyDesk リモート管理ソフトウェアを宣伝していましたが、偽の AnyDesk サイト amydeecke[.]website に誘導していました。

出典: MalwareHunterTeam & Dormann

このサイトは、 PowerShell コマンドを実行して DLL を download-cdn[.]com からダウンロードする悪意のある MSI ファイルをプッシュしました。

このサイトは、 PowerShell コマンドを実行して DLL を download-cdn[.]com からダウンロードする悪意のある MSI ファイルをプッシュしました。

ただし、Proofpoint の脅威研究者であるTommy Madjar 氏は以前、このドメインは過去に所有権を変更したため、TA505 がまだこのドメインを使用しているかどうかは不明であると語っています。

ダウンロードされた DLL ファイルは LOBSHOT マルウェアであり、C:ProgramData フォルダーに保存され、RunDLL32.exe によって実行されます。

「昨年 7 月以降、500 を超える固有の LOBSHOT サンプルを観察しました。観察したサンプルは、通常93 KB から124 KB の範囲の 32 ビット DLL または 32 ビット実行可能ファイルとしてコンパイルされています」と、Elastic Security Labs のレポートは説明しています。

実行されると、マルウェアは Microsoft Defender が実行されているかどうかを確認し、検出された場合は実行を終了して検出を防ぎます。

ただし、Defender が検出されない場合、マルウェアは Windows へのログイン時にレジストリ エントリを自動的に開始するように構成し、感染したデバイスからシステム情報 (実行中のプロセスを含む) を送信します。

このマルウェアは、32 の Chrome 暗号通貨ウォレット拡張機能、9 つの Edge ウォレット拡張機能、および 11 の Firefox ウォレット拡張機能もチェックします。

拡張子を列挙した後、マルウェアは C:ProgramData 内のファイルを実行します。ただし、Elastic の分析ではそのファイルは存在しなかったため、このファイルが拡張機能のデータを盗むために使用されたのか、それとも他の目的で使用されたのかは不明です。

暗号通貨の拡張機能を盗むことはよくあることですが、Elastic はマルウェアに hVNC モジュールが含まれていることも発見しました。これにより、攻撃者は感染したデバイスにリモートで密かにアクセスできます。

被害者のデバイスを密かに制御する

hVNC ( 隠し仮想ネットワーク コンピューティング) は、デバイスの所有者が使用するメインのデスクトップではなく、感染したデバイスの隠しデスクトップを制御するように変更された VNC リモート アクセス ソフトウェアです。

これにより、脅威アクターは被害者に気付かれずに Windows デスクトップ コンピューターをリモートで制御できます。

Elastic によると、LOBSHOT は hVNC モジュールを展開しており、攻撃者はマウスとキーボードを使用して、隠れたデスクトップを目の前にいるかのように制御できます。

「この段階で、被害者のマシンは、攻撃者が制御するリッスン クライアントに送信される非表示のデスクトップを表すスクリーン キャプチャの送信を開始します」と Elastic は説明します。

「攻撃者は、キーボードの制御、ボタンのクリック、マウスの移動によってクライアントとやり取りします。これらの機能により、攻撃者はデバイスを完全にリモート コントロールできます。」

攻撃者は hVNC を使用してデバイスを完全に制御し、コマンドの実行、データの盗用、さらにはマルウェア ペイロードの展開さえ可能にします。

AnyDesk はビジネス環境で一般的に使用されているため、このマルウェアは企業ネットワークへの初期アクセスや、他のデバイスへの横方向の拡散に使用される可能性があります。

このタイプのアクセスは、ランサムウェア攻撃、データ強要、およびその他の攻撃につながる可能性があります。

Comments