「Earth Longzhi」と呼ばれる、これまで知られていなかった中国の APT (高度な持続的脅威) ハッキング グループが、東アジア、東南アジア、およびウクライナの組織を標的にしています。

攻撃者は少なくとも 2020 年から活動しており、カスタム バージョンの Cobalt Strike ローダーを使用して、被害者のシステムに永続的なバックドアを仕掛けています。

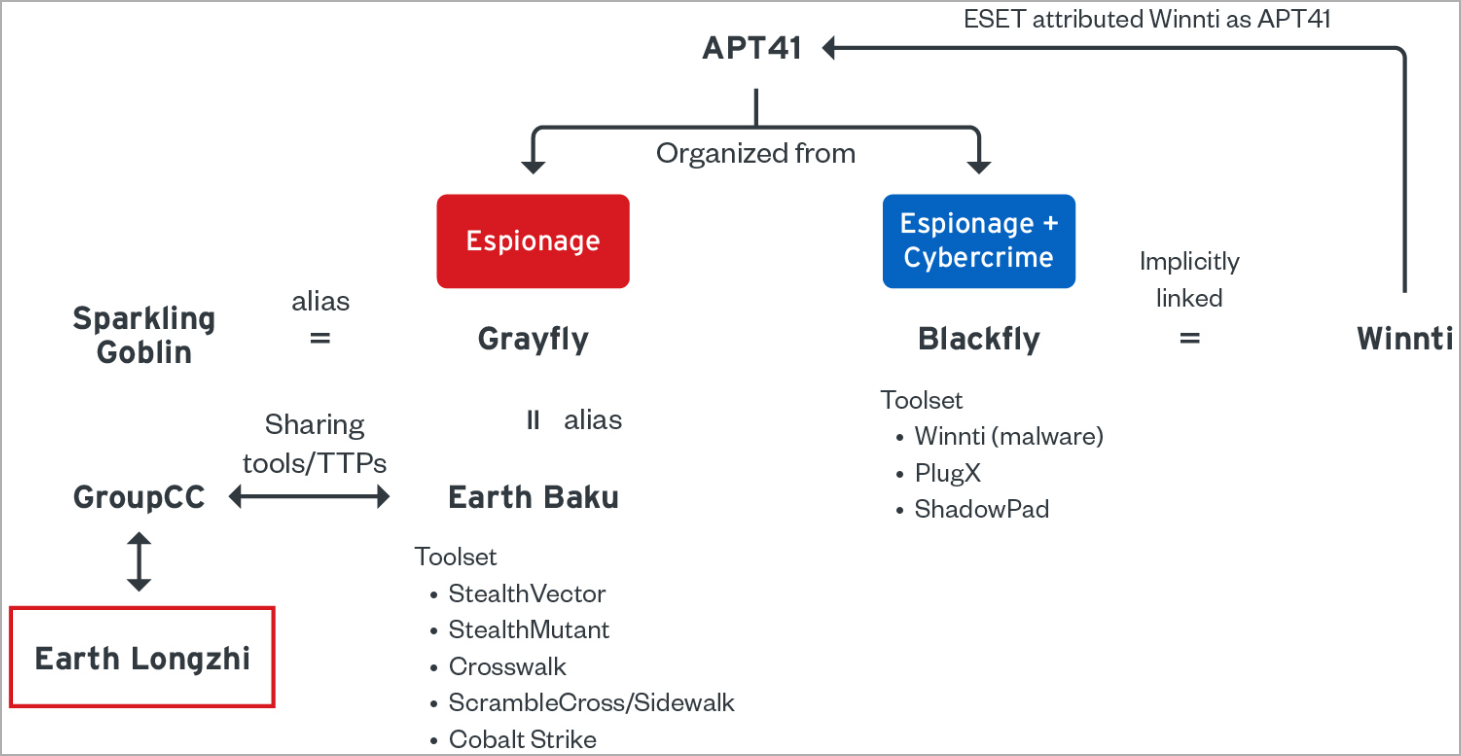

Trend Micro の新しいレポートによると、Earth Longzhi は「 Earth Baku 」と同様の TTP (技術、戦術、手順) を持っており、どちらも APT41 として追跡されている国家支援のハッキング グループのサブグループと見なされています。

Earth Longzhi の以前の攻撃

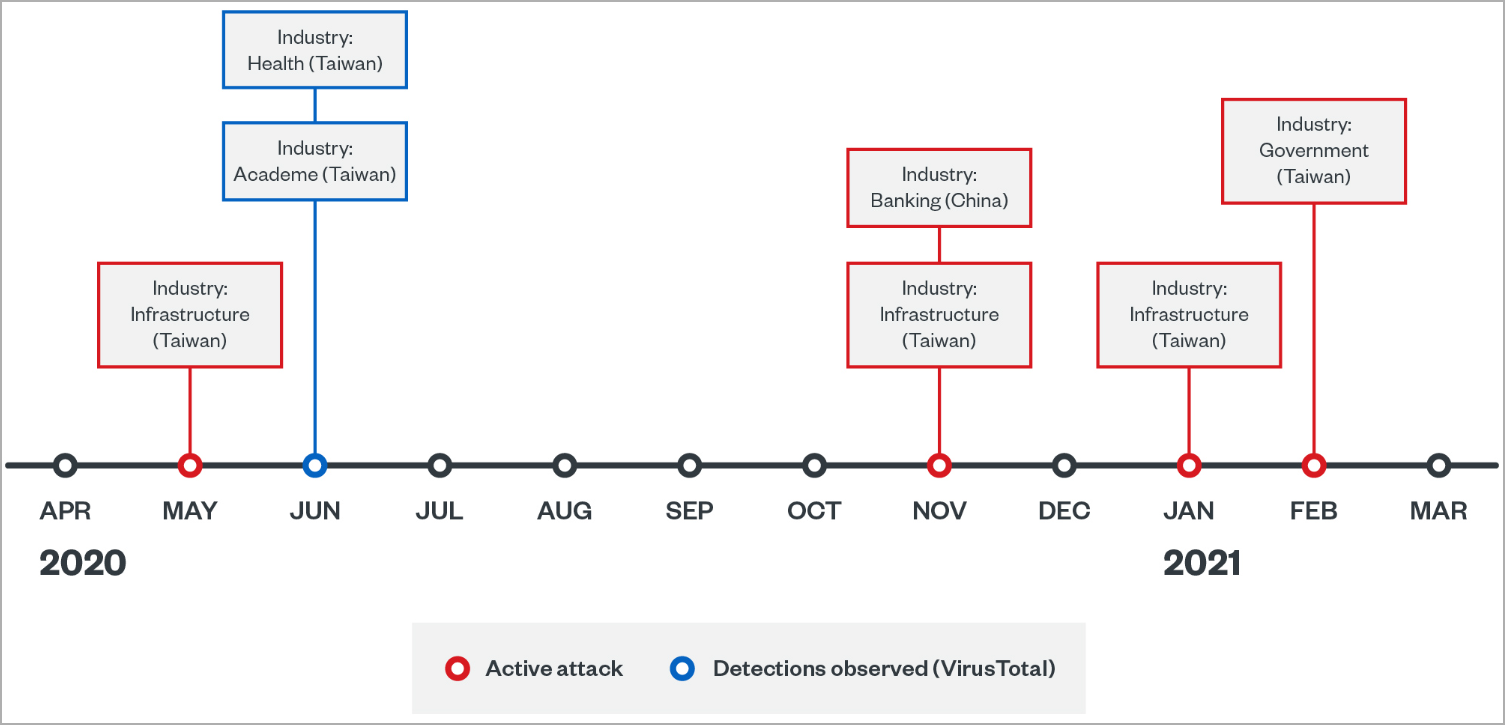

Trend Micro のレポートは、Earth Longzhi が実施した 2 つのキャンペーンを示しており、最初のキャンペーンは 2020 年 5 月から 2021 年 2 月の間に発生しました。

その間、ハッカーは台湾の複数のインフラ企業、中国の銀行、台湾の政府機関を攻撃しました。

このキャンペーンでは、ハッカーはカスタムの Cobalt Strike ローダー「Symatic」を使用しました。これは、次の機能を含む高度な検出防止システムを備えています。

- 「ntdll.dll」から API フックを削除し、未加工のファイル コンテンツを取得し、メモリ内の ntdll イメージをセキュリティ ツールによって監視されていないコピーに置き換えます。

- プロセス インジェクション用の新しいプロセスを生成し、親プロセスをマスカレードしてチェーンを難読化します。

- 復号化されたペイロードを新しく作成されたプロセスに挿入します。

Earth Longzhi は、その主な運用に、公開されているさまざまなツールを 1 つのパッケージにまとめたオールインワンのハッキング ツールを使用しました。

このツールは、Socks5 プロキシを開く、MS SQL サーバーでパスワード スキャンを実行する、Windows ファイル保護を無効にする、ファイル タイムスタンプを変更する、ポートをスキャンする、新しいプロセスを起動する、RID スプーフィングを実行する、ドライブを列挙する、「SQLExecDirect」を使用してコマンドを実行することができます。

2022年の攻撃

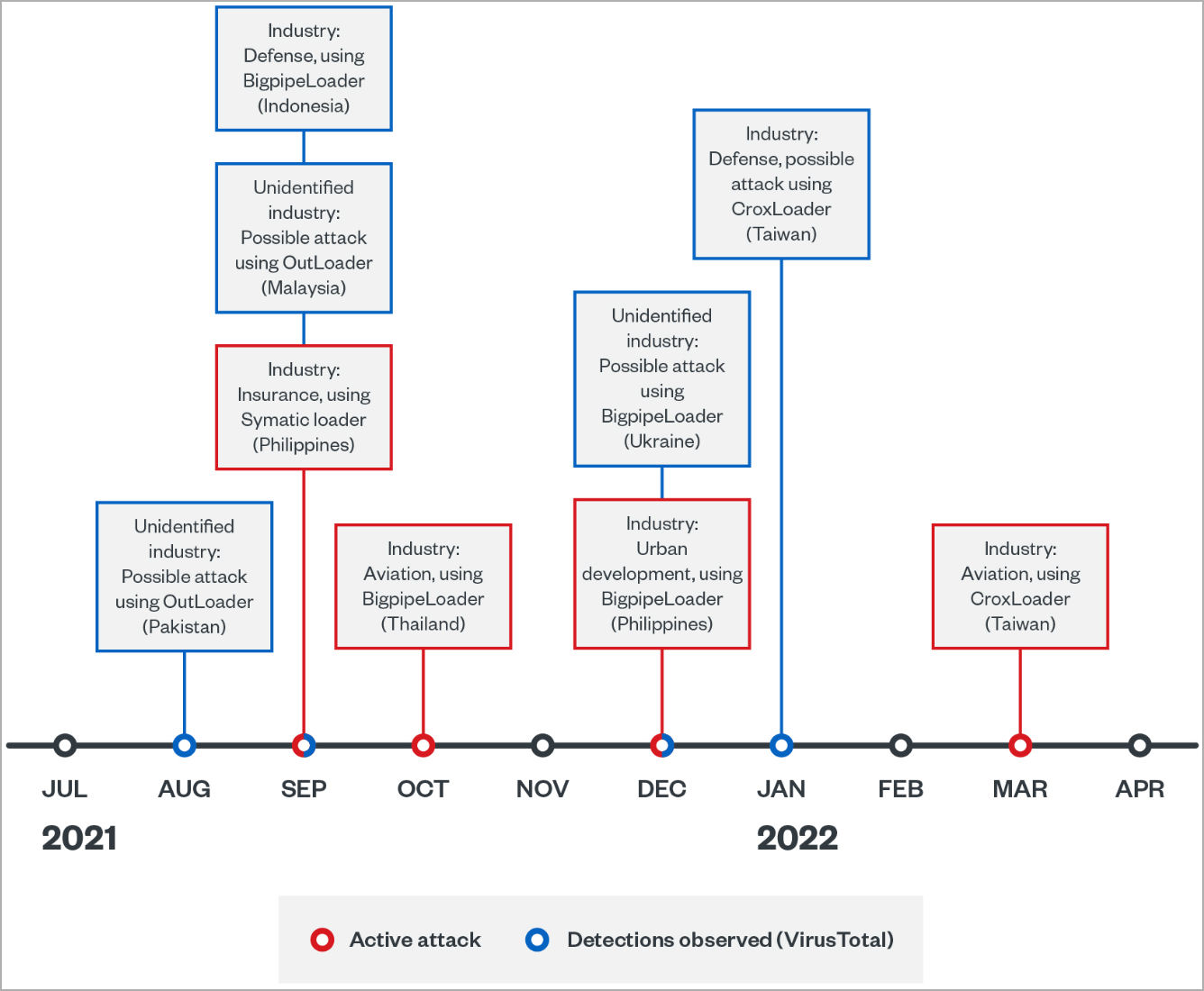

トレンドマイクロが観測した 2 番目のキャンペーンは、2021 年 8 月から 2022 年 6 月まで続き、フィリピンの保険会社と都市開発会社、タイと台湾の航空会社を標的にしていました。

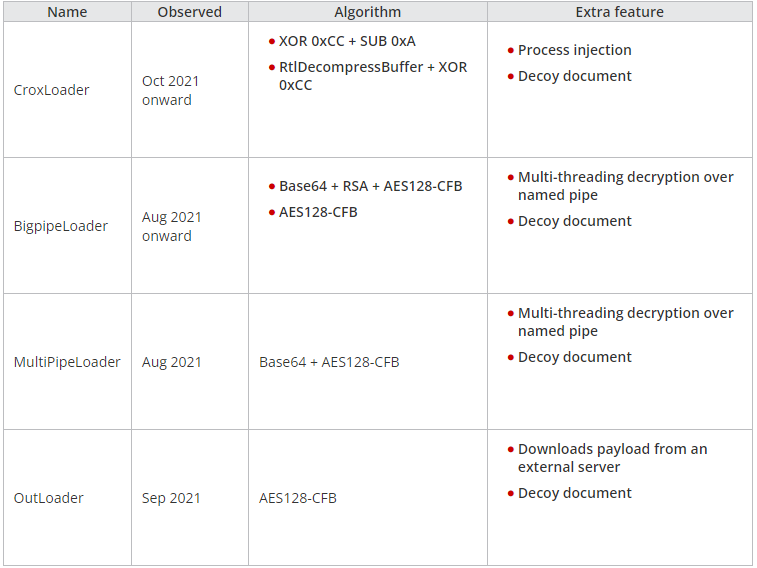

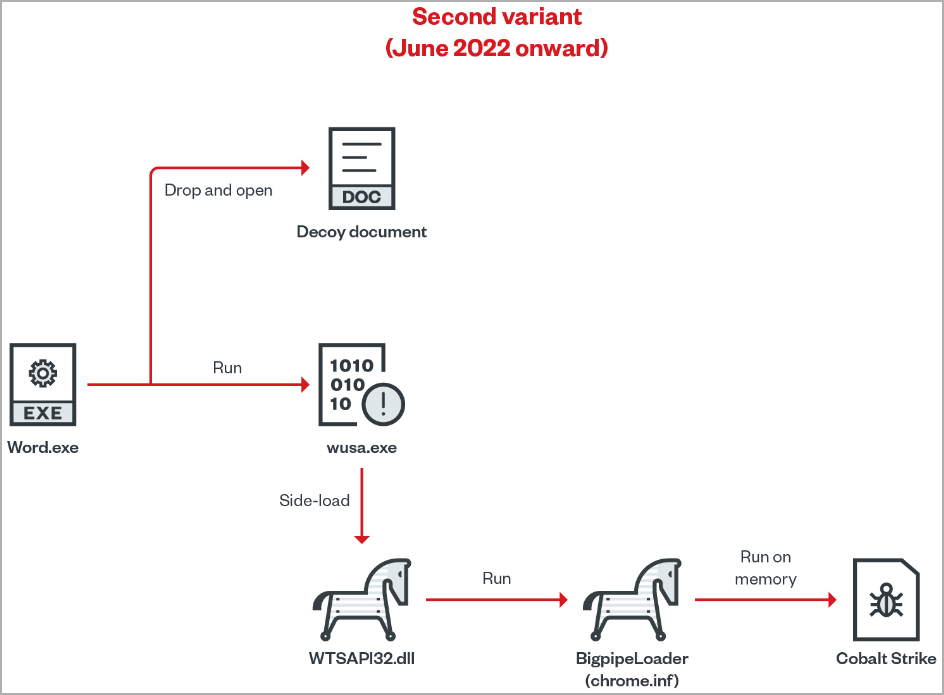

これらのより最近の攻撃では、Earth Longzhi は、さまざまな復号化アルゴリズムと、パフォーマンス (マルチスレッド) および有効性 (おとり文書) のための追加機能を使用するカスタム Cobalt Strike ローダーの新しいセットを展開しました。

Cobalt Strike ペイロードをメモリ内で実行されている新しく作成されたプロセスに挿入する方法は、Symatic の場合と同じであり、検出のリスクを回避するためにディスクに触れることはありません。

BigpipeLoader の 1 つの亜種は、正規のアプリ (wusa.exe) で DLL サイドローディング (WTSAPI32.dll) を使用してローダー (chrome.inf) を実行し、メモリに Cobalt Strike を挿入する、非常に異なるペイロード ロード チェーンに従います。

Cobalt Strike がターゲットで実行された後、ハッカーは Mimikatz のカスタム バージョンを使用して資格情報を盗み、「PrintNighmare」および「PrintSpoofer」エクスプロイトを使用して権限昇格を行います。

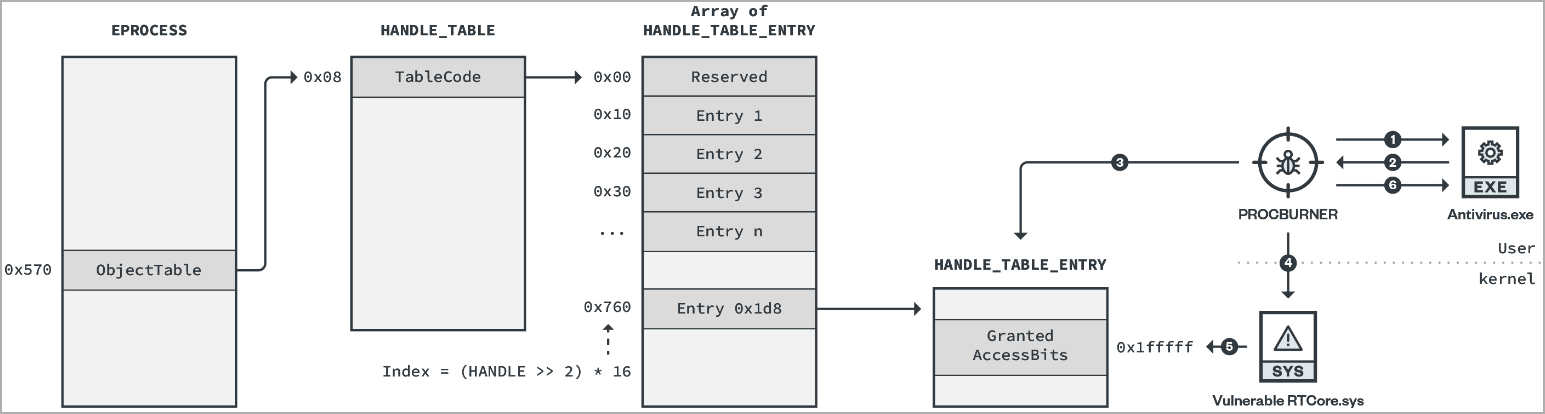

ホスト上のセキュリティ製品を無効にするために、Earth Longzhi は「ProcBurner」という名前のツールを使用します。このツールは、脆弱なドライバー (RTCore64.sys) を悪用して、必要なカーネル オブジェクトを変更します。

「ProcBurner は、実行中の特定のプロセスを終了するように設計されています」 とトレンドマイクロはレポートで説明しています。

「簡単に言えば、脆弱な RTCore64.sys を使用して、カーネル空間のアクセス許可に強制的にパッチを適用することで、対象プロセスの保護を変更しようとします。」

特に、同じ MSI Afterburner ドライバーがBlackByte ランサムウェアでも使用されており、Bring Your Own Vulnerable Drive (BYOVD) 攻撃で悪用され、1,000 を超えるセキュリティ保護がバイパスされます。

カーネルのパッチ適用プロセスはバージョンによって異なるため、ProcBurner は最初に OS を検出します。このツールは、次のリリースをサポートしています。

- ウィンドウズ 7 SP1

- Windows Server 2008 R2 SP1

- Windows 8.1

- Windows Server 2012 R2

- Windows 10 1607、1809、20H2、21H1

- Windows Server 2018 1809

- Windows 11 21H2、22449、22523、22557

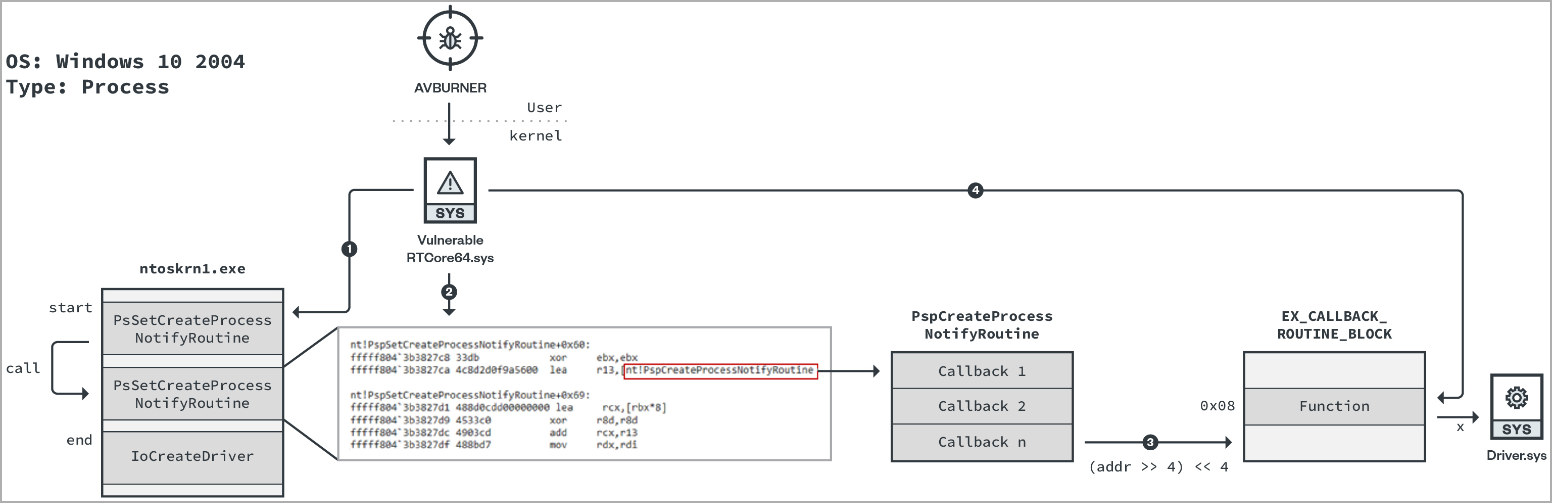

2 番目の保護無効化ツールである「AVBurner」も脆弱なドライバーを悪用して、カーネル コールバック ルーチンを削除することでセキュリティ製品の登録を解除します。

コモディティ + カスタム

APT グループは、コモディティ マルウェアや Cobalt Strike などの攻撃フレームワークにますます依存して、その痕跡を覆い隠し、特定を困難にしています。

しかし、巧妙なハッカーは依然としてカスタム ツールを開発して使用し、ステルス ペイロードを読み込み、セキュリティ ソフトウェアをバイパスしています。

これらの戦術に従うことで、Earth Longzhi は少なくとも 2 年半にわたって検出されずにいることができました。Trend Micro によるこの露出の後、彼らは新しい戦術に切り替える可能性があります。

Comments