中東のハッカーグループと疑われる破壊的な能力について議論するとき、多くの人は、以前SHAMOON(別名Disttrack )を使用してペルシャ湾の組織を標的にしたイランのグループと疑われるグループを自動的に思い浮かべます.しかし、ここ数年、私たちは APT33 と呼ばれる潜在的な破壊能力を持つ、あまり知られていない別の疑わしいイランのグループを追跡してきました。私たちの分析により、APT33 は少なくとも 2013 年からサイバー スパイ活動を行ってきた有能なグループであることが明らかになりました。

FireEye のMandiant インシデント対応コンサルタントによる最近の調査と、FireEye iSIGHT 脅威インテリジェンス分析を組み合わせることで、APT33 の操作、機能、および潜在的な動機の全体像が明らかになりました。このブログでは、私たちの分析の一部を紹介します。 FireEye 脅威インテリジェンスに関する詳細なレポートには、裏付けとなる証拠と分析のより徹底的なレビューが含まれています。また、9 月 21 日午前 8 時 (米国東部時間) のウェビナーでも、この脅威グループについてさらに議論する予定です。

ターゲティング

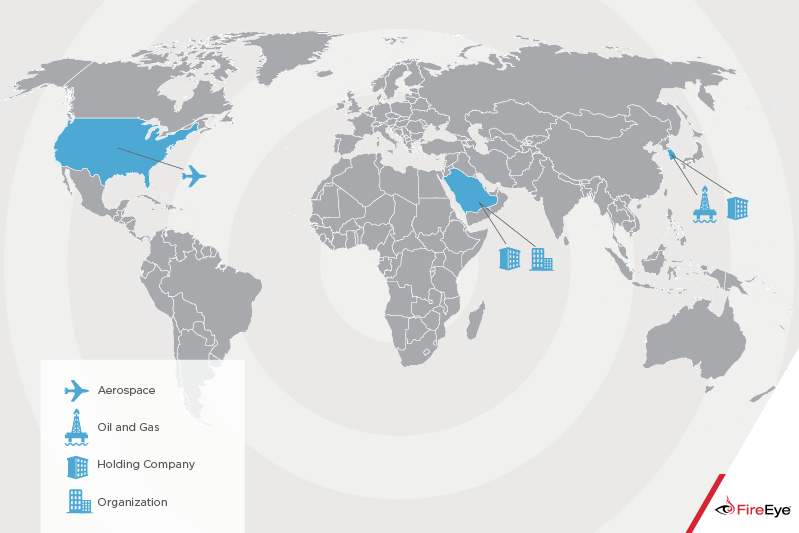

APT33 は、複数の業界にまたがる、米国、サウジアラビア、韓国に本社を置く組織を標的にしています。 APT33 は、軍事と商業の両方の能力に関与する航空部門の組織、および石油化学製品の生産に関連するエネルギー部門の組織に特に関心を示しています。

2016 年半ばから 2017 年初頭にかけて、APT33 は米国の航空宇宙部門の組織に侵入し、サウジアラビアにある航空関連企業を標的にしました。

同じ時期に、APT33 は、石油精製および石油化学に関与する韓国の企業も標的にしていました。最近では、2017 年 5 月に、APT33 がサウジアラビアの組織と韓国の企業コングロマリットを標的にして、サウジアラビアの石油化学会社の求人情報を被害者に提供しようとする悪意のあるファイルを使用しているように見えました。

航空関連のパートナーシップを持つ複数の企業がサウジアラビアを標的にしていることは、APT33がサウジアラビアの軍事航空能力に関する洞察を得て、イランの国内航空能力を強化したり、サウジアラビアに対するイランの軍事的および戦略的意思決定をサポートしたりすることを目的としている可能性があることを示しています。アラビア。

サウジアラビアの組織が標的にされたのは、地域のライバル企業への洞察を得るための試みだった可能性がありますが、韓国の企業が標的にされたのは、韓国とイランの石油化学産業との最近のパートナーシップ、および韓国とサウジアラビアの石油化学企業との関係が原因である可能性があります。イランは、石油化学産業の成長に関心を示しており、サウジアラビアの石油化学会社との競争でこの拡大を主張することがよくあります。 APT33 がこれらの組織を標的にしたのは、イランが独自の石油化学製品の生産を拡大し、地域内での競争力を高めたいと考えた結果である可能性があります。

エネルギーおよび石油化学に関与する組織の一般的な標的は、以前に観察された他のイランの脅威グループと疑われる標的を反映しており、イランのアクター全体のセクターへの共通の関心を示しています。

図 1 は、APT33 の標的のグローバルな範囲を示しています。

スピアフィッシング

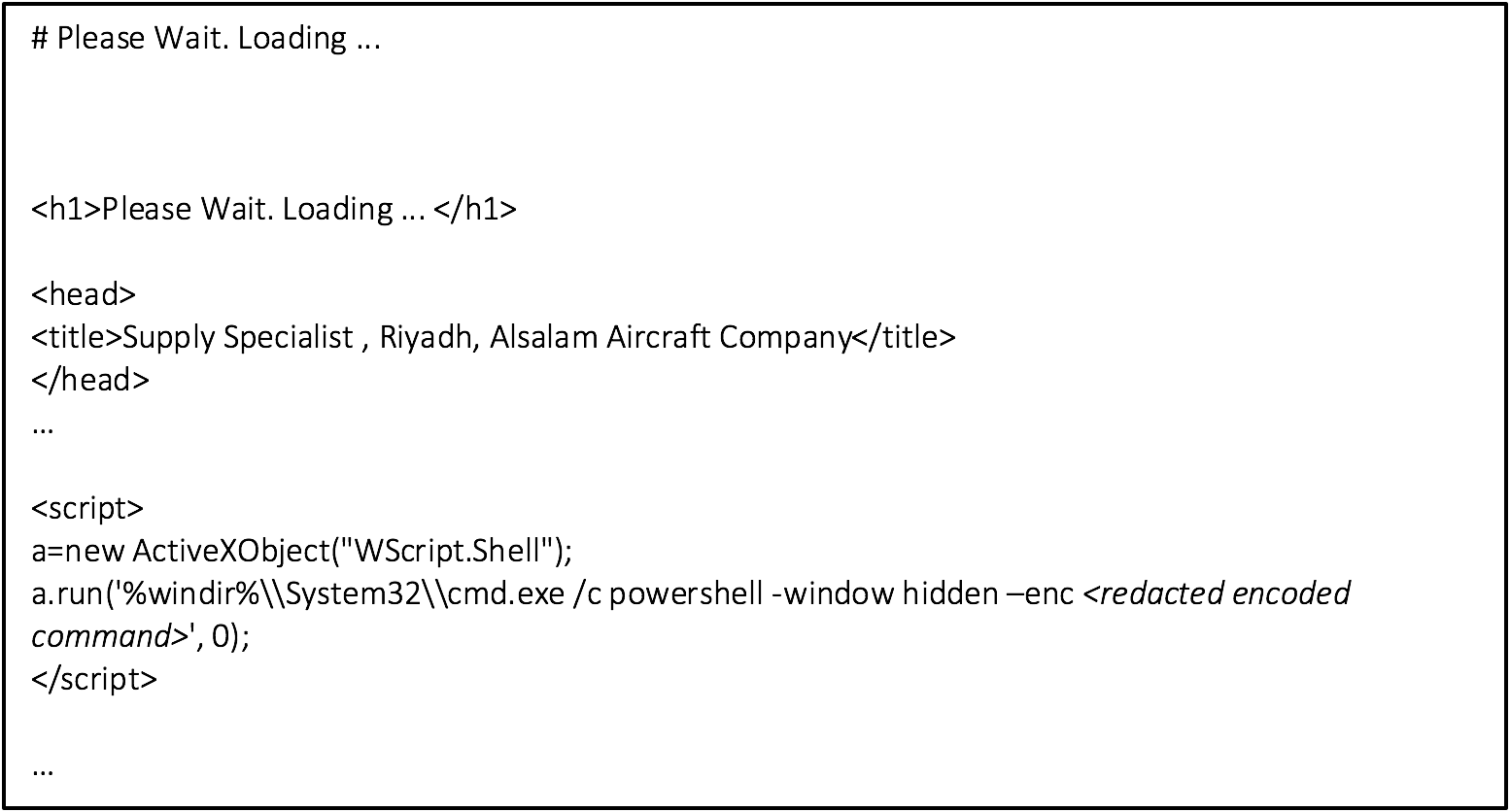

APT33 は、航空業界に関連する仕事をしている従業員にスピア フィッシング メールを送信しました。これらの電子メールには、募集をテーマにしたルアーと、悪意のある HTML アプリケーション (.hta) ファイルへのリンクが含まれていました。 .hta ファイルには、対象となる個人に関連する人気のある求人 Web サイトの求人情報と合法的な求人情報へのリンクが含まれていました。

.hta ファイルの抜粋の例を図 2 に示します。ユーザーには、このファイルは正当な求人情報への無害な参照として表示されます。しかし、ユーザーは知らないうちに、.hta ファイルには、カスタムの APT33 バックドアを自動的にダウンロードする埋め込みコードも含まれていました。

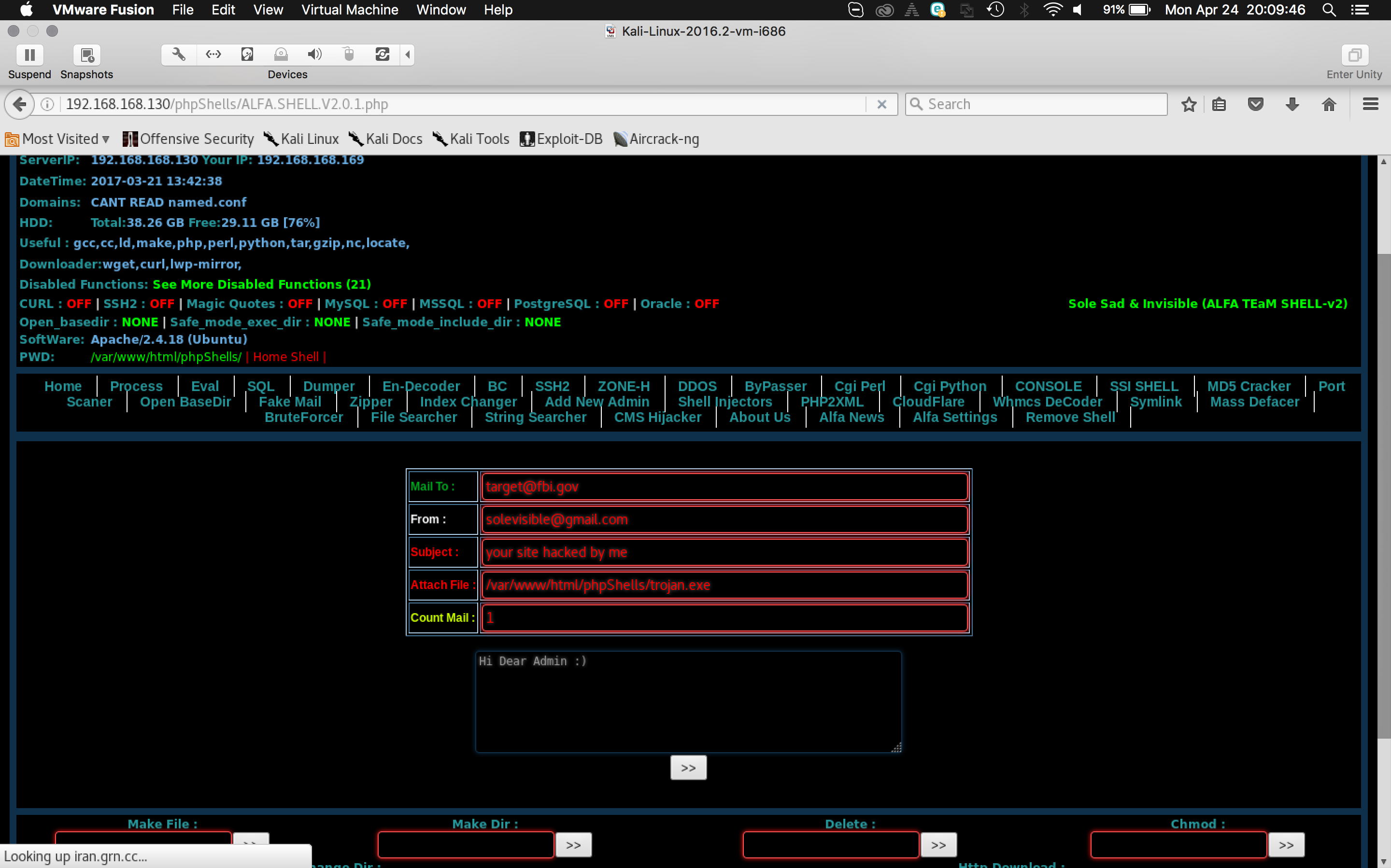

APT33 は、一般に公開されている ALFA TEaM Shell (別名 ALFASHELL) 内に組み込まれたフィッシング モジュールを使用して、2016 年に標的の個人に数百通のスピア フィッシング メールを送信したと考えられます。フィッシング メールの多くは正当なもののように見え、特定の雇用機会と給与に言及していました。 、なりすまし企業の雇用ウェブサイトへのリンクを提供し、なりすまし企業の機会均等雇用声明まで含めました。ただし、いくつかのケースでは、APT33 オペレーターがシェルのフィッシング モジュールのデフォルト値のままにしていました。デフォルト値のメールを送信してから数分後、APT33 は同じ受信者にデフォルト値を削除したメールを送信したため、これらは誤りのようです。

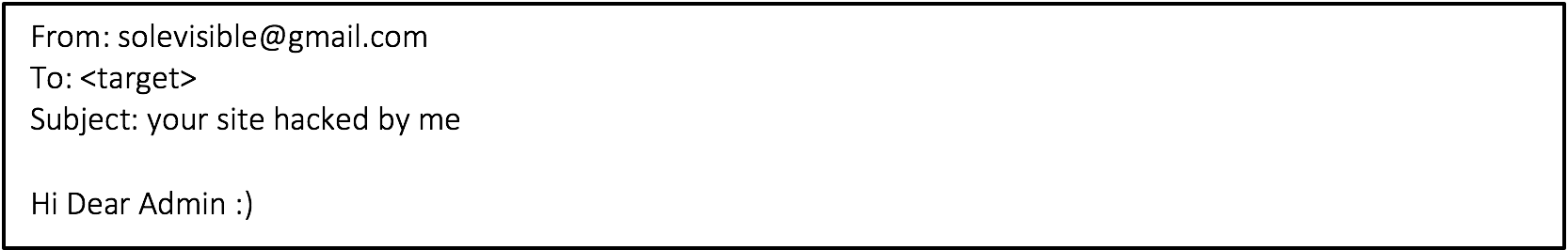

図 3 に示すように、ALFA シェルの「偽メール」フィッシング モジュールには、送信者の電子メール アドレス (solevisible@gmail[.]com)、件名 (「your site hacked by me」)、電子メールなどの既定値が含まれています。本文 (「こんにちは、管理者様」)。

図 4 は、シェルのデフォルト値を含む電子メールの例を示しています。

ドメインマスカレード

APT33 は、サウジアラビアの航空会社や西側組織を装った複数のドメインを登録しました。これらの組織は協力して、サウジアラビアの軍用機および商用機のトレーニング、メンテナンス、およびサポートを提供しています。観測されたターゲティング パターンに基づくと、APT33 はこれらのドメインをスピア フィッシング メールで使用して、被害者の組織を標的にした可能性があります。

次のドメインは、これらの組織になりすました: Boeing、Alsalam Aircraft Company、Northrop Grumman Aviation Arabia (NGAAKSA)、および Vinnell Arabia。

|

boeing.servehttp[.]com |

|

alsalam.ddns[.]ネット |

|

ngaaksa.ddns[.]ネット |

|

ngaaksa.sytes[.]ネット |

|

vinnellarabia.myftp[.]org |

ボーイング、アルサラーム航空機会社、サウディア エアロスペース エンジニアリング インダストリーズは、2015 年にサウジアラビアにサウジ ロータークラフト サポート センターを設立するためのジョイント ベンチャーを締結しました。これは、サウジアラビアの回転翼航空機にサービスを提供し、サウジの航空宇宙供給基地で自立した労働力を構築することを目的としています。 .

Alsalam Aircraft Company は、軍用および商業用のメンテナンス、技術サポート、インテリア デザインおよび改修サービスも提供しています。

ドメインのうち 2 つは、Northrop Grumman のジョイント ベンチャーを模倣しているように見えました。これらのジョイント ベンチャーである Vinnell Arabia と Northrop Grumman Aviation Arabia は、中東、特にサウジアラビアで航空サポートを提供しています。 Vinnell Arabia と Northrop Grumman Aviation Arabia の両方が、サウジアラビアの国家警備隊を訓練する契約に関与しています。

イラン政府に関連する特定されたペルソナ

私たちは、敵対者に対するサイバー脅威活動を行うためにイラン政府に雇われた可能性のあるイラン人のペルソナに関連付けられた APT33 マルウェアを特定しました。

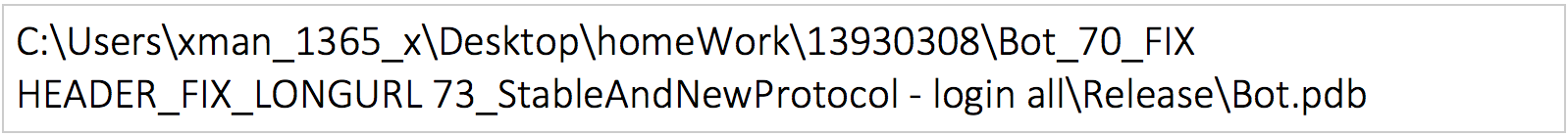

多くの TURNEDUP サンプルの処理デバッグ (PDB) パスにハンドルが含まれているため、ハンドル「xman_1365_x」を使用する攻撃者が APT33 の TURNEDUP バックドアの開発と潜在的な使用に関与した可能性があると評価しています。例を図 5 に示します。

Xman_1365_x は Barnamenevis Iranian のプログラミングおよびソフトウェア エンジニアリング フォーラムのコミュニティ マネージャーでもあり、有名なイランの Shabgard および Ashiyane フォーラムにアカウントを登録していましたが、この攻撃者がかつて Shabgard または Shabgard の正式なメンバーであったことを示唆する証拠は見つかりませんでした。あしやねハクティビストグループ。

オープンソースのレポートは、「xman_1365_x」アクターを、イランの「サイバー軍」に相当し、イラン政府によって管理されていると言われている「Nasr Institute」に関連付けています。これとは別に、「Nasr Institute」を 2011 年から 2013 年にかけての金融業界への攻撃、Operation Ababil と呼ばれる一連のサービス拒否攻撃に結びつける追加の証拠があります。 2016 年 3 月、米国司法省は、アバビル作戦を支援するために攻撃インフラストラクチャを構築し、分散型サービス拒否攻撃を実行するためにイラン政府に雇われたとされる 2 人の人物の名前を挙げた起訴状を公開しました。起訴状に記載されている個人と活動は、このレポートで説明されているものとは異なりますが、「ナスル研究所」に関連する個人がイラン政府と関係がある可能性があるといういくつかの証拠を提供しています。

破壊能力との潜在的な結びつきとSHAMOONとの比較

APT33 が使用するドロッパーの 1 つである DROPSHOT は、ワイパー マルウェア SHAPESHIFT にリンクされています。オープンソースの調査によると、SHAPESHIFT はサウジアラビアの組織を標的にするために使用された可能性があります。

APT33 が DROPSHOT を使用して TURNEDUP バックドアを配信することを直接観察しただけですが、SHAPESHIFT をドロップする DROPSHOT サンプルが複数特定されています。 SHAPESHIFT マルウェアは、その構成に応じて、ディスクの消去、ボリュームの消去、およびファイルの削除を行うことができます。 DROPSHOT と SHAPESHIFT の両方にペルシア語のアーティファクトが含まれており、ペルシア語を話す人によって開発された可能性があります (ペルシア語はイランの主要な公用語です)。

APT33 が SHAPESHIFT を使用したり、破壊的な操作を実行したりすることを直接観察したことはありませんが、DROPSHOT ドロッパーの使用を観察したグループは APT33 だけです。 DROPSHOT がイランを拠点とする脅威グループ間で共有される可能性はありますが、これが事実であるという証拠はありません。

2017 年 3 月、Kasperksy は DROPSHOT (Stonedrill と呼ばれる) と SHAMOON の最新の亜種 (Shamoon 2.0 と呼ばれる) を比較したレポートをリリースしました。彼らは、両方のワイパーが反エミュレーション技術を採用しており、サウジアラビアの組織を標的にするために使用されたと述べましたが、いくつかの違いについても言及しました.たとえば、彼らは、DROPSHOT がより高度なアンチエミュレーション技術を使用し、自己削除のために外部スクリプトを利用し、展開のためにメモリ インジェクションと外部ドライバーを使用していると述べています。 Kaspersky は、リソースの言語セクションの違いにも注目しています。SHAMOON にはアラビア語とイエメン語のリソースが埋め込まれていますが、DROPSHOT にはペルシア語 (ペルシャ語) の言語リソースが埋め込まれています。

また、SHAMOON と APT33 を使用するグループに関連するターゲティングと戦術、技術、手順 (TTP) の両方に違いがあることも確認しました。たとえば、SHAMOON が中東の政府機関を標的にするために使用されていることを確認しましたが、APT33 は中東と世界の両方で複数の商業組織を標的にしています。また、APT33 は、運用中にさまざまなカスタム ツールや一般に公開されているツールを利用しています。対照的に、ワイパーが攻撃ライフサイクルの初期段階のアーティファクトを削除したため、SHAMOON に関連する操作の完全なライフサイクルは観察されていません。

DROPSHOT が APT33 に限定されているかどうかに関係なく、マルウェアと脅威活動の両方が、SHAMOON を使用するグループとは異なるようです。したがって、破壊的な作戦を実行できるイランを拠点とする複数の脅威グループが存在する可能性があると考えています。

追加の関係がイランへの帰属を強化

APT33 が航空宇宙およびエネルギーに関与する組織を標的にしていることは、国家の利益と最も密接に一致しており、攻撃者が政府の支援を受けている可能性が最も高いことを示唆しています。これは、イランの労働時間と一致する操作のタイミングと相まって、複数のイランのハッカー ツールとネーム サーバーの使用により、APT33 がイラン政府に代わって操作した可能性があるという私たちの評価を補強します。

APT33 攻撃者が活動していた時間帯は、協定世界時 (UTC) より 04:30 時間前のタイム ゾーンで活動していたことを示唆しています。観察された攻撃者の活動の時間は、イランの夏時間(UTC +0430) と一致しています。

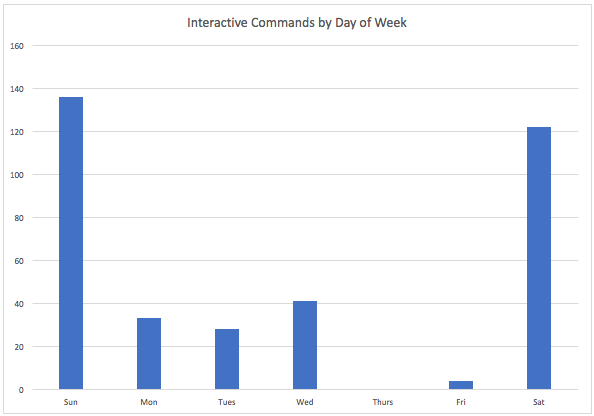

APT33 は主に、イランの平日の土曜日から水曜日に対応する日に活動していました。これは、図 6 に示すように、木曜日に攻撃者の活動がないことからも明らかです。公的筋によると、イランは土曜日から水曜日または土曜日から木曜日の週に勤務し、政府機関は木曜日に閉鎖され、一部の民間企業は半日営業しています。木曜日の予定。 他の多くの中東諸国は、週末を金曜と土曜にすることを選択しています。イランは、土曜から水曜までの週に週を週に設定している数少ない国の 1 つです。

APT33 は、人気のあるイランのハッカー ツールと、他の疑わしいイランの脅威グループが使用する DNS サーバーを利用しています。 NANOCORE、NETWIRE、ALFA Shell など、APT33 が利用する公開されているバックドアとツールはすべて、イランのハッキング Web サイトで入手でき、イランのハッカーに関連しており、他のイランの疑いのある脅威グループによって使用されています。それ自体は決定的ではありませんが、一般に公開されているイランのハッキング ツールや人気のあるイランのホスティング会社を使用しているのは、APT33 がそれらに精通している結果である可能性があり、APT33 がイランに拠点を置いている可能性があるという評価を裏付けています。

展望と影響

観測されたターゲティングに基づいて、APT33 は、複数の業界にわたって地理的に多様な組織をターゲットにすることで、戦略的なスパイ活動を行っていると考えられます。具体的には、航空宇宙およびエネルギー セクターの組織が標的にされていることは、脅威グループが政府または軍のスポンサーに利益をもたらすことができる戦略的インテリジェンスを探している可能性が高いことを示しています。 APT33 が航空に重点を置いていることは、イランの航空能力を強化するため、またはイランの軍事的および戦略的意思決定を支援するために、地域の軍事航空能力に関する洞察を得たいというグループの願望を示している可能性があります。エネルギー部門の複数の持ち株会社や組織を標的にすることは、特に石油化学製品の生産の増加に関連するため、成長のためのイランの国家的優先事項と一致しています。私たちは、APT33 の活動が標的となる組織を幅広くカバーし続け、イランの利益に応じて他の地域やセクターに広がる可能性があると予想しています。

APT33 が複数のカスタム バックドアを使用していることは、APT33 が独自の開発リソースの一部にアクセスできることを示唆しています。これにより、APT33 は運用をサポートしながら、公開されているツールも利用できます。 SHAPESHIFT との関係は、APT33 が破壊的な操作に関与していること、または破壊的な操作を行っているイランを拠点とする別の脅威グループとツールまたは開発者を共有していることを示唆している可能性があります。

付録

マルウェア ファミリの説明

|

マルウェアファミリー |

説明 |

可用性 |

|

ドロップショット |

TURNEDUP バックドアや SHAPESHIFT ワイパー マルウェアをドロップして起動することが確認されているドロッパー |

非公開 |

|

ナノコア |

公開されているリモート アクセス型トロイの木馬 (RAT) を購入できます。プラグイン フレームワークを備えたフル機能のバックドアです。 |

公衆 |

|

ネットワーク |

さまざまなソースからローカル マシンから認証情報を盗もうとするバックドアで、その他の標準的なバックドア機能をサポートします。 |

公衆 |

|

起きた |

ファイルのアップロードとダウンロード、リバース シェルの作成、スクリーンショットの撮影、システム情報の収集が可能なバックドア |

非公開 |

侵害の痕跡

初期の標的に使用された可能性が高いAPT33ドメイン

|

ドメイン |

|

boeing.servehttp[.]com |

|

alsalam.ddns[.]ネット |

|

ngaaksa.ddns[.]ネット |

|

ngaaksa.sytes[.]ネット |

|

vinnellarabia.myftp[.]org |

C2に使用されるAPT33ドメイン/IP

|

C2 ドメイン |

マルウェア |

|

管理ヘルプデスク[.]com |

ナノコア |

|

microsoftupdated[.]com |

ナノコア |

|

osupd[.]com |

ナノコア |

|

mywinnetwork.ddns[.]net |

ネットワーク |

|

www.chromup[.]com |

起きた |

|

www.securityupdated[.]com |

起きた |

|

グーグルメール[.]ネット |

起きた |

|

microsoftupdated[.]ネット |

起きた |

|

syn.broadcaster[.]ロックス |

起きた |

|

www.googlmail[.]net |

起きた |

APT33 が使用する公開ツール

|

MD5 |

マルウェア |

コンパイル時間 (UTC) |

|

3f5329cf2a829f8840ba6a903f17a1bf |

ナノコア |

2017/1/11 2:20 |

|

10f58774cd52f71cd4438547c39b1aa7 |

ナノコア |

2016/3/9 23:48 |

|

663c18cfcedd90a3c91a09478f1e91bc |

ネットワーク |

2016/6/29 13:44 |

|

6f1d5c57b3b415edc3767b079999dd50 |

ネットワーク |

2016/5/29 14:11 |

属性のない DROPSHOT / SHAPESHIFT MD5 ハッシュ

|

MD5 |

マルウェア |

コンパイル時間 (UTC) |

|

0ccc9ec82f1d44c243329014b82d3125 |

ドロップショット (SHAPESHIFTを落とす |

該当なし – タイムスタンプ |

|

fb21f3cea1aa051ba2a45e75d46b98b8 |

ドロップショット |

該当なし – タイムスタンプ |

|

3e8a4d654d5baa99f8913d8e2bd8a184 |

シェイプシフト |

2016/11/14 21:16:40 |

|

6b41980aa6966dda6c3f68aeeb9ae2e0 |

シェイプシフト |

2016/11/14 21:16:40 |

APT33 マルウェア MD5 ハッシュ

|

MD5 |

マルウェア |

コンパイル時間 (UTC) |

|

8e67f4c98754a2373a49eaf53425d79a |

DROPSHOT (ドロップ TURNEDUP) |

2016/10/19 14:26 |

|

c57c5529d91cffef3ec8dadf61c5ffb2 |

起きた |

2014/6/1 11:01 |

|

c02689449a4ce73ec79a52595ab590f6 |

起きた |

2016/9/18 10:50 |

|

59d0d27360c9534d55596891049eb3ef |

起きた |

2016/3/8 12:34 |

|

59d0d27360c9534d55596891049eb3ef |

起きた |

2016/3/8 12:34 |

|

797bc06d3e0f5891591b68885d99b4e1 |

起きた |

2015/3/12 5:59 |

|

8e6d5ef3f6912a7c49f8eb6a71e18ee2 |

起きた |

2015/3/12 5:59 |

|

32a9a9aa9a81be6186937b99e04ad4be |

起きた |

2015/3/12 5:59 |

|

a272326cb5f0b73eb9a42c9e629a0fd8 |

起きた |

2015/3/9 16:56 |

|

a813dd6b81db331f10efaf1173f1da5d |

起きた |

2015/3/9 16:56 |

|

de9e3b4124292b4fba0c5284155fa317 |

起きた |

2015/3/9 16:56 |

|

a272326cb5f0b73eb9a42c9e629a0fd8 |

起きた |

2015/3/9 16:56 |

|

b3d73364995815d78f6d66101e718837 |

起きた |

2014/6/1 11:01 |

|

de7a44518d67b13cda535474ffedf36b |

起きた |

2014/6/1 11:01 |

|

b5f69841bf4e0e96a99aa811b52d0e90 |

起きた |

2014/6/1 11:01 |

|

a2af2e6bbb6551ddf09f0a7204b5952e |

起きた |

2014/6/1 11:01 |

|

b189b21aafd206625e6c4e4a42c8ba76 |

起きた |

2014/6/1 11:01 |

|

aa63b16b6bf326dd3b4e82ffad4c1338 |

起きた |

2014/6/1 11:01 |

|

c55b002ae9db4dbb2992f7ef0fbc86cb |

起きた |

2014/6/1 11:01 |

|

c2d472bdb8b98ed83cc8ded68a79c425 |

起きた |

2014/6/1 11:01 |

|

c6f2f502ad268248d6c0087a2538cad0 |

起きた |

2014/6/1 11:01 |

|

c66422d3a9ebe5f323d29a7be76bc57a |

起きた |

2014/6/1 11:01 |

|

ae47d53fe8ced620e9969cea58e87d9a |

起きた |

2014/6/1 11:01 |

|

b12faab84e2140dfa5852411c91a3474 |

起きた |

2014/6/1 11:01 |

|

c2fbb3ac76b0839e0a744ad8bdddba0e |

起きた |

2014/6/1 11:01 |

|

a80c7ce33769ada7b4d56733d02afbe5 |

起きた |

2014/6/1 11:01 |

|

6a0f07e322d3b7bc88e2468f9e4b861b |

起きた |

2014/6/1 11:01 |

|

b681aa600be5e3ca550d4ff4c884dc3d |

起きた |

2014/6/1 11:01 |

|

ae870c46f3b8f44e576ffa1528c3ea37 |

起きた |

2014/6/1 11:01 |

|

bbdd6bb2e8827e64cd1a440e05c0d537 |

起きた |

2014/6/1 11:01 |

|

0753857710dcf96b950e07df9cdf7911 |

起きた |

2013/4/10 10:43 |

|

d01781f1246fd1b64e09170bd6600fe1 |

起きた |

2013/4/10 10:43 |

|

1381148d543c0de493b13ba8ca17c14f |

起きた |

2013/4/10 10:43 |

参照: https://www.mandiant.com/resources/blog/apt33-insights-into-iranian-cyber-espionage

Comments