ハッカーは、研究者が IceBreaker と名付けた、これまでに見られなかったバックドアのように見えるものを使用して、オンライン ゲームおよびギャンブル企業を標的にしています。

侵害方法は、問題に直面しているユーザーを装って攻撃者が送信する悪意のあるスクリーンショットを開くようにカスタマー サービス エージェントをだますことに依存しています。

このような攻撃は、少なくとも 2022 年 9 月から発生しています。その背後にいるグループは不明のままであり、その起源を示す不明確な手がかりがあります。

インシデント対応会社の Security Joes の研究者は、IceBreaker バックドアは「非常に特殊なソーシャル エンジニアリング手法」を使用する新しい高度な攻撃者の仕業であり、彼らが誰であるかをより明確に把握できると考えています。

Security Joes は、9 月のインシデントのデータを分析した後、ハッカーが標的を侵害する前に、他の 3 つの攻撃に対応することができました。

研究者によると、IceBreaker 脅威アクターの公的な証拠は、10 月にMalwareHunterTeam が投稿したツイートのみでした。

顧客サービスをだます

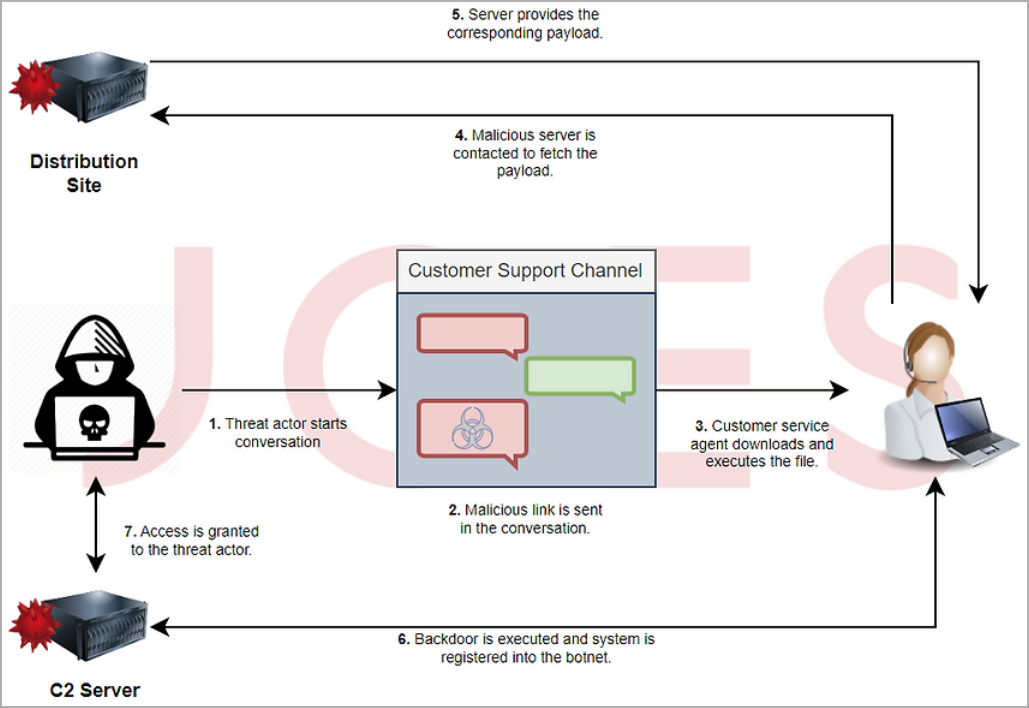

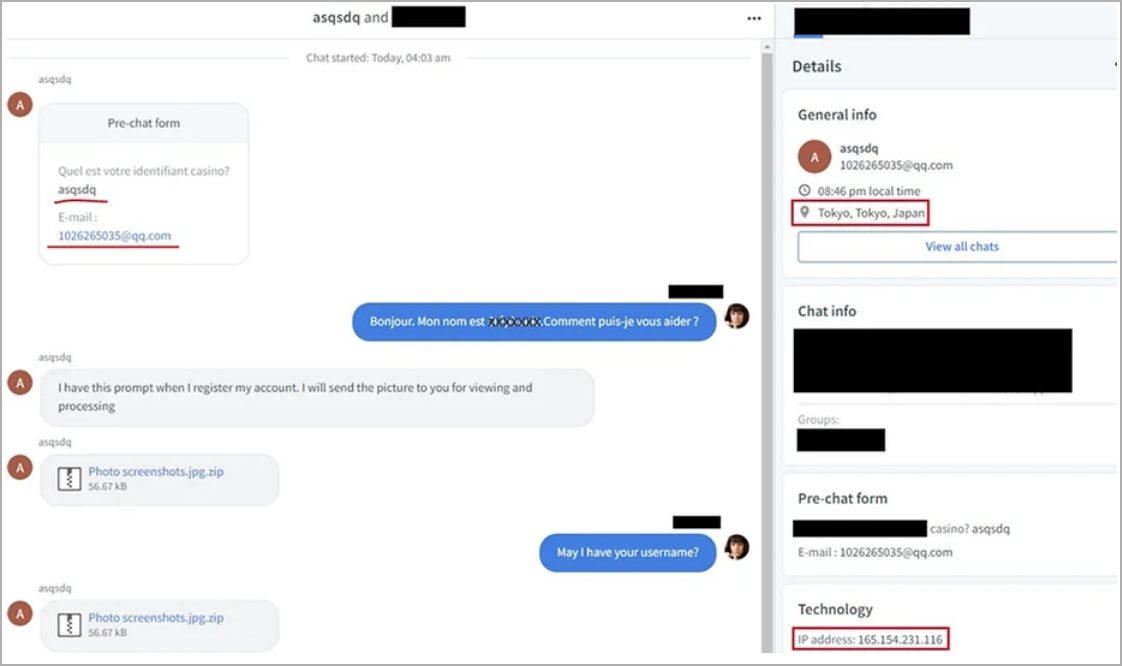

バックドアを配信するために、攻撃者は、オンライン サービスへのログインまたは登録に問題があるユーザーになりすまして、標的の企業のカスタマー サポートに連絡します。

ハッカーは、サポート エージェントに、彼らが説明できる以上に問題を説明する画像をダウンロードするよう説得します。研究者は、画像は通常、正規のサービスになりすました偽の Web サイトにホストされていると述べていますが、Dropbox ストレージから配信されていることも確認しています。

SecurityJoes は、脅威アクターとサポート エージェントの間で調査した会話から、IceBreaker は英語を母国語とせず、意図的にスペイン語を話すエージェントと話すように求めていることが示されていると述べています。しかし、彼らは他の言語を話しているのも見られました。

この方法で配信されたリンクは、IceBreaker バックドアを取得する悪意のある LNK ファイル、または少なくとも 2013 年からアクティブになっているHoudini RATをダウンロードする Visual Basic スクリプトを含む ZIP アーカイブにつながります。

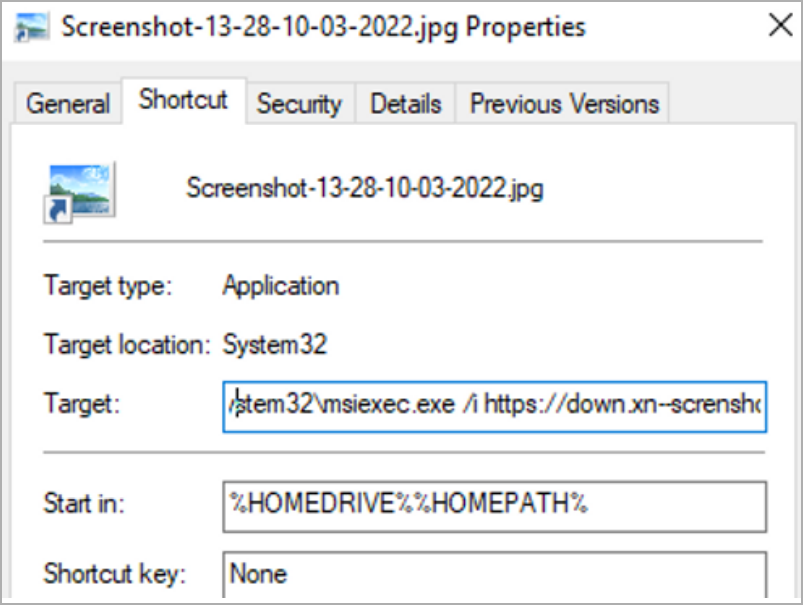

下の画像に見られるように、Windows ショートカット ファイルのアイコンは無害に見えるように変更されています。ショートカットには、攻撃者のサーバーから MSI ペイロードをダウンロードし、ユーザーの操作なしでインストールし、ユーザー インターフェイスなしで実行するコマンドが含まれています。

Security Joes の研究者は、ダウンロードされたマルウェアは「非常に複雑にコンパイルされた JavaScript ファイル」であり、実行中のプロセスを検出し、パスワード、Cookie、およびファイルを盗み、攻撃者のプロキシ トンネルを開き、攻撃者のサーバーから取得したスクリプトを実行できると述べています。 .

IceBreaker バックドア

悪意のある LNK は、IceBreaker マルウェアを配信する主要な第 1 段階のペイロードであり、VBS ファイルは、カスタマー サポート オペレーターがショートカットを実行できない場合のバックアップとして使用されます。

悪意のあるショートカット ファイルは JPG 画像を装い、それに応じて拡張子が変更されています。それがダウンロードする MSI ペイロードは、Virus Total での検出率が非常に低く、60 回のスキャンのうち 4 回の陽性のみを返します。

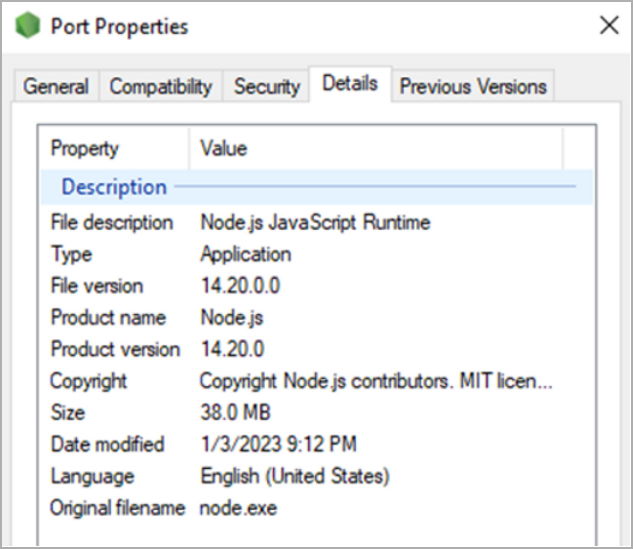

MSI パッケージには、署名ベースの検出ツールと分析エンジンを回避するためのおとりファイルの大規模なセットが含まれています。最後のレイヤーは、被害者の一時フォルダーに抽出された CAB アーカイブであり、「Port.exe」ペイロードをドロップします。

Security Joes によると、これは C++ 64 ビットの実行可能ファイルであり、データの一部がファイルの末尾に追加された、通常とは異なるオーバーレイを備えています。アナリストは、これが追加のリソースをセキュリティ製品から隠す方法だと考えています。

さらに分析した結果、セキュリティ ジョーズは、このサンプルが Node.js で記述された、これまでに見られなかったモジュール バックドアであり、攻撃者に次の機能を提供していることを突き止めました。

- マルウェアの組み込み機能を拡張するプラグインによるカスタマイズ。

- プロセスの発見。

- ローカル ストレージ、特に Google Chrome からパスワードと Cookie を盗みます。

- Socks5 リバース プロキシ サーバーを有効にします。

- Windows スタートアップ フォルダーに新しい LNK ファイル (WINN.lnk) を作成して永続性を確立します。

- Web ソケットを介してファイルをリモート サーバーに流出させます。

- カスタム VBS スクリプトを実行します。

- スクリーンショットを撮ります。

- リモート シェル セッションを生成します。

標的となったエンティティがカスタマー サポート サービスを外部プロバイダーにアウトソーシングしていない場合、攻撃者はバックドアを使用してアカウントの資格情報を盗み、ネットワーク内を横方向に移動し、侵入を拡大することができます。

現時点では、IceBreaker グループについてはあまり知られていませんが、Security Joes は、防御側がこの脅威を検出して対処できるように、調査結果に関するレポートを公開し、キャプチャされたすべての IoC (侵害の兆候) を共有することにしました。

研究者は、脅威アクターの手口とバックドアの仕組みを説明するテクニカル レポートを公開しました。組織がマルウェアを検出するのに役立つ YARA ルールも公開されています。

さらに Security Joes は、IceBreaker による侵害が疑われる企業に対し、スタートアップ フォルダーに作成されたショートカット ファイルを探し、オープンソース ツールtsocks.exe の不正な実行を確認することを推奨しています。

URL をパラメーターとして受け取るmsiexec.exeプロセスの作成を監視することは、一時フォルダーからの VBS スクリプトおよび LNK ファイルの実行と同様に、侵害の兆候である可能性もあります。

Comments