ハッカーは、Google 検索結果の広告を通じて悪意のあるダウンロードを促進するために、人気のある無料およびオープンソース ソフトウェアの偽の Web サイトを設定しています。

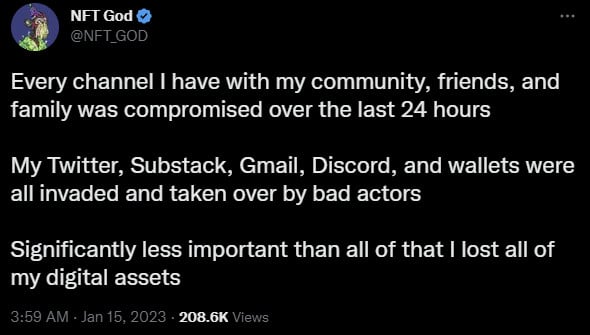

暗号通貨のシーンで少なくとも 1 人の著名なユーザーがキャンペーンの犠牲になり、ハッカーのハッカーがすべてのデジタル暗号資産を盗み、プロおよび個人のアカウントを制御できるようになったと主張しています。

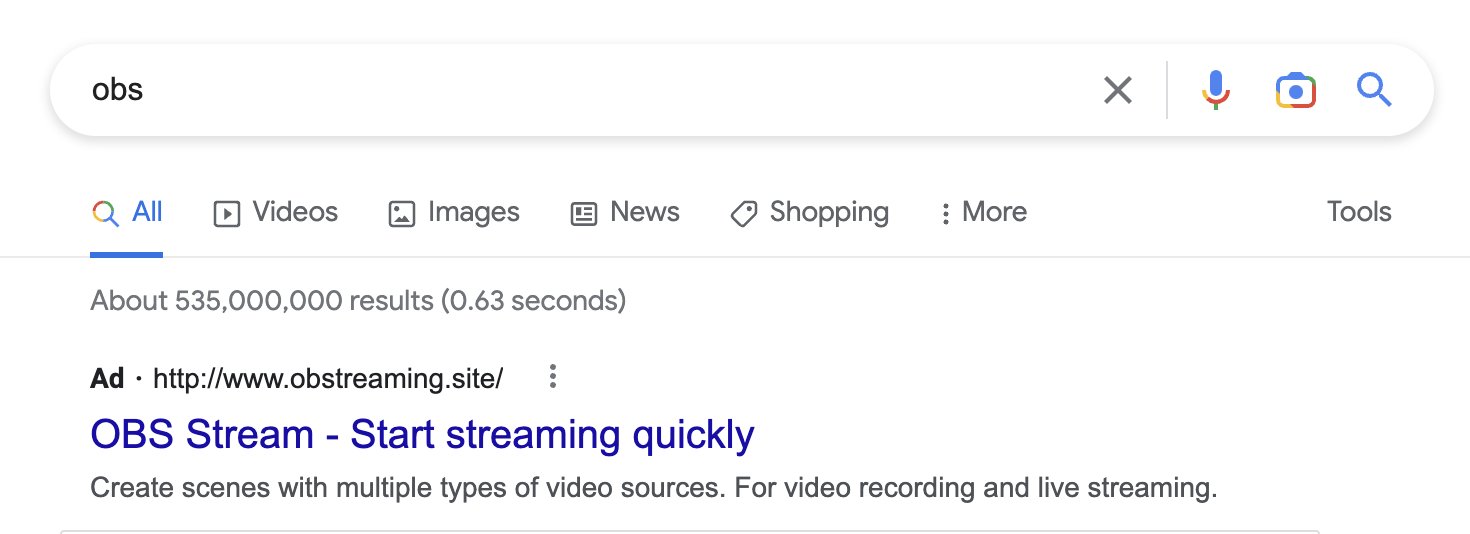

先週末、オンライン ペルソナNFT Godでよく知られる仮想通貨インフルエンサーの Alex が、検索結果の Google 広告からダウンロードした Open Broadcaster Software (OBS) ビデオ録画およびライブ ストリーミング ソフトウェアの偽の実行可能ファイルを起動した後、ハッキングされました。

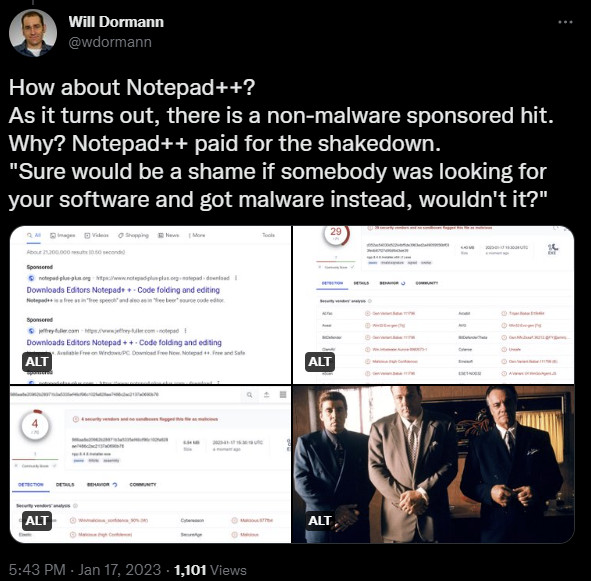

ソース: ウィル・ドーマン

「EXE をクリックしても何も起こりませんでした」と、アレックスは週末の経験を詳述した Twitter スレッドに書きました。しかし、数時間後、友人が彼らの Twitter アカウントがハッキングされたことを警告しました。

Alex には知られていないことですが、これはおそらく情報を盗むマルウェアであり、保存されたブラウザのパスワード、Cookie、Discord トークン、および暗号通貨のウォレットを盗み、リモートの攻撃者に送りました。

すぐに、Alex は OpenSea NFT マーケットプレイスのアカウントも侵害され、別のウォレットがデジタル資産の 1 つの所有者としてリストされていることを発見しました。

「その瞬間、私はそれがすべてなくなったことを知っていました。すべての。私のすべての暗号と NFT は私から引き裂かれました」とNFT の神はスレッドで述べています。

すぐに、アレックスは、サブスタック、Gmail、Discord、および暗号通貨のウォレットが同じ運命をたどり、ハッカーによって制御されていることを発見しました.

ソース: NFT 神

これは新しい戦略ではありませんが、攻撃者はより頻繁に使用しているようです。昨年 10 月、200 以上のタイポスクワッティング ドメインに依存して 20 以上のブランドがユーザーを誤解させる大規模なキャンペーンが報告されました。

配布方法は当時不明でしたが、12 月にサイバーセキュリティ企業の Trend Micro と Guardio から別の報告があり、ハッカーがGoogle 広告プラットフォームを悪用して検索結果に悪意のあるダウンロードをプッシュしていたことが明らかになりました。

Google 検索結果に悪意のある広告が殺到

NFT God のスレッドに従って独自の調査を実施した結果、OBS は、攻撃者が偽装して Google 広告の検索結果に悪意のあるダウンロードをプッシュするソフトウェアの長いリストの 1 つであることを明らかにしました。

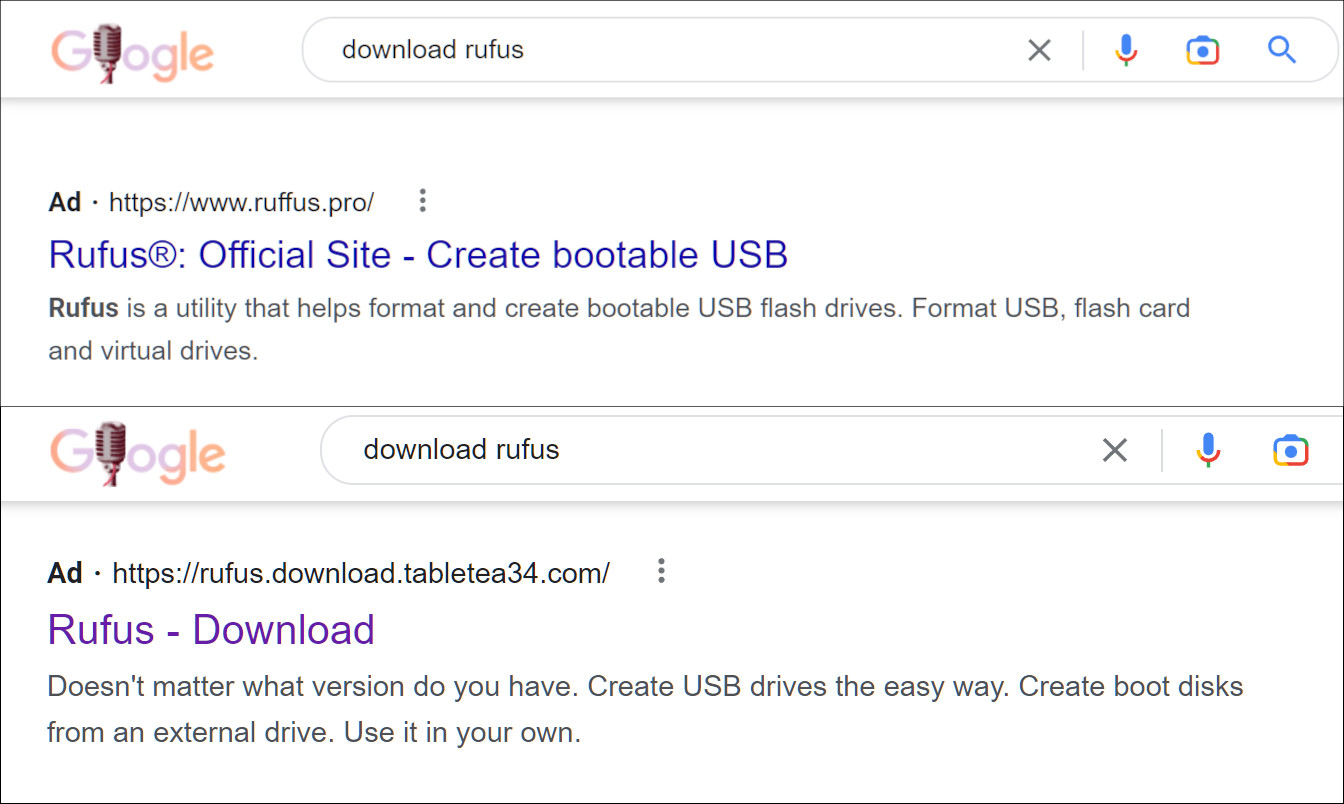

私たちが見つけた一例は、起動可能な USB フラッシュ ドライブを作成するための無料ユーティリティである Rufus の Google 広告検索結果です。

脅威アクターは、公式ドメインに似たドメインを登録し、正規サイトの主要部分をダウンロード セクションまでコピーしました。

あるケースでは、一般的なトップレベル ドメイン「pro」を使用しました。これは、被害者の興味をそそり、より幅広いプログラム機能を約束して引き付けようとしている可能性があります。

ソース:

なお、Rufus には高度な亜種はありません。 GitHub でホストされているインストール可能または移植可能なバリアントとして利用できるエディションは 1 つだけです。

悪意のあるバージョンの場合、ダウンロードはファイル転送サービスに送られます。これはアーカイブ爆弾であるため、多くのウイルス対策エンジンはこれを脅威として検出しません。

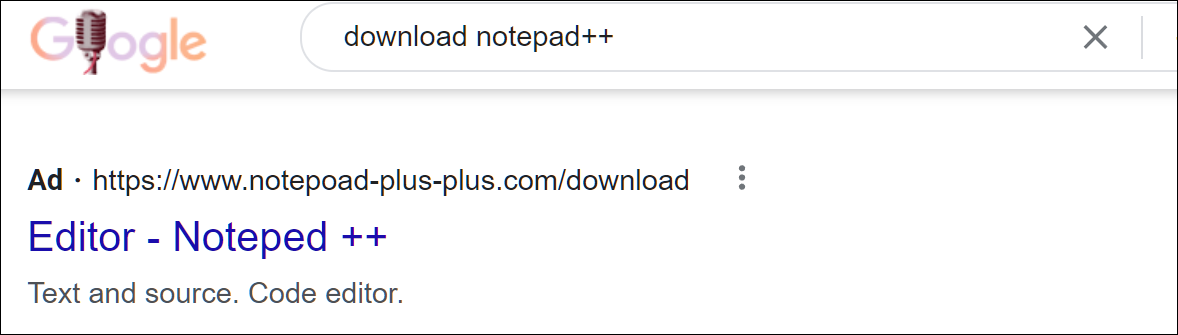

偽装されたもう 1 つの一般的なプログラムは、テキストおよびソース コード エディタの Notepad++ です。脅威アクターは、タイポスクワッティングを使用して、公式開発者の正規のドメインに似たドメインを作成しました。

ソース:

セキュリティ研究者の Will Dormann は、Google 検索のスポンサー セクションにある偽の Notepad++ ダウンロードが別の URL から入手できることを発見しました。すべてのファイルは、Virus Total スキャン プラットフォームのさまざまなウイルス対策 (AV) エンジンによって悪意のあるものとしてマークされています。

ソース: ウィル・ドーマン

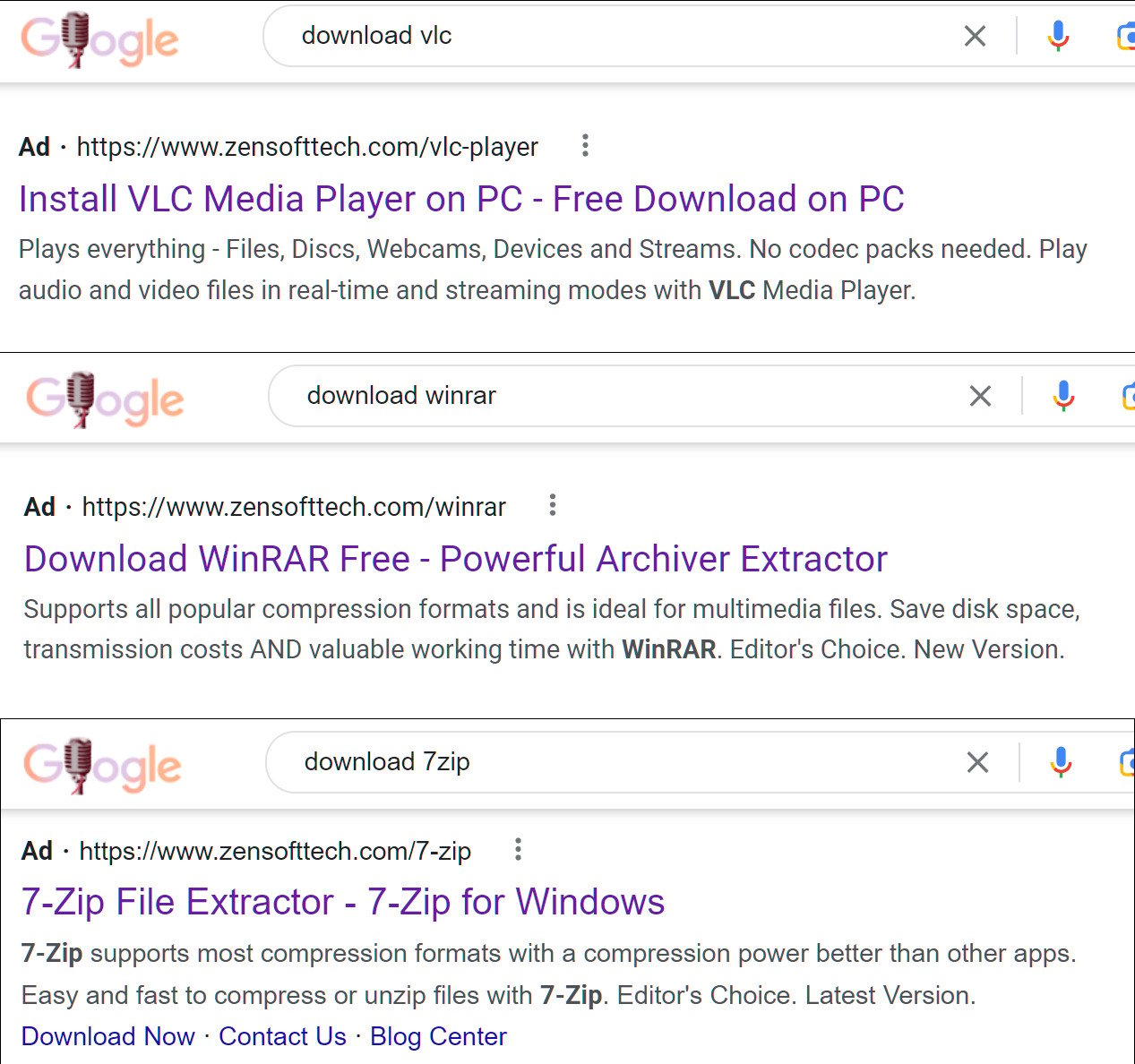

また、Google 広告の検索結果のみを介して配布される、偽のソフトウェア ダウンロードでいっぱいのウェブサイトも発見しました。この Web サイトは、Zensoft Tech というインドの合法的な Web デザイン会社と思われるものになりすました。

残念ながら、ダウンロードが悪意のあるものであったかどうかは確認できませんでしたが、ドメインがタイポスクワッティングされた URL であることを考えると、サイトは検索エンジンによるコンテンツのインデックス作成をブロックし、検索結果の広告を通じてのみダウンロードを宣伝することをブロックしており、悪意のある活動の強力な兆候が見られます.

Web サイトで発見したソフトウェアには、ファイル圧縮ユーティリティの 7-ZIP と WinRAR、および広く使用されているメディア プレーヤー VLC があります。

ソース:

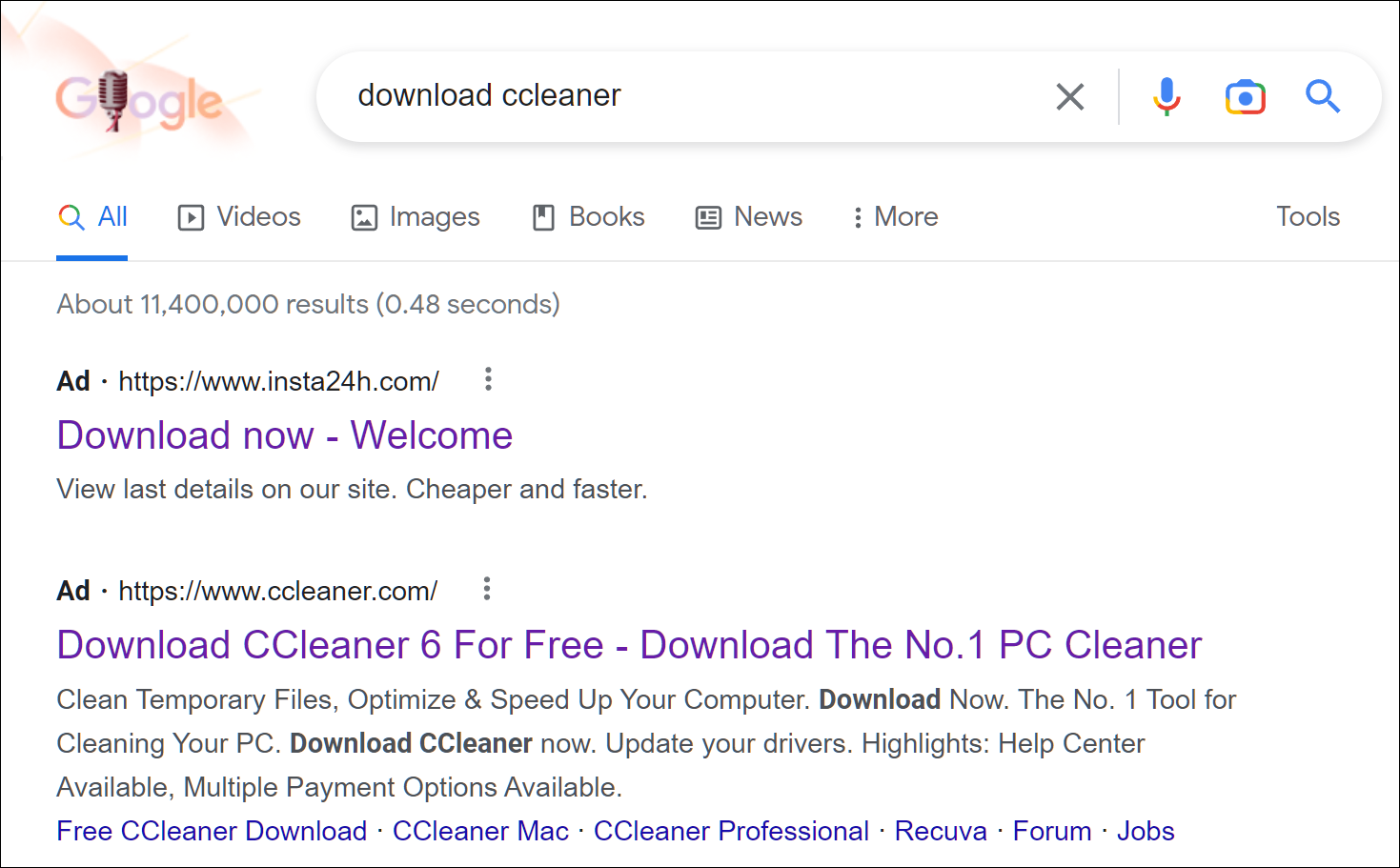

別のドメインから、潜在的に不要なファイルと無効な Windows レジストリ エントリを削除するための悪意のあるバージョンの CCleaner ユーティリティが攻撃者によって提供されました。

ハッカーは、正規の開発者よりも高額の入札を行い、広告をトップに掲載しようとしたようです。下の画像に見られるように、CCleaner の公式 Web サイトが悪質な広告の下に表示されます。このサイトは、情報を盗むRedline マルウェアをインストールする CCleaner.zip ファイルを提供していました。

ソース:

何人かのセキュリティ研究者 ( mdmck10 、 MalwareHunterTeam 、 Will Dormann、 Germán Fernández ) は、無料またはオープンソース ソフトウェアになりすました悪意のあるダウンロードをホストする追加の URL を発見し、Google 検索のスポンサー付きの結果を通じてユーザーを誘い込むことが、サイバー犯罪者にとってより一般的なアプローチであることを確認しました。

サイバーセキュリティ企業 CronUp の Germán Fernández は、正当なソフトウェアになりすまして Google 広告の検索結果を介してマルウェアを配布している70 のドメインのリストを提供しています。

Web サイトは公式サイトのレプリカであり、偽のソフトウェアを提供するか、別のダウンロード場所にリダイレクトします。それらの多くは Audacity を提供し、一部は VLC および画像エディター GIMP 用です。

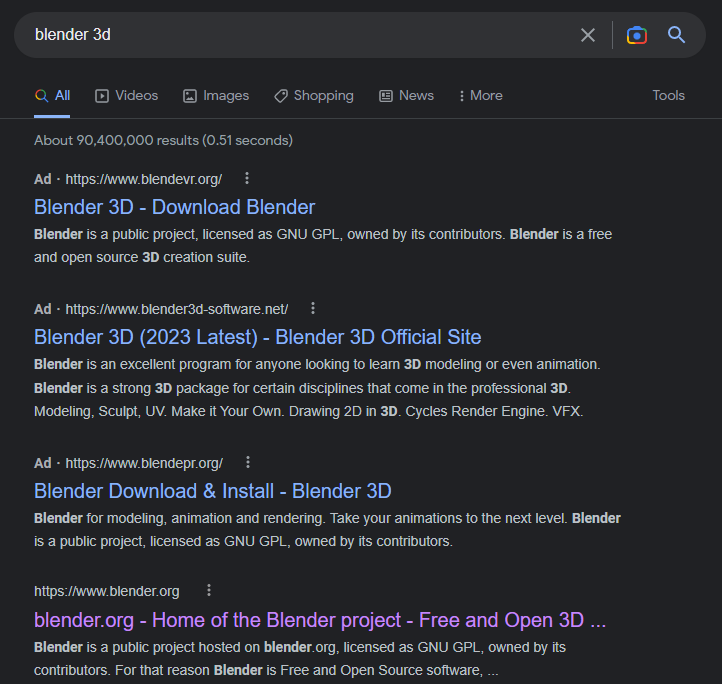

Blender 3D オープンソースの 3D 作成スイートを手に入れようとしたときに、1 人のユーザーがほとんど騙されそうになりました。 MalwareHunterTeam のツイートによると、公式開発者からのリンクの前に、この製品に関する 3 つの悪意のある広告が表示されていました。

ソース: ノックス シミター

セキュリティ研究者の Will Dormann は、一部の AV 製品によって悪意のあるものとしてフラグが付けられたサンプルの 1 つを見て、サイバーセキュリティ会社 Bitdefender からの無効な署名が含まれていることに気付きました。

すべてのケースでマルウェアがこのように配信されたことを確認できたわけではありませんが、場合によってはペイロードが偽の CCleaner サイトで見た RedLine Stealer でした。

このマルウェアは、ブラウザー (資格情報、クレジット カード、オートコンプリート情報)、システムに関する詳細 (ユーザー名、場所、ハードウェア、利用可能なセキュリティ ソフトウェア)、および暗号通貨から機密データを収集します。

Fernández は、Audacity デジタル オーディオ エディタの偽のダウンロードを介して、Arechclient2 としても知られる .NET ベースのリモート アクセス トロイの木馬 SectoRAT を 1 人の攻撃者が配布していることを発見しました。

研究者は、Google 検索で宣伝されている Blender 3D の悪意のあるダウンロードを介して配信される Vidar 情報窃盗プログラムにも遭遇しました。 Vidar はブラウザから機密情報を収集することに重点を置いており、暗号通貨のウォレットを盗むこともできます。

はこれらの調査結果の一部を Google と共有しており、会社の代表者は、プラットフォームのポリシーはブランドのなりすましを防ぐように設計され、実施されていると語っています。

「私たちは、広告主のアイデンティティを偽装し、他のブランドになりすますことによって、私たちの施行を回避しようとする広告を禁止する強力なポリシーを持っており、それらを積極的に施行しています。問題の広告を確認し、それらを削除しました」 – Google

Google は、報告された追加の広告やサイトが Google のポリシーに違反しているかどうかを確認し、必要に応じて適切な措置を取ると述べています。

広告ブロッカーは保護を強化する可能性があります

検索結果でスポンサー付き広告をマルウェア配信チャネルとして使用することは、昨年のクリスマス前に FBI によって警告されました。

代理店は、「これらの広告は、広告と実際の検索結果との区別を最小限に抑えて検索結果の最上部に表示されます」と警告し、「なりすまし企業の公式ウェブページと同じように見える」ウェブサイトにリンクしています。

このため、サイバー犯罪者は、無防備なユーザーのより大きなプールにマルウェアを広める可能性が高くなります.

ダウンロード元の URL を確認することは常に良いアドバイスです。広告ブロッカーの使用と相まって、この種の脅威に対する保護レベルは大幅に低下するはずです.

広告ブロッカーは、ほとんどの Web ブラウザーで拡張機能として利用でき、その名前が示すように、広告が読み込まれ、検索結果を含む Web ページに表示されるのを防ぎます。

広告ブロッカーは、インターネットの使用をより快適にするだけでなく、広告のトラッキング Cookie が閲覧習慣に関するデータを収集するのを防ぐことで、プライバシーを強化します。

ただし、この場合、そのような拡張機能は、機密情報やオンライン アカウントへのアクセスを失うことと、正当なベンダーからデジタル リソースを取得することの違いを生む可能性があります。

Comments