今年は、カナダ、複数のヨーロッパ諸国、およびその他の国で注目を集める選挙が開催されます。選挙を混乱させ、標的とするサイバー攻撃の脅威に関するトピックは、世界中の政府と市民の間でますます注目されるようになっています。選挙に対するサイバー脅威に対抗するためのソリューションとセキュリティ プログラムを開発するには、脅威を適切に分類することから始めることが重要です。この投稿では、FireEye が観察した選挙に対するさまざまな脅威を調査し、組織がこれらの活動を整理するためのフレームワークを提供します。

選挙エコシステム: ターゲット

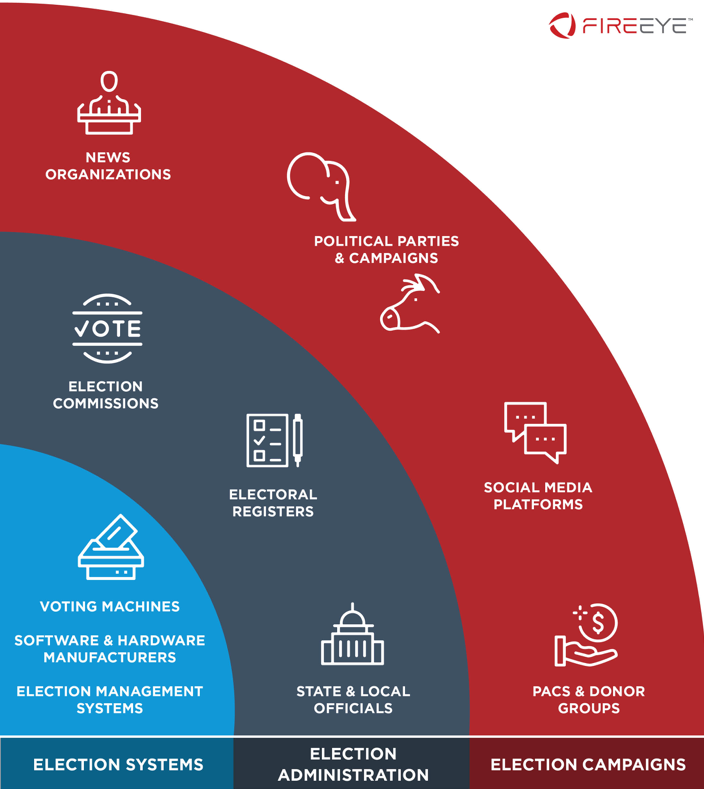

歴史的に、FireEye は、選挙に関連する幅広い組織を標的にしているのを観察してきました。選挙のプロセスに対する役割と重要性を考慮すると、これらのさまざまなエンティティは、コア選挙インフラストラクチャ、選挙の管理に関与する支援組織、および選挙プロセスに参加する役割を持つその他のグループの 3 つのカテゴリにグループ化できます。これらのエンティティはすべて、選挙プロセスや参加者に影響を与えたり、情報を収集したりするために、さまざまな理由で標的にされる可能性があります。

FireEye は、最初のカテゴリ (水色の領域) で標的にされたエンティティの限定的な兆候のみを認識しています。投票の記録または集計に使用されるシステムまたはハードウェアに攻撃者が侵入することにより、大規模な国または地域の選挙で選挙プロセスを操作したという直接的な証拠は観察されていませんが、これらのシステムの複雑さが非常に複雑であるため、これらのシステムが操作されていないことを明確に述べることができません。侵害に成功しました。

図の灰色のセクションに移動すると、このカテゴリに分類されるエンティティには、選挙の管理に関与する組織が含まれます。これらの組織は、投票システムや集計プラットフォームとは別のネットワークを維持している場合がありますが、結果を監視し、一般に公開する上で重要な役割を果たしています。 FireEye は、これらのさまざまな組織への侵害を目撃しており、その中には、情報収集を目的としたものもあれば、影響力キャンペーンの一環として、公に公開されているシステムに虚偽の情報を取り入れて表示するものもありました。

最後に、FireEye は、選挙運動やニュース報道に関与する組織を標的にしていることを確認しています。私たちが目撃した戦術には、敵対者が管理するインフラストラクチャやソーシャル メディア プラットフォームでの偽情報キャンペーンが含まれます。たとえば、2017 年 8 月には、サハラ以南のアフリカ諸国の大統領選挙に先立って、正当な地元および国際的なメディア組織を模倣するために作成された、いくつかの偽のニュース Web サイトを確認しました。偽造ドメインのサブセットは、野党の大統領候補の評判を損なうために、同じアクターによるものではないにしても、相互に連携して作成されたようです。

脅威活動

選挙へのリスクに対抗して軽減するには、特定の活動と意図を適切に分類することが重要です。 「選挙干渉」などの用語は、この分野のすべての脅威を説明するためによく使用されますが、FireEye が目撃した悪意のある活動の一部は、この定義から外れている可能性があります。大まかに言えば、ほとんどの選挙関連の脅威は、ソーシャル メディアを利用した偽情報、サイバー スパイ活動、「ハッキングとリーク」キャンペーン、重要な選挙インフラへの攻撃の 4 つのカテゴリに分類できます。

- ソーシャル メディア対応の偽情報 : このカテゴリには、FireEye がロシア関連の Internet Research Association (IRA) から追跡した活動と、さまざまなイランの偽情報活動が含まれます。場合によっては、物議を醸す問題に関する詐欺的なコンテンツを作成し、それをソーシャル メディア プラットフォームで宣伝しようとすることも含まれています。他の例では、偽情報キャンペーンは、有機的な関心を持っている既存の問題を増幅することに焦点を当てています.これらのキャンペーンの一部は、特定の焦点を絞った選挙イベントなしで、選挙前にソーシャル メディア プラットフォームで政治的動機のメッセージに関与している可能性もあります。

- サイバースパイ活動: ロシア関連の APT28 やサンドワーム チーム、中国関連の APT40 などの国家アクターは、選挙エコシステム内のさまざまな種類の標的に対してサイバー スパイ活動を実行しています。これは、おそらくさまざまな理由で、政治キャンペーンから選挙管理委員会まで、あらゆるものへの侵入にまで及んでいます。場合によっては、これらのアクターは、候補者や政党の政策スタンスに関する情報を取得しようとしている可能性があります。他の状況では、特に選挙管理者やシステム ベンダーに対して、これらの侵入は、より重要なインフラストラクチャへの移行を可能にする可能性のあるネットワーク レイアウトを理解しようとする、さらなる操作のための偵察である可能性があります。

- 「ハック アンド リーク」キャンペーン: FireEye が観察した一部の攻撃者は、スパイ活動の侵入から得たデータを利用して、一般の認識に影響を与える目的でその情報をリークしています。このようにして、前の 2 つのアクティビティ カテゴリを組み合わせます。特に、この戦術は、2016 年の米国選挙で Guccifer 2.0 と DC Leaks によって採用されました。 2014 年のウクライナ大統領選挙では、ロシア関連の攻撃者が、侵害されたウクライナの選挙管理委員会の Web サイトから誤った選挙結果を投稿したなど、同様の戦術が侵害されたインフラストラクチャを利用して偽情報操作を実行するケースもありました。

- 重要な選挙インフラへの攻撃:重要なコアへの侵害 選挙管理システム、投票システム、電子投票帳などのインフラストラクチャは、投票または有権者名簿から有権者を変更または削除する可能性がある、選挙にとって最も重大なリスクを表しています。これはよく議論されるリスクですが、主要な選挙インフラストラクチャを標的とした侵入活動の証拠は限られています。

ここで説明した活動のうち、FireEye は、組織への侵入を実行してデータを盗み、オンラインのペルソナやフロントを介してそのデータを漏えいし、選挙インフラを標的にするなど、ロシア関連の攻撃者によるあらゆる範囲のキャンペーンを観察しました。 FireEye が2018 年のカンボジア選挙を標的とした活動を報告した場合のように、限られた観察では、中国はほとんどの場合、サイバー スパイ活動のみに焦点を合わせてきました。さまざまな動機から、FireEye はまた、ハクティビストや犯罪組織が選挙エコシステムの一部を標的として活動しているという限られた証拠も確認しています。

結論

選挙に対する脅威に対する世界的な認識が高まっている一方で、選挙管理者やその他の人々は、投票の完全性を確保する上で課題に直面し続けています。選挙への脅威に適切に対抗するために、選挙プロセスに関与する個人や組織は次のことを行う必要があります。

- 敵対者のプレイブックを学ぶ: プロアクティブな組織は、他の選挙で明らかになった脅威アクターの活動から学び、新しいツールや TTP に適応するセキュリティ制御を実装できます。また、政治キャンペーンなどでは、一部の主要な APT グループで使用される一般的なスピア フィッシング戦術について、スタッフや請負業者を教育する必要があります。

- コンテキストに応じた脅威インテリジェンスの組み込み: 運用上、セキュリティ組織は脅威インテリジェンスを利用して、ターゲットを絞っていないコモディティ マルウェア アクティビティからの最も重要なアラートをより適切に区別してトリアージできます。

- 外部からの脅威を予測する: 郡政府や政治キャンペーンの内部ネットワークを超えて、選挙に関与する選挙管理者やリスク管理の専門家は、漏洩したデータや侵害されたデータに対処するための計画を準備し、脅威アクターがこれを偽情報キャンペーンにどのように利用するかを理解する必要があります。

FireEye Virtual Summitでサイバー脅威と選挙について講演する予定ですので、今すぐ登録して詳細をご確認ください。

参照: https://www.mandiant.com/resources/blog/framing-problem-cyber-threats-and-elections

Comments