Windows ゲーマーやパワー ユーザーは、偽の MSI Afterburner ダウンロード ポータルの標的にされており、仮想通貨マイナーや RedLine 情報盗用マルウェアでユーザーを感染させています。

MSI Afterburner は GPU ユーティリティで、オーバークロックの構成、ファン プロファイルの作成、ビデオ キャプチャの実行、取り付けられたグラフィックス カードの温度と CPU 使用率の監視を行うことができます。

MSI によって作成されたこのユーティリティは、ほぼすべてのグラフィックス カードのユーザーが使用できるため、世界中の何百万人ものゲーマーが使用して、設定を調整してゲームのパフォーマンスを向上させ、GPU をより静かにし、温度を下げています。

しかし、このツールの人気は、仮想通貨マイニングのためにハイジャックできる強力な GPU を備えた Windows ユーザーを標的にしようとしている脅威アクターの格好の標的にもなっています。

MSI Afterburner の偽装

Cyble の新しいレポートによると、公式の MSI Afterburner サイトになりすました 50 以上の Web サイトが過去 3 か月間にオンラインに登場し、情報を盗むマルウェアとともに XMR (Monero) マイナーをプッシュしています。

このキャンペーンでは、ユーザーをだまして正規の MSI Web サイトにアクセスしていると思わせることができ、BlackSEO を使用して宣伝しやすいドメインを使用していました。 Cyble によって検出されたドメインの一部を以下に示します。

- msi-afterburner–download.site

- msi-afterburner-download.site

- msi-afterburner-download.tech

- msi-afterburner-download.online

- msi-afterburner-download.store

- msi-afterburner-download.ru

- msi-afterburner.download

- mslafterburners.com

- msi-afterburnerr.com

他のケースでは、ドメインは MSI ブランドに似ておらず、ダイレクト メッセージ、フォーラム、およびソーシャル メディアの投稿を介して宣伝された可能性があります。例は次のとおりです。

- git[.]git[.]skblxin[.]matrizauto[.]net

- git[.]git[.]git[.]skblxin[.]matrizauto[.]net

- git[.]git[.]git[.]git[.]skblxin[.]matrizauto[.]net

- git[.]git[.]git[.]git[.]git[.]skblxin[.]matrizauto[.]net

パスワードを盗みながらのステルスマイニング

偽の MSI Afterburner セットアップ ファイル (MSIAfterburnerSetup.msi) が実行されると、正規の Afterburner プログラムがインストールされます。ただし、インストーラーは侵入先のデバイスに情報を盗む RedLine マルウェアと XMR マイナーを静かにドロップして実行します。

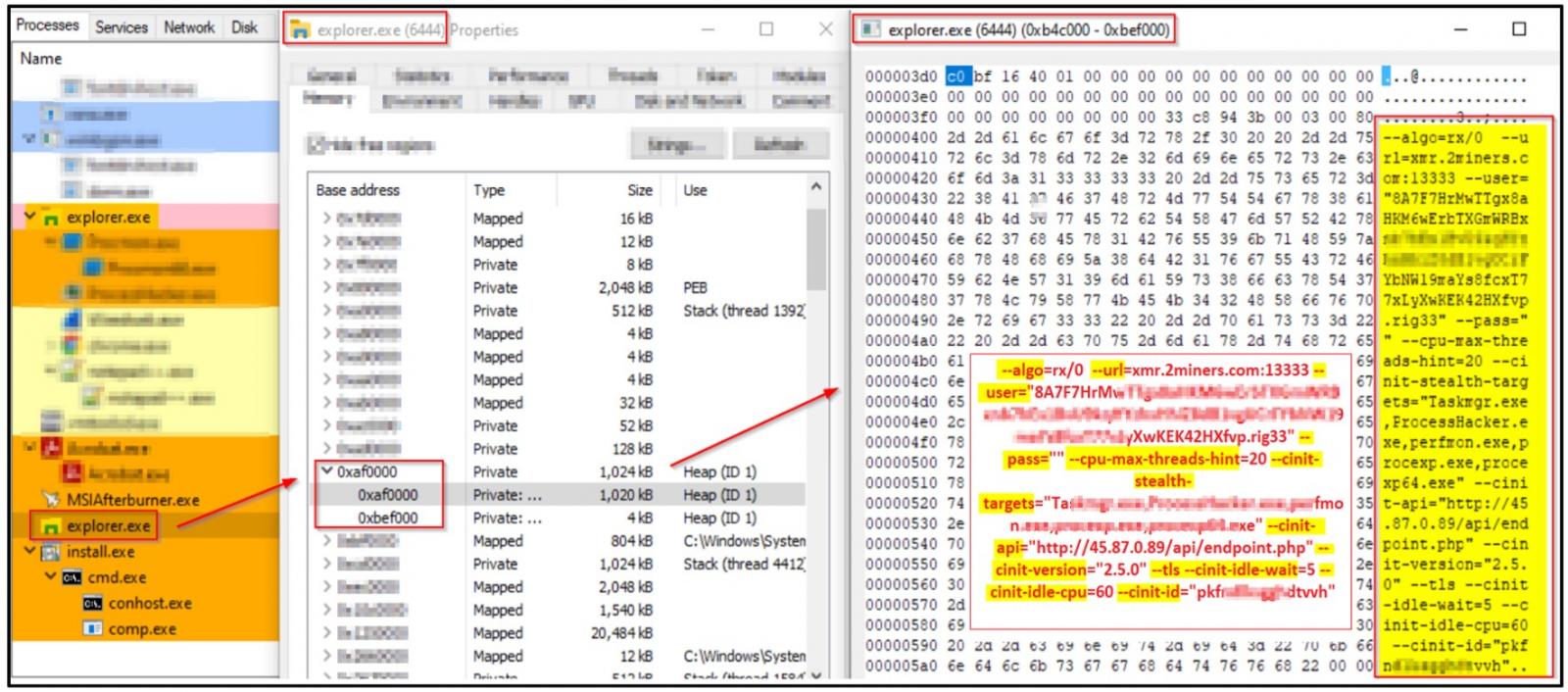

マイナーは、ローカルの Program Files ディレクトリにある「browser_assistant.exe」という名前の 64 ビット Python 実行可能ファイルを介してインストールされ、インストーラーによって作成されたプロセスにシェルが挿入されます。

このシェルコードは、GitHub リポジトリから XMR マイナーを取得し、explorer.exe プロセスのメモリに直接挿入します。マイナーがディスクに触れることはないため、セキュリティ製品によって検出される可能性は最小限に抑えられます。

マイナーは、ハードコードされたユーザー名とパスワードを使用してマイニング プールに接続し、基本的なシステム データを収集して攻撃者に漏らします。

XMR マイナーが使用する引数の 1 つは、「CPU 最大スレッド数」が 20 に設定されていることです。これは、最新の CPU スレッド数を上回っているため、利用可能なすべてのパワーをキャプチャするように設定されています。

マイナーは、CPU がアイドル状態になってから 60 分後にのみマイニングするように設定されています。つまり、感染したコンピューターはリソースを大量に消費するタスクを実行しておらず、放置されている可能性が高いということです。

また、「-cinit-stealth-targets」引数を使用します。これは、「ステルス ターゲット」の下にリストされている特定のプログラムが起動されたときに、マイニング アクティビティを一時停止し、GPU メモリをクリアするオプションです。

これらは、プロセス モニター、ウイルス対策ツール、ハードウェア リソース ビューア、および被害者が悪意のあるプロセスを特定するのに役立つその他のツールである可能性があります。

この場合、マイナーが隠そうとする Windows アプリケーションは、Taskmgr.exe、ProcessHacker.exe、perfmon.exe、procexp.exe、および procexp64.exe です。

マイナーが密かにあなたのコンピューターのリソースをハイジャックして Monero をマイニングしている間に、RedLine はすでにバックグラウンドで実行されており、パスワード、Cookie、ブラウザー情報、および場合によっては暗号通貨のウォレットを盗んでいます。

残念ながら、この偽の MSI Afterburner キャンペーンのコンポーネントのほとんどすべてで、ウイルス対策ソフトウェアの検出が不十分です。

VirusTotal は、悪意のある「MSIAfterburnerSetup.msi」セットアップ ファイルは 56 のセキュリティ製品のうち 3 つだけで検出され、「 browser_assistant.exe 」は 67 の製品のうち 2 つだけで検出されると報告しています。

マイナーやマルウェアから安全を保つには、フォーラム、ソーシャル メディア、またはダイレクト メッセージで共有されているサイトではなく、公式サイトから直接ツールをダウンロードしてください。

この場合、正規の MSI Afterburner はwww.msi.com/Landing/afterburner/graphics-cardsの MSI から直接ダウンロードできます。

Comments