ロシア国家支援のハッカー集団「APT29」(別名Nobelium、Cloaked Ursa)は、車のリストなど型破りな誘いを使ってウクライナの外交官を誘惑し、マルウェアを配信する悪意のあるリンクをクリックさせている。

APT29 はロシア政府の対外情報局 (SVR) と関係があり、世界中の関心の高い個人をターゲットにした数多くのサイバースパイ活動を担当してきました。

過去 2 年間、ロシアのハッカーはNATO、EU、ウクライナをターゲットに焦点を当て、外交政策に関するトピックを含むフィッシングメールや文書を使用し、偽の Web サイトを使用してターゲットをステルスなバックドアに感染させました。

パロアルト ネットワークのUnit 42 チームが本日発表したレポートでは、APT29 がフィッシングメール受信者にとってより個人的なルアーを使用してフィッシング戦術を進化させたと説明しています。

キエフの高級車

2023 年 5 月に開始された、Unit 42 によって発見された最新の APT29 作戦の 1 つでは、攻撃者は BMW の車の広告を使用して、ウクライナの首都キエフの外交官を標的にしました。

この販売チラシは外交官の電子メールアドレスに送信され、ウクライナ出国準備中のポーランド外交官が2週間前に回覧した合法的な自動車販売を模倣したものであった。

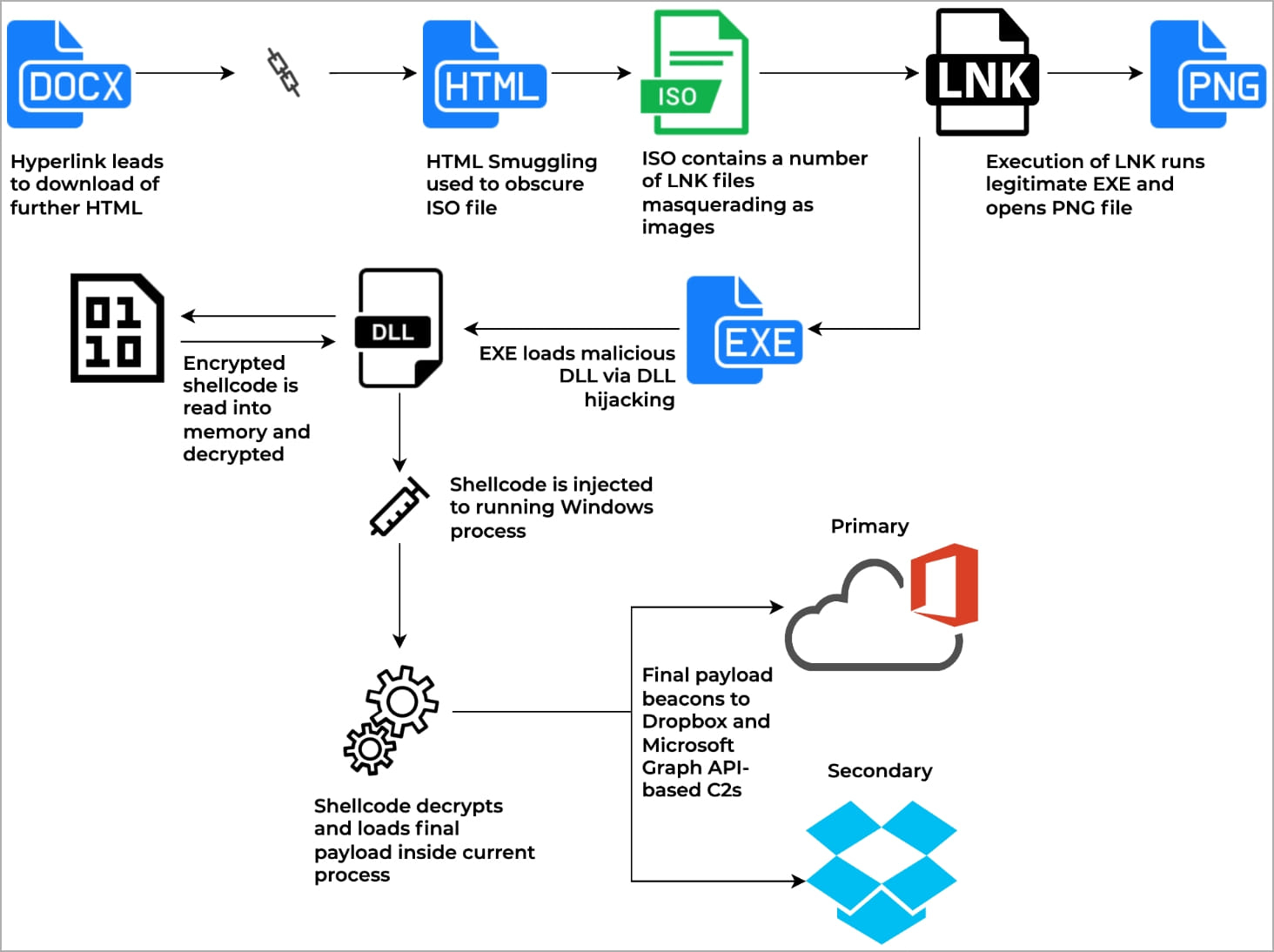

受信者が悪意のあるドキュメントに埋め込まれた「より高品質の写真」リンクをクリックすると、HTML ページにリダイレクトされ、HTML 密輸を介して悪意のある ISO ファイル ペイロードが配信されます。

HTML 密輸は、HTML5 と JavaScript を使用して、HTML 添付ファイルまたは Web ページ内のエンコードされた文字列に悪意のあるペイロードを隠すフィッシング キャンペーンで使用される手法です。これらの文字列は、ユーザーが添付ファイルを開いたりリンクをクリックしたときにブラウザによってデコードされます。

この手法を使用すると、悪意のあるコードが難読化され、ブラウザーでのレンダリング時にのみデコードされるため、セキュリティ ソフトウェアを回避するのに役立ちます。

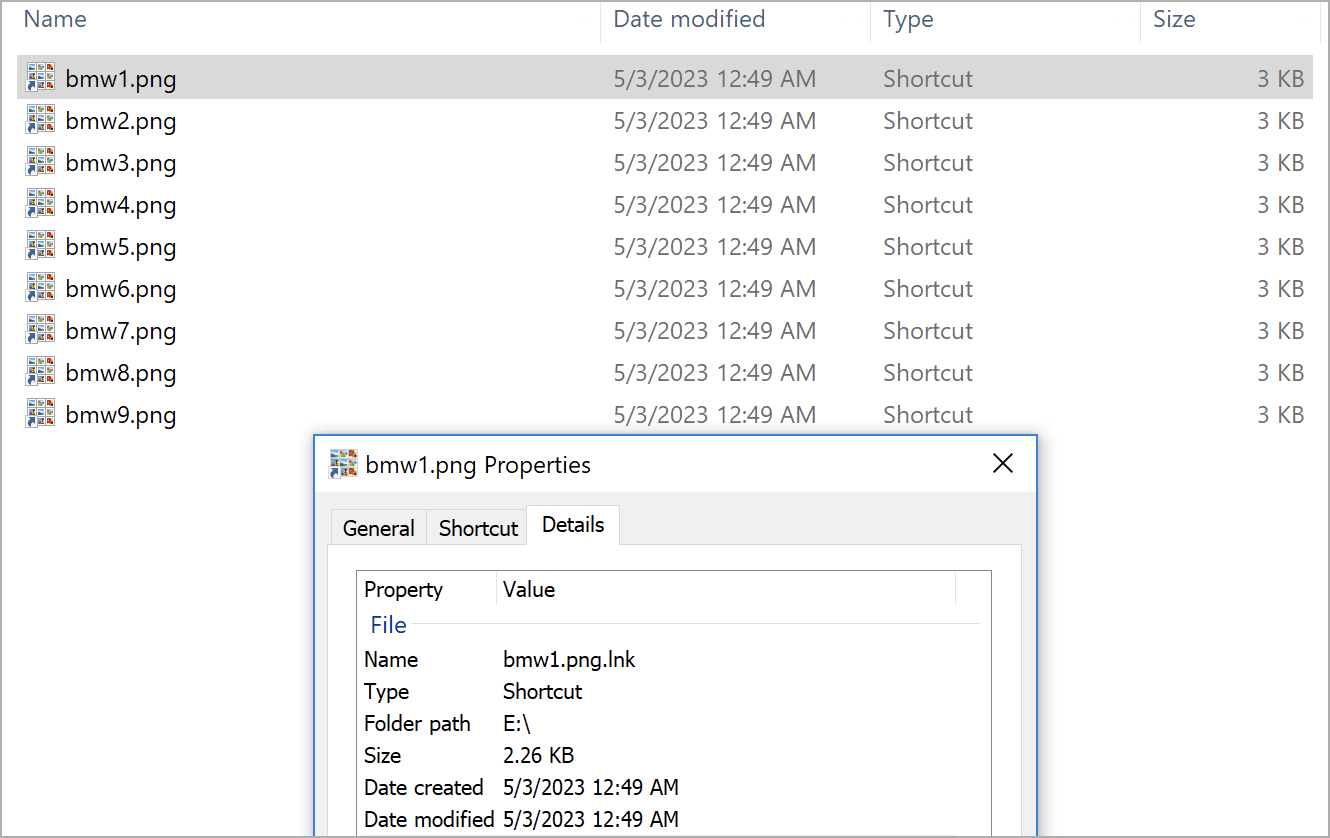

ISO ファイルには 9 つの PNG 画像のように見えるものが含まれていますが、実際には、以下の図に示す感染チェーンを引き起こす LNK ファイルです。

被害者が PNG 画像を装った LNK ファイルを開くと、DLL サイドローディングを使用してメモリ内の現在のプロセスにシェルコードを挿入する正規の実行可能ファイルが起動されます。

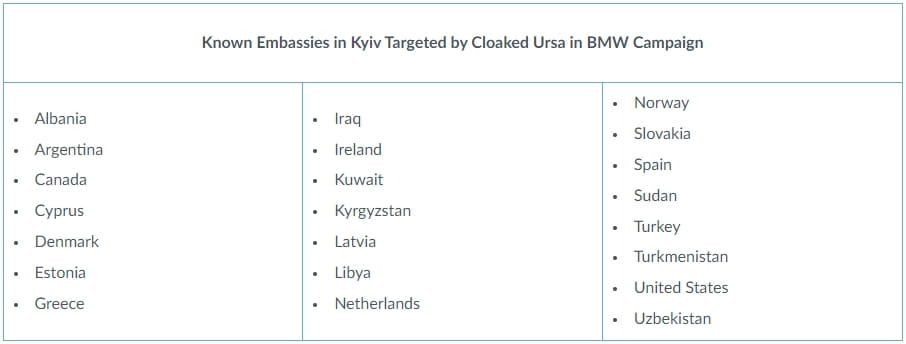

部隊42の報告によると、この作戦はキエフにある80の外国使節団のうち、米国、カナダ、トルコ、スペイン、オランダ、ギリシャ、エストニア、デンマークの使節団を含む少なくとも22人を標的にしている。しかし、感染率は依然として不明です。

悪意のあるチラシを受け取った電子メール アドレスの約 80% はオンラインで公開されており、APT29 は残りの 20% をアカウント侵害と情報収集を通じて入手したと考えられます。

APT29 が実際の事件をフィッシングに悪用する準備ができていることを示すもう 1 つの最近の例は、2 月にトルコ南部を襲った地震に対する人道支援を案内する PDF で、2023 年初めにトルコ外務省 (MFA) に送信されました。

Unit 42 は、攻撃が絶妙なタイミングを利用したため、悪意のある PDF が MFA の従業員間で共有され、他のトルコの組織に転送された可能性が高いとコメントしています。

ウクライナ紛争が長引き、NATO内の発展の進展が地政学的な状況を変える恐れがある中、ロシアのサイバースパイ集団は今後も外交使節団を標的とする活動を継続し、さらには強化すると予想されている。

Comments