過去 1 年間、Microsoft Threat Intelligence Center (MSTIC) は、イランを拠点とする悪意のあるネットワーク オペレーターが使用するツール、手法、および手順が徐々に進化していることを観察してきました。 CyberWarCon 2021で、MSTIC のアナリストは、「イランの進化: イランの悪意のあるネットワーク操作で観察された変化」というタイトルのセッションで、イランの国民国家アクターの活動におけるこれらの傾向の分析を発表しました。このブログは、その調査の内容とプレゼンテーションで取り上げられているトピックを要約し、これらの攻撃者を追跡し、関連する脅威から顧客を保護するための MSTIC の継続的な取り組みを示すことを目的としています。

MSTIC は、このブログで説明されているグループを含む脅威アクターの活動を一貫して追跡し、Microsoft セキュリティ製品およびサービス全体で機能して、お客様の保護を強化する製品に検出を組み込みます。本日、このブログを共有することで、イランの攻撃者によって使用されていることが確認された最新の技術をコミュニティ内の他のユーザーにも認識してもらうことができます。

観察された国家の攻撃者の活動と同様に、Microsoft は、標的にされた、または侵害された顧客に直接通知し、アカウントを保護するために必要な情報を提供しました。 Microsoft は DEV-#### の指定を、脅威活動の未知の、新興の、または開発中のクラスターに付けられた一時的な名前として使用します。これにより、MSTIC は、発信元または身元について高い信頼性が得られるまで、一意の情報セットとして追跡できます。活動の背後にある俳優の。基準を満たすと、DEV は名前付きアクターに変換されます。

イランの国民国家事業者には、次の 3 つの注目すべき傾向が見られます。

- 彼らはランサムウェアをますます利用して、資金を集めたり、標的を混乱させたりしています。

- 彼らは、ターゲットに関与している間、より忍耐強く、粘り強いです。

- イランのオペレーターは、ソーシャル エンジニアリング キャンペーンに対してより忍耐強く粘り強く取り組んでいますが、ターゲットに対して攻撃的なブルート フォース攻撃を引き続き使用しています。

ランサムウェア

2020 年 9 月以降、MSTIC は 6 つのイランの脅威グループが戦略的目的を達成するためにランサムウェアを展開していることを確認しています。これらのランサムウェアの展開は、平均して 6 ~ 8 週間ごとに波状に開始されました。

図 1: イランの攻撃者によるランサムウェア攻撃のタイムライン

観測されたキャンペーンの 1 つで、PHOSPHORUS は脆弱なネットワークにランサムウェアを展開する目的で、フォーティネットの FortiOS SSL VPN とパッチを適用していないオンプレミスの Exchange Server を世界中で標的にしました。 DFIR Reportによる最近のブログ投稿では、攻撃者がオンプレミスの Exchange Server の脆弱性を利用して被害者の環境を侵害し、BitLocker を介してシステムを暗号化する同様の侵入について説明しています。 MSTIC はまた、この活動が PHOSPHORUS によるものであると考えています。 PHOSPHORUS のオペレーターは、スキャン、エクスプロイト、レビュー、ステージング、ランサムの 5 段階のプロセスを通じて、広範囲にわたるスキャンを実施し、標的のシステムをランサムしました。

スキャン

2021 年の初めに、PHOSPHORUS のアクターはインターネット上の数百万の IP をスキャンして、 CVE-2018-13379に対して脆弱な Fortinet FortiOS SSL VPN を探しました。この脆弱性により、攻撃者は脆弱な Fortinet VPN アプライアンスのセッション ファイルからクリア テキストの資格情報を収集することができました。攻撃者は、今年これまでに米国、ヨーロッパ、イスラエルの 900 を超える Fortinet VPN サーバーから認証情報を収集しました。 2021 年の後半に、PHOSPHORUS は、ProxyShell ( CVE-2021-26855、CVE-2021-26857、CVE-2021-26858、および CVE-2021-27065 ) に対して脆弱な、パッチが適用されていないオンプレミス Exchange サーバーのスキャンに移行しました。

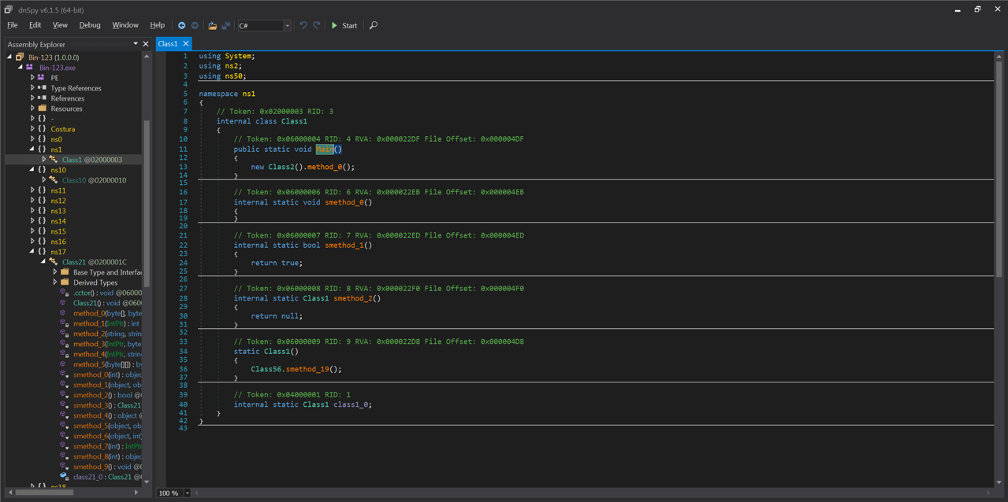

悪用する

脆弱なサーバーを特定したとき、PHOSPHORUS は標的のシステムで持続性を獲得しようとしました。場合によっては、攻撃者はMicrosoftOutLookUpdater.exeという名前の Plink ランナーをダウンロードしました。このファイルは、SSH 経由で C2 サーバーに定期的にビーコン送信し、アクターがさらにコマンドを発行できるようにします。その後、攻撃者は Base64 でエンコードされた PowerShell コマンドを介してカスタム インプラントをダウンロードします。このインプラントは、スタートアップ レジストリ キーを変更することで被害者のシステムに永続性を確立し、最終的に追加のツールをダウンロードするローダーとして機能しました。

レビュー

持続性を獲得した後、PHOSPHORUS の攻撃者は、何百人もの犠牲者をトリアージして、目標に対する行動に適した犠牲者を決定しました。一部の被害者に対して、オペレーターは以下のコマンドを使用して、ユーザー名「help」、パスワード「_AS_@1394」のローカル管理者アカウントを作成しました。場合によっては、攻撃者が LSASS をダンプして認証情報を取得し、後でラテラル ムーブメントに使用することもありました。

ステージとランサム

最後に、MSTIC は PHOSPHORUS が BitLocker を使用してデータを暗号化し、標的となった複数の組織で被害者を身代金を要求していることを確認しました。 BitLocker は、正当な目的で使用するためのフル ボリューム暗号化機能です。最初のサーバーに (脆弱な VPN または Exchange サーバーを介して) 侵入した後、攻撃者は被害者のネットワーク上の別のシステムに横方向に移動し、より価値の高いリソースにアクセスしました。そこから、複数のシステムでドライブを暗号化するスクリプトを展開しました。被害者は、特定の Telegram ページにアクセスして復号化キーの代金を支払うように指示されました。

![]()

忍耐と粘り強さ

MSTIC は、PHOSPHORUS の攻撃者がソーシャル エンジニアリングを使用して、被害者を標的にする前に被害者との信頼関係を築いていることを確認しています。これらの操作は、改良と実行のためにオペレーターの時間とリソースに多大な投資を必要とした可能性があります。この傾向は、PHOSPHORUS が、スピア フィッシング メール キャンペーンで未承諾のリンクや添付ファイルを送信して資格情報の盗難を試みる過去の戦術から遠ざかるか、それを拡大していることを示しています。

PHOSORUS – 忍耐強く、しつこい

PHOSPHORUS は、ユーザーがファイルを開いたかどうかを確認するための追跡リンクを含む電子メールを介して、対象の個人に「インタビュー リクエスト」を送信します。ターゲット ユーザーから応答を受信すると、PHOSPHORUS 攻撃者は、クラウド サービス プロバイダーでホストされている無害なインタビューの質問リストへのリンクを送信します。攻撃者は、標的のユーザーと質問について話し合う会話を何回か続けてから、最終的に Google Meeting を装ったリンクを含む会議の招待状を送信します。

ミーティングへの招待状が送信されると、攻撃者はターゲット ユーザーに継続的に連絡を取り、Google ミーティング リンクをテストするように求めます。攻撃者は標的のユーザーに 1 日に複数回連絡を取り、リンクをクリックするように絶えずせがみます。攻撃者は、標的のユーザーに電話して、リンクをクリックする手順を説明することさえ提案します。攻撃者は、ユーザーが偽の Google ミーティング リンクにサインインし、資格情報収集ページにつながる問題をトラブルシューティングすることに積極的です。

MSTIC は、最初のルアーが送信された後、PHOSPHORUS のオペレーターが電子メールで非常に攻撃的になり、ターゲット ユーザーからの応答をほとんど要求するようになることを観察しました。

CURIUM – 長期的には

CURIUM は、ユーザーを標的にする際に多大な忍耐力を示してきたイランの別の脅威アクター グループです。 CURIUM の攻撃者は、フィッシング メールの代わりに、架空のソーシャル メディア アカウントのネットワークを利用して、標的との信頼関係を築き、マルウェアを配信します。

これらの攻撃者は、次のプレイブックに従っています。

- ソーシャル メディアで魅力的な女性になりすます

- LinkedIn、Facebook などのソーシャル メディアを介してターゲット ユーザーとのつながりを確立します。

- ターゲットと毎日チャット

- 女性の無害なビデオをターゲットに送信して、ガードを下げるように準備します

- 以前に送信された無害なファイルと同様に、悪意のあるファイルをターゲットに送信します

- ターゲット ユーザーに悪意のあるドキュメントを開くように要求する

- 被害者のマシンからデータを盗み出す

上記のプロセスでは、最初の接続から悪意のあるドキュメントの配信までに数か月かかる場合があります。攻撃者は、標的との信頼と信頼を築くことを可能にする絶え間ない継続的な通信を行うことにより、標的ユーザーとの関係を長期にわたって構築します。私たちが観察した多くのケースで、ターゲットは自分たちがイランから活動している脅威アクターとやり取りしているのではなく、人間的なつながりを築いていると心から信じていました。

イランの脅威アクターは、忍耐力を発揮し、関係を構築し、関係が形成された後も継続的にターゲットを悩ませることで、ターゲットを侵害することに成功しています。

強引な

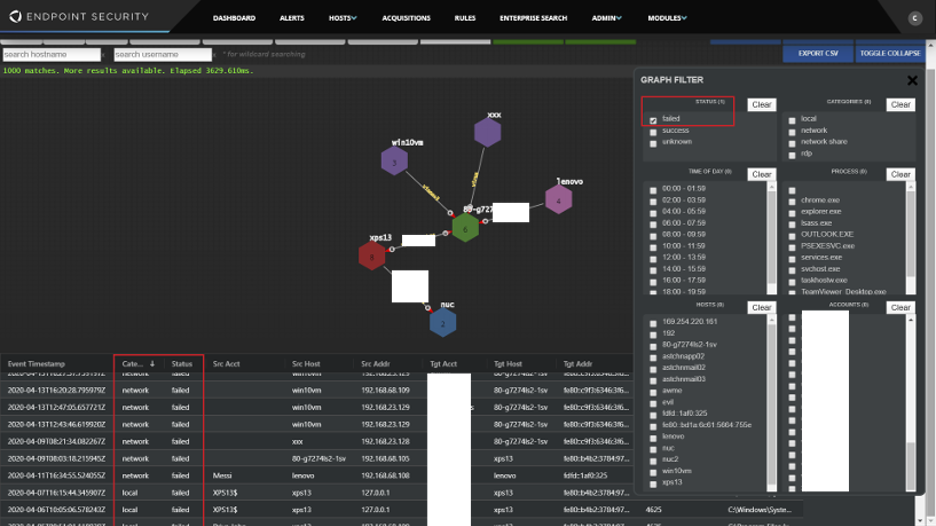

2021 年、MSTIC は DEV-0343 が進行中のパスワード スプレー攻撃キャンペーンを通じて Office 365 テナントを積極的に標的にしていることを確認しました。 DEV-0343 は、イランの利益を支援するために活動している可能性が高いと MSTIC が評価する脅威アクターです。 MSTIC は、以前に DEV-0343 の活動についてブログを書いています。

Office 365 ログの分析は、DEV-0343 がo365sprayのようなレッド チーム ツールを使用してこれらの攻撃を行っていることを示唆しています。

この DEV-0343 活動での標的化は、米国、欧州連合、イスラエル政府のパートナーをサポートする防衛企業全体で観察されており、軍用レーダー、ドローン技術、衛星システム、緊急対応通信システムを生産しています。さらなる活動は、地理情報システム (GIS)、空間分析、ペルシャ湾の地域の通関港、および中東に事業を集中しているいくつかの海事および貨物輸送会社の顧客を標的にしています。

以前のブログで説明したように、DEV-0343 オペレーターの「生活パターン」は、イランを拠点とする攻撃者の勤務スケジュールと一致しています。 DEV-0343 オペレーターのアクティビティは、日曜日から木曜日の 04:00:00 から 16:00:00 UTC の間にピークに達しました。

図 2: DEV-0343 が UTC で観測した稼働時間

図 3: DEV-0343 で観測された 1 日あたりのアクター リクエスト

既知の DEV-0343 オペレーターが、他の既知のイラン オペレーターによって標的にされている同じテナントの同じアカウントを標的にしていることが確認されています。たとえば、EUROPIUM オペレーターは 2021 年 6 月 12 日に特定のアカウントへのアクセスを試み、最終的に 2021 年 6 月 13 日にこのアカウントへのアクセスを取得しました。DEV-0343 は、EUROPIUM オペレーターが同じアカウントへのアクセスを取得してから数分以内に、この同じアカウントを標的にしていることが観察されました。日。 MSTIC は、これらの観察された重複する活動は、共通の目的を追求するさまざまなイランのアクター間の調整を示唆していると評価しています。

最後に: ますます有能な攻撃者

イランのオペレーターは、戦略的目標と巧妙な技術の両方を適応させてきたため、時間の経過とともに、次のようなあらゆる範囲の操作を実行できる、より有能な脅威アクターに進化しました。

- 情報操作

- 混乱と破壊

- 物理的な操作のサポート

具体的には、イランのオペレーターは、以下のことを進んで実行できることを証明しています。

- ランサムウェアを展開する

- ディスク ワイパーを展開する

- モバイル マルウェアを展開する

- フィッシング攻撃を行う

- パスワード スプレー攻撃を行う

- 大量搾取攻撃の実施

- サプライチェーン攻撃の実施

- C2 通信を正規のクラウド サービスの背後に隠す

MSTIC は、CyberWarCon 2021 がこの研究をより広範なセキュリティ コミュニティに提示する機会を与えてくれたことに感謝します。 Microsoft は、イランの攻撃者によるこのすべての活動を引き続き監視し、お客様の保護を実装します。

Comments