序章

APT12 (IXESHE、DynCalc、DNSCALC とも呼ばれる) と呼ばれる攻撃者は、最近、日本と台湾の組織を標的とした新しいキャンペーンを開始しました。 APT12 は、中国人民解放軍と関係があると考えられているサイバー スパイ グループであると考えられています。 APT12 の標的は、中華人民共和国 (PRC) のより大きな目標と一致しています。このグループによる侵入とキャンペーンは、中国の目標と台湾の私利私欲に沿ったものです。さらに、APT12 が 2012 年 10 月にニューヨーク タイムズを侵害した後、同じ戦略を使用したため、APT グループがメディアに露出した後に活動を停止し、再編成することとの相関関係が明らかになりました。ダーウィンの生物学的進化論と同様に、APT12 は、その使命を維持するために進化し、適応します。

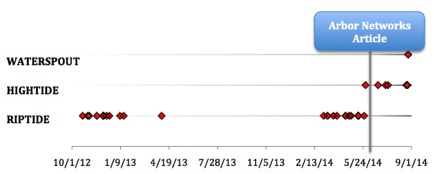

新しいキャンペーンは、Arbor Networks がブログ「 Illuminating The Etumbot APT Backdoor. FireEye は Etumbot バックドアを RIPTIDE と呼んでいます。 Arbor のブログ投稿が公開されて以来、FireEye は、APT12 が、HIGHTIDE と呼ばれる改変された RIPTIDE バックドアを使用していることを確認しています。 FireEye が一般公開後に APT12 の改造を発見したのはこれが 2 回目です。そのため、FireEye は、これがこの APT グループに共通のテーマであると考えています.

FireEye の研究者は、THREEBYTE と WATERSPOUT として知られる他の 2 つのバックドアを利用した、関連する可能性のある 2 つのキャンペーンも発見しました。どちらのバックドアも、CVE-2012-0158 を悪用する「Tran Duy Linh」エクスプロイト キットを利用して作成された悪意のあるドキュメントから投下されました。これらの文書は、日本と台湾の組織にも電子メールで送信されました。 APT12 は以前に THREEBYTE を使用していましたが、最近発見された THREEBYTE を利用したキャンペーンに APT12 が関与しているかどうかは不明です。同様に、WATERSPOUT は新たに発見されたバックドアであり、キャンペーンの背後にいる攻撃者は特定されていません。ただし、WATERSPOUT キャンペーンは、APT12 に起因すると考えられる RIPTIDE および HIGHTIDE キャンペーンといくつかの特徴を共有していました。

バックグラウンド

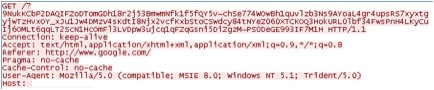

2012 年 10 月から 2014 年 5 月にかけて、FireEye は APT12 が RIPTIDE を利用していることを確認しました。RIPTIDE は、HTTP 経由でハードコーディングされたコマンド アンド コントロール (C2) サーバーと通信するプロキシ認識バックドアです。 RIPTIDE とその C2 サーバーとの最初の通信で暗号化キーが取得され、RC4 暗号化キーを使用して以降のすべての通信が暗号化されます。

2014 年 6 月、 Arbor Networks は、RIPTIDE バックドアとその C2 インフラストラクチャについて詳しく説明した記事を公開しました。このブログでは、バックドアが 2011 年 3 月から 2014 年 5 月までのキャンペーンで利用されたことを強調しています。

この記事のリリース後、FireEye は RIPTIDE のプロトコルと文字列に明確な変化が見られたことを確認しました。この変更は、セキュリティ ベンダーによる RIPTIDE の検出を減らすための Arbor ブログ投稿の直接的な結果であると思われます。 RIPTIDE への変更は、既存の RIPTIDE 検出ルールを回避するのに十分なほど重要でした。 FireEye は、この新しいマルウェア ファミリを HIGHTIDE と名付けました。

HIGHTIDEマルウェアファミリー

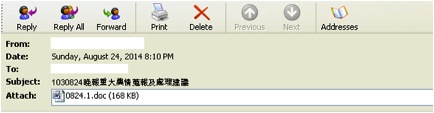

2014 年 8 月 24 日日曜日、台湾政府省庁に送信されたスピア フィッシング メールを確認しました。このメールに添付されていたのは、CVE-2012-0158 を悪用した悪意のある Microsoft Word ドキュメント (MD5: f6fafb7c30b1114befc93f39d0698560) でした。この電子メールが別の台湾政府職員から送信されたように見えたことは注目に値します。これは、電子メールが有効ではあるが侵害されたアカウントから送信されたことを示唆しています。

エクスプロイト ドキュメントは、次のプロパティを持つ HIGHTIDE バックドアをドロップしました。

| MD5 | 6e59861931fa2796ee107dc27bfdd480 |

| サイズ | 75264 バイト |

| 遵守時間 | 2014-08-23 08:22:49 |

| ハッシュのインポート | ead55ef2b18a80c00786c25211981570 |

141.108.2.157 に直接接続された HIGHTIDE バックドア。 RIPTIDE サンプルからの HTTP GET リクエスト (図 1) と HIGHTIDE サンプルからの HTTP GET リクエスト (図 3) を比較すると、マルウェアの作成者が次の項目を変更したことがわかります。

- ユーザーエージェント

- HTTP URI (Uniform Resource Identifier) の形式と構造

RIPTIDE キャンペーンと同様に、APT12 は、CVE-2012-0158 を悪用する Microsoft Word (.doc) ドキュメントを使用して、ターゲット システムを HIGHTIDE に感染させます。 FireEye は、複数のケースで、APT12 がこれらのエクスプロイト ドキュメントをフィッシング メール経由で配信していることを確認しました。過去の APT12 の活動に基づいて、この脅威グループはマルウェア配信方法としてフィッシングを引き続き利用すると予想されます。

| MD5 | ファイル名 | 悪用する |

| 73f493f6a2b0da23a79b50765c164e88 | 議題の最新の修正事項と注意が必要な事項.doc | CVE-2012-0158 |

| f6fafb7c30b1114befc93f39d0698560 | 0824.1.doc | CVE-2012-0158 |

| eaa6e03d9dae356481215e3a9d2914dc | シンプルな名簿 | CVE-2012-0158 |

| 06da4eb2ab6412c0dc7f295920eb61c4 | 添付.doc | CVE-2012-0158 |

| 53baedf3765e27fb465057c48387c9b6 | 103 第3回住所録.doc | CVE-2012-0158 |

| 00a95fb30be2d6271c491545f6c6a707 | 2014 09 17 ボブとジェイソンの歓迎レセプション_invitation.doc | CVE-2012-0158 |

| 4ab6bf7e6796bb930be2dd0141128d06 | Industry Advisory Council_Y103(2) Committee_Rise from ASEAN 新興国 (0825).doc | CVE-2012-0158 |

図 4: 特定された HIGHTIDE のエクスプロイト ドキュメント

ファイルが開かれると、HIGHTIDE が実行可能ファイルの形で感染したシステムにドロップされます。

RIPTIDE と HIGHTIDE は、実行可能ファイルの場所、イメージのベース アドレス、GET 要求内のユーザー エージェント、および URI の形式など、いくつかの点で異なります。 RIPTIDE エクスプロイト ドキュメントは、その実行可能ファイルを C:Documents and Settings{user}Application DataLocation フォルダにドロップしますが、HIGHTIDE エクスプロイト ドキュメントは、その実行可能ファイルを C:DOCUMENTS and SETTINGS{user}LOCAL SETTINGS にドロップします。 Temp フォルダ。特定した 1 つのサンプルを除くすべてのサンプルが、このフォルダーに word.exe として書き込まれました。 1 つの外れ値は、winword.exe として記述されていました。

この HIGHTIDE キャンペーンを調査した結果、APT12 が 8 月 22 日から 28 日にかけて複数の台湾政府機関を標的にしたことが明らかになりました。

THREEBYTE マルウェア ファミリ

2014 年 8 月 25 日月曜日、lilywang823@gmail.com から台湾のテクノロジー企業に送信された別のスピア フィッシング メールを確認しました。このスピア フィッシングには、CVE-2012-0158 を悪用する悪意のある Word ドキュメントが含まれていました。エクスプロイト ドキュメントの MD5 は e009b95ff7b69cbbebc538b2c5728b11 でした。

上記の新たに発見された HIGHTIDE サンプルと同様に、この悪意のあるドキュメントは C:DOCUMENTS and SETTINGS{user}LOCAL SETTINGSTempword.exe へのバックドアを作成しました。このバックドアには、次の特性がありました。

| MD5 | 16e627dbe730488b1c3d448bfc9096e2 |

| サイズ | 75776 バイト |

| 遵守時間 | 2014-08-25 01:22:20 |

| ハッシュのインポート | dcfaa2650d29ec1bd88e262d11d3236f |

このバックドアは、次のコールバック トラフィックを video[.]csmcpr[.]com に送信しました。

THREEBYTE スピア フィッシング インシデント (まだ特定されていません) は、APT12 に起因する上記の HIGHTIDE キャンペーンと次の特徴を共有しています。

- THREEBYTE バックドアは、HIGHTIDE バックドアの 2 日後にコンパイルされました。

- THREEBYTE バックドアと HIGHTIDE バックドアの両方が、台湾の組織を標的とした攻撃に使用されました。

- THREEBYTE バックドアと HIGHTIDE バックドアの両方が、C:DOCUMENTS および SETTINGS{user}LOCAL SETTINGSTempword.exe の同じファイル パスに書き込まれました。

- APT12 は以前、THREEBYTE バックドアを使用していました。

WATERSPOUTマルウェアファミリー

2014 年 8 月 25 日、日本のハイテク企業を標的としたスピア フィッシング メールの別のラウンドが確認されました。この電子メールには、CVE-2012-0158 を悪用するように設計された別の悪意のあるドキュメントが添付されていました。この悪意のある Word ドキュメントは、MD5 が 499bec15ac83f2c8998f03917b63652e で、C:DOCUMENTS and SETTINGS{user}LOCAL SETTINGSTempword.exe へのバックドアを作成しました。バックドアには次の特性がありました。

| MD5 | f9cfda6062a8ac9e332186a7ec0e706a |

| サイズ | 49152 バイト |

| 遵守時間 | 2014-08-25 02:10:11 |

| ハッシュのインポート | 864cd776c24a3c653fd89899ca32fe0b |

バックドアは、icc[.]ignorelist[.]com のコマンド アンド コントロール サーバーに接続します。

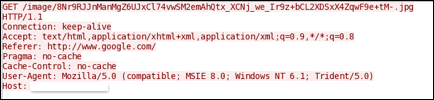

RIPTIDE や HIGHTIDE と同様に、WATERSPOUT バックドアは C2 サーバーと通信する HTTP ベースのバックドアです。

| GET /<文字列>/<5桁の数字>/<4文字列>.php?<最後の文字列の最初の3文字>_id=<43文字列>= HTTP/1.1

受け入れる: image/jpeg、application/x-ms-application、image/gif、application/xaml+xml、image/pjpeg、application/x-ms-xbap、*/* ユーザーエージェント: Mozilla/4.0 (互換性あり; MSIE 8.0; Windows NT 6.1; Trident/4.0; SLCC2; .NET CLR 2.0.50727; .NET CLR 3.5.30729; .NET CLR 3.0.30729; .NET4.0C; . NET4.0E) ホスト: <C2 の場所> キャッシュ制御: キャッシュなし |

図 6: WATERSPOUT バックドアの GET リクエストの例

現在、このバックドアを APT12 に結びつけるインフラストラクチャはありませんが、同じアクターとの結びつきの可能性を示すいくつかのデータ ポイントがあります。

CVE-2012-0158 を悪用した Microsoft Word ドキュメントと同じ初期配信方法 (スピア フィッシング メール)。

これらの点は、WATERSPOUT と APT12 を明確に結びつけるものではありませんが、WATERSPOUT キャンペーン、THREEBYTE キャンペーン、および APT12 に起因する HIGHTIDE キャンペーンとの間に関連がある可能性を示しています。

結論

FireEye は、RIPTIDE から HIGHTIDE への変更は、APT12 がまったく新しいマルウェア ツールセットを開発する一方で、マルウェアの検出を減らすための一時的なツール シフトを表していると考えています。これらの開発努力により、WATERSPOUT バックドアが出現した可能性があります。

APT12 の一般公開への適応により、FireEye はこの脅威グループについていくつかの結論を導き出しました。

一般公開により APT12 の適応が行われましたが、FireEye は、攻撃者が通常の活動レベルに戻る前に APT12 の活動が一時的に停止したことを確認しました。同様に、ニューヨーク タイムズ紙で APT12 の侵入が公開された結果、脅威グループの活動が一時的に停止し、TTP が即座に変更されました。 APT12 による一時停止と再編成は、 Mandiant 2014 M-Trends レポートで取り上げられました。現在、APT12 は引き続き組織を標的とし、その新しいツールを使用してサイバー攻撃を行っています。ごく最近、FireEye は、台湾を拠点とする複数の組織で HIGHTIDE を観測し、日本を拠点とするエレクトロニクス企業で APT12 WATERSPOUT バックドアと疑われるものを観測しました。私たちは、APT12 がその傾向を継続し、進化し、その戦術を変更して、ネットワーク防御者の先を行くことを期待しています。

注: このキャンペーンの IOC は、 こちらで確認できます。

参考: https ://www.mandiant.com/resources/blog/darwins-favorite-apt-group-2

Comments