サイバー犯罪者は、受信者をだまして支払いの承認、資金の移動、またはこの場合はギフトカードの購入をさせるために企業を標的にし続けています。この種の電子メール攻撃は、ビジネス電子メール侵害 (BEC) と呼ばれます。これは、重要なビジネス情報へのアクセスを取得したり、電子メールベースの詐欺によって金銭を引き出したりするように設計された有害な形式のフィッシングです。

このブログでは、攻撃者が作成した電子メール インフラストラクチャを使用してギフト カードの盗難を助長した BEC キャンペーンの調査を共有したいと考えています。このキャンペーンでは、攻撃者がタイポ スクワッティング ドメインを使用して消費財、プロセス製造および農業、不動産、ディスクリート製造、および専門サービス部門の組織を標的にして、有効な送信者から送信されたように電子メールを表示させていることがわかりました。

BEC 電子メールは意図的に通常の電子メールのように見えるように設計されており、標的の受信者が既に知っている人物から送信されたように見えますが、これらのキャンペーンは見かけよりも複雑です。舞台裏での操作、準備、ステージングが必要です。 Microsoft Defender for Office 365などの高度な電子メール ソリューションは、これらのとらえどころのない脅威を検出してブロックします。 Defender for Office 365 は、BEC キャンペーンに関連する電子メールや URL によってもたらされる脅威から組織を保護します。

ビジネス メール侵害: Microsoft がこのコストのかかる脅威にどのように対抗しているかというタイトルのブログでは、BEC 攻撃を組織化するプロセスについて書き、これらの脅威に対抗するための Microsoft の戦略について説明しました。さらに、Microsoft は、BEC 詐欺に関する 3 部構成のブログ シリーズ「 Business Email: Uncomromised 」をリリースしました。このブログでは、BEC 攻撃の進化と、Microsoft Defender for Office 365 が複数のネイティブ機能を使用して顧客を防御する方法について詳しく説明しています。

BEC ギフトカード詐欺を理解する

エグゼクティブ アシスタント (EA) の在宅勤務のシナリオを想像してみてください。

これは、リモート EA として働く典型的な 1 日です。その日のやることリストを準備し、予定されている会議について CEO のカレンダーを確認しながら、他の EA とメールやチャットでやり取りします。メールを分類し、タスクに優先順位を付けますが、それは特別なことではありません。

勤務時間の途中で、上司から送信されたように見える電子メールを受信し、ギフトカードを購入して、パンデミック中のチームの懸命な作業に対するインセンティブとしてチームに提供するように要求します。

この要求は少し奇妙に思えますね。たぶん、それは瞬間的なイニシアチブでした。しかし、あなたはロック スターのアシスタントであり、部門の資金を使ってギフト カードを購入することにしました。

上司のメールに返信して、ギフト カードのコードを伝えます。しばらく連絡がなかった後、最終的にチャットで ping を送信して、受信したことを確認します。あなたの上司は、あなたのチャット メッセージに対して混乱を示しています。彼らはチームへのギフト カードを要求したことはありません。

これは、典型的なビジネス メール詐欺 (BEC) のシナリオです。

BEC 攻撃の定義

BEC は、組織を標的とするフィッシング攻撃の一種で、金銭や重要な情報を盗むことを目的としています。当社のブログ記事「Business Email: Uncomromised – Part One」では、実際の BEC 攻撃の例と、攻撃を発見するための主要な視覚的合図を特定する方法を紹介しています。

BEC 攻撃で使用される電子メールは単純に見えますが、その背後には、偵察とターゲティング、ソーシャル エンジニアリングから配信インフラストラクチャまで、幅広いレベルの複雑さが存在します。

これらの複雑な脅威が、一見取るに足らない支払いのために作成された理由を疑問に思っている場合は、もう一度考えてみてください. FBI の Internet Crime Compliant Center (IC3)によると、BEC は継続的に深刻な懸念事項となっており、2020 年の攻撃による被害者の損失は合計で約 18 億ドルに上ります。前述の BEC ギフト カードのシナリオと同様の攻撃は、合計すると多額になる可能性がありますが、多くの BEC 攻撃者は、電信送金の傍受やリダイレクトなど、非常に大きなトランザクションを標的にすることが知られており、最終的に BEC 詐欺を非常に収益性の高いサイバー犯罪行為にしています。

BEC 攻撃に対する偵察、ソーシャル エンジニアリングの実施

BEC アクターは誰を標的とし、誰を偽装するかを知るために、攻撃を開始する前に偵察を頻繁に行います。ソーシャル メディア サイト、企業の Web サイトの「私たちについて」ページ、または標的となった企業に関するニュース記事はすべて、特定の被害者に向けた特定の信頼できるメッセージを作成するために必要な情報をアクターに提供する可能性があります。私たちのブログ記事「 ビジネス メール: 侵害されていない – パート 2 」では、標的となる組織の特定から攻撃者によるトランザクションの詳細の設定まで、BEC 攻撃の複数の段階について説明しています。

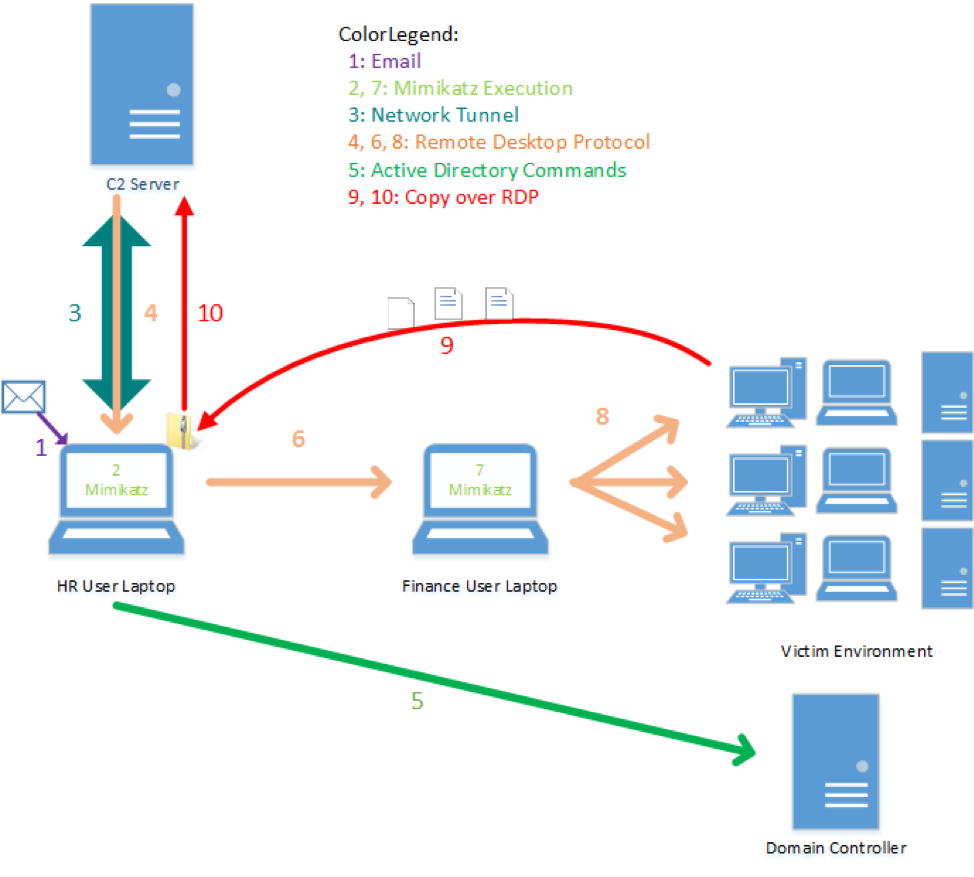

さまざまな組織を対象とした BEC ギフトカード キャンペーンが見られる

このキャンペーンでは、攻撃者は、消費財、プロセス製造および農業、不動産、個別製造、および専門サービス部門のさまざまな企業を標的にしました。

図 1. この BEC キャンペーンで観測された上位の標的業界に送信された電子メール量の内訳

この特定のキャンペーンは、「私に代わってタスクを実行する必要があります」または「空いているかどうか教えてください」など、非常に漠然とした要求から始まりました。メッセージ本文には、電子メールが正当であるかのように見せるために、標的に関連するいくつかの詳細が含まれていました。

図 2. 役員になりすました BEC 電子メールのサンプル

図 2 のスクリーンショットでは、攻撃者は電子メールに「Steve」という名前で署名しています。これは、この標的となった組織の幹部の名前です。さらに、電子メールは、なりすましの幹部と一緒に働いていた人に宛てられ、件名には受信者の名前が含まれていました。

受信者が電子メールに返信した場合、攻撃者はギフト カードに対するより具体的な要求で応答しました。他のケースでは、攻撃者は一般的な電子メールを完全にスキップし、偽の返信を生成して電子メールに正当性を追加する方法を使用して、ギフト カードの要求に直接飛びつきました。 このブログ投稿では、BEC 攻撃の構造と、一般的なフィッシング手法の詳細な兆候について説明しました。

図 3. ギフトカードの購入を要求する、教育部門を対象とした BEC 電子メールの例

この場合、攻撃者は K-12 教育機関の教師になりすまし、ギフトカードを購入するために家を出ることができなかったと主張しました。さらに、電子メールの件名には、件名行に「SICK」が続く教師の名前が含まれていました。

電子メールの本文には、受信者に物理的なギフトカードを購入するよう要求するメッセージが含まれていました。過去の BEC の調査によると、攻撃者は、盗んだギフト カード コードを Web サイトで頻繁に使用し、ギフト カードを交換して暗号通貨やその他の外貨に変換できるようにしていました。ギフトカードを現金化して得た資金は、攻撃者が所有するアカウントに追跡不能に送金される可能性があります。

このキャンペーンでは、電子メールに偽の返信も含まれていることに気付きました。攻撃者は、元のメッセージのように見えるものを電子メールの本文に含め、件名は「Re:」で始まります。細工された元のメッセージの「差出人」メール アドレスはyahoo.comを使用していましたが、実際のメールの「差出人アドレス」は yahoo.com になりすましたタイプミス スクワッティング ドメインであり、メールの返信が実際に偽物であったことを示唆しています。

図 4. 攻撃者は、Yahoo アカウントをスプーフィングするタイポ スクワッティング ドメインを使用

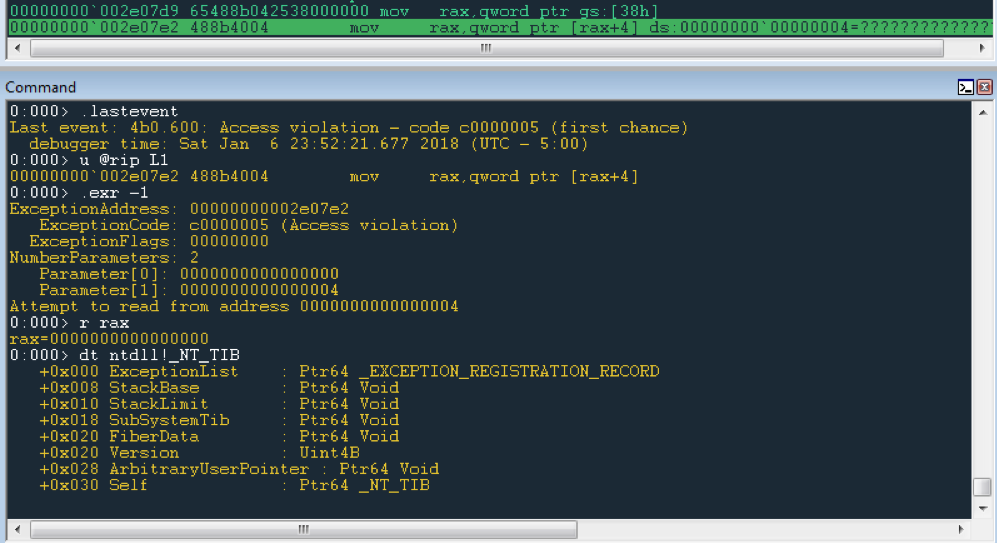

詳細に調べたところ、攻撃者は In-Reply-To ヘッダーと References ヘッダーを偽造するという追加の手順を実行しており、これにより電子メールに正当性が追加されていました。メールの In-Reply-To ヘッダーには、返信スレッドの前のメッセージの一意のメッセージ ID が含まれ、References ヘッダーには、返信スレッドの前のすべてのメッセージの一意のメッセージ ID が含まれます。返信ではない通常の電子メールでは、これら 2 つのヘッダー フィールドは空白になります。

図 5. In-Reply-To ヘッダーと References ヘッダーのスプーフィングされたフィールド

図 5 に示すように、In-Reply-To ヘッダーと References ヘッダーの両方に、このキャンペーンが偽装した yahoo.com などの正規の電子メール プロバイダーに関連付けられたメッセージ ID が入力されています。 ya00h0o.com の送信者が明らかにしたように、これらのヘッダーは攻撃者によって手動で追加されたことがわかります。さらに、電子メールの HTML コンテンツは、メッセージが返信のように見えるように手動で入力されたことを示しています。

これらのヘッダーに入力することで、電子メールが正当であるかのように見せかけ、攻撃者は Yahoo と Outlook ユーザーの間の既存の電子メール スレッドに返信しているだけであることがわかりました。この特徴により、このキャンペーンはほとんどの BEC キャンペーンとは一線を画しています。攻撃者は、実際のまたは特別に細工した偽の電子メールを単純に含めて、新しい電子メールの本文に送信者、受信者、および件名を追加し、新しい電子メールが返信であるかのように見せかけます。以前のメール。

配信インフラ

このキャンペーンでは、攻撃者は 120 を超えるさまざまな組織のタイポ スクワッティング ドメインを登録し、実際の企業になりすました。ドメイン名は正しいのに TLD が正しくない、または会社名のスペルが少し間違っているというパターンが見られました。これらのドメインは、この電子メール キャンペーンが始まる数日前に登録されました。

これらのドメインではドメイン プライバシーが有効になっておらず、EU の GDPR 保護下にないことに注意してください。各ドメインは、固有の登録者名と電子メールを使用しました。登録者の名前は、自動生成されたランダムな姓と名のように見え、登録者の連絡先電子メールは、Gmail や mail.com などの無料の電子メール サービスを使用し、多くの場合、アカウントは単純に <姓>.<姓>@gmail.com でした。または類似。それぞれの名前は、キャンペーンで使用された 1 つのドメインのみを登録するために使用されたため、関連するドメインへのピボットがより困難になりました。

このキャンペーンに関するもう 1 つの観察結果は、登録されたドメインが、電子メールで偽装されている組織と必ずしも一致していないことです。 BEC ドメインは通常、偽装された組織を厳密に模倣するように設計されているため、これは攻撃者側のミスである可能性があります。たとえば、攻撃者はmicrosoft.xyzまたはmicrrosoft.comを登録する可能性があります。これらは通常、Microsoft から発信されたふりをして電子メールを送信するために使用されます。このキャンペーンでは、これらのタイプのホモグリフおよびタイポ スクワッティング ドメインを使用して、さまざまな組織から発信されたふりをした電子メールを送信しました。

このキャンペーンの配信インフラストラクチャに関する詳細な調査により、Microsoft がこの BEC 脅威に対して提供する保護が直接わかりました。

Microsoft セキュリティ ソリューションが BEC キャンペーンに対抗する方法

Microsoft Defender for Office 365は、この BEC キャンペーンによってもたらされる悪意のある脅威から組織を守ります。

Defender for Office 365 が BEC 攻撃から保護する方法について理解を深めるには、急速に進化する攻撃環境における大規模なユーザーとドメインの偽装の検出に関するブログ投稿を参照してください。 Defender for Office 365 の電子メール認証を使用すると、送信者からの電子メール メッセージが正当であり、その電子メール ドメインの予期されるソースから送信されているかどうかを確認できます。 SPF、DKIM、DMARCなどの電子メール標準は、ドメインのなりすましを防ぐために Office 365 によって評価されます。当社のスプーフィング インテリジェンス テクノロジーは、高度なアルゴリズムを使用して、ドメインの送信パターンを観察し、異常にフラグを立てます。

Outlook や Office 365 アプリなどの製品に統合されている Defender for Office 365 のユーザー認識ツールを使用して従業員を強化することで、セキュリティ体制をさらに強化できます。たとえば、Defender for Office 365 の攻撃シミュレーション トレーニングでは、組織内で現実的な BEC のような攻撃シナリオを作成して実行できます。

これらの脅威は常に変化し、進化しているため、Microsoft には専任の研究チームがあり、変化する脅威の状況を常に把握し、その知識を広範な顧客テレメトリ データと組み合わせて、BEC やその他の攻撃を最新の状態に保ちます。

マイクロソフトのセキュリティ製品ポートフォリオは、毎日何兆もの信号を処理しています。この信号ベースは、当社の保護および検出システムを支える人工知能レイヤーの絶え間ない改善を推進します。 Microsoft の脅威アナリストは、これらのシグナルを活用して、フィッシングや BEC 攻撃で使用される攻撃者、インフラストラクチャ、および手法を追跡し、Defender for Office 365 が現在および将来の脅威に先んじることを保証します。

Defender for Office 365 は、セキュリティ運用チームに自動化された脅威調査と対応機能を提供し、電子メール関連の脅威を理解し、シミュレートし、防止します。 Defender for Office 365 を使用すると、リアルタイム レポートを表示および監視しながら、脅威保護ポリシーを定義して組織に適切なレベルの保護を設定できます。 Office 365 の Microsoft Defender の詳細については、こちらをご覧ください。

Microsoft 365 Defender 脅威インテリジェンス チーム

参考: https ://www.microsoft.com/en-us/security/blog/2021/05/06/business-email-compromise-campaign-targets-wide-range-of-orgs-with-gift-card- 詐欺/

Comments