セキュリティとビジネス目標およびリスクの調整に関するこのブログ シリーズのパート 2では、あらゆる業界のあらゆる組織を脅かす人間が操作するランサムウェアの例を使用して、全体論的に考え、行動することの重要性を探りました。 2020 年を終えるにあたり、 Solorigate 攻撃は、攻撃者がどのように進化し続けているかを浮き彫りにしました。これらの国家レベルの脅威アクターは、組織のソフトウェア サプライ チェーンを利用して攻撃し、標的の組織にインストールされたマルウェアで正規のソフトウェアとアプリケーションを侵害しました。

このシリーズの第 3 部では、セキュリティ リーダーが自分たちの使命を純粋に技術的な攻撃から防御することから、貴重なビジネス資産、データ、およびアプリケーションの保護に重点を置いたものに変えるために何が必要かをさらに探ります。このピボットにより、ビジネスとサイバーセキュリティのリーダーは、より幅広い範囲の攻撃ベクトルと攻撃者の動機に対してより整合性を保ち、回復力を高めることができます。

私たちはどんな問題に直面していますか?

まず、人間が操作するサイバー攻撃の特徴に関する簡単なベースラインを設定しましょう。

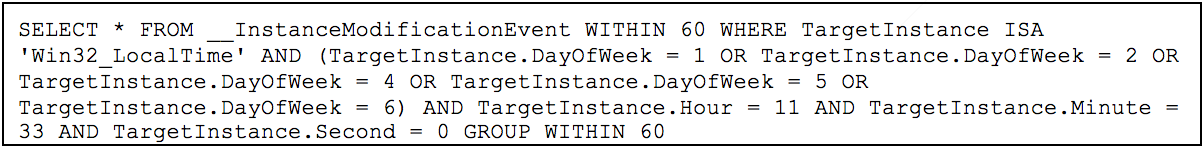

この図は、営利目的のランサムウェアとスパイ活動の共通点と相違点を示しています。

図 1: 人間が操作した攻撃キャンペーンの比較。

通常、攻撃者は次のとおりです。

- 柔軟性:複数の攻撃ベクトルを利用して、ネットワークに侵入します。

- 目的主導型: 環境にアクセスして、定義された目的を達成します。これはあなたの人、データ、またはアプリケーションに固有のものである可能性がありますが、「データとシステムへのアクセスを復元するためにお金を払う可能性が高い収益性の高い企業」のようなターゲットのクラスにぴったり合う場合もあります.

- ステルス:予防措置を講じて、証拠を削除するか、追跡を難読化します (ただし、投資と優先度のレベルは異なります。図 1 を参照してください)。

- 患者:時間をかけて偵察を行い、インフラストラクチャとビジネス環境を理解してください。

- 十分なリソースがあり、ターゲットとするテクノロジに熟練している (ただし、スキルの深さはさまざまです)。

- 経験豊富:彼らは確立された手法とツールを使用して、不動産のさまざまな側面にアクセスまたは制御するための昇格された特権を取得します (これにより、目的を達成するために必要な特権が付与されます)。

動機や目的によって攻撃スタイルはさまざまですが、核となる方法論は同じです。ある意味では、これは、現代の電気自動車と、容易に安価に入手できるスペアパーツから組み立てられた「マッドマックス」スタイルの自動車との違いに似ています。

それについて何をすべきか?

人間の攻撃者は順応性があるため、静的なテクノロジに焦点を当てた戦略では、これらの攻撃に遅れずについていく (そして先んじる) ために必要な柔軟性と機敏性は得られません。歴史的に、サイバーセキュリティはインフラストラクチャ、ネットワーク、およびデバイスに焦点を当てる傾向があり、これらの技術要素がビジネスの目標やリスクとどのように相関しているかを必ずしも理解する必要はありませんでした。

ビジネス資産としての情報の価値を理解することで、妥協を防ぎ、リスクを最小限に抑えるために協調的な行動を取ることができます。たとえば、電子メールを例にとると、通常、会社のすべての従業員が電子メールを使用しており、通信の大部分は攻撃者にとって限られた価値しかありません。ただし、機密性の高い、法的に特権のある情報が含まれている可能性もあります (これが、電子メールが多くの巧妙な攻撃の最終的な標的になることが多い理由です)。技術的なレンズだけで電子メールを分類すると、電子メールを高価値の資産 (少数の非常に重要な項目については正しいが、スケーリングが不可能) または低価値の資産 (ほとんどの項目については正しいが、「王冠」を見逃す) として誤って分類することになります。メールの宝石)。

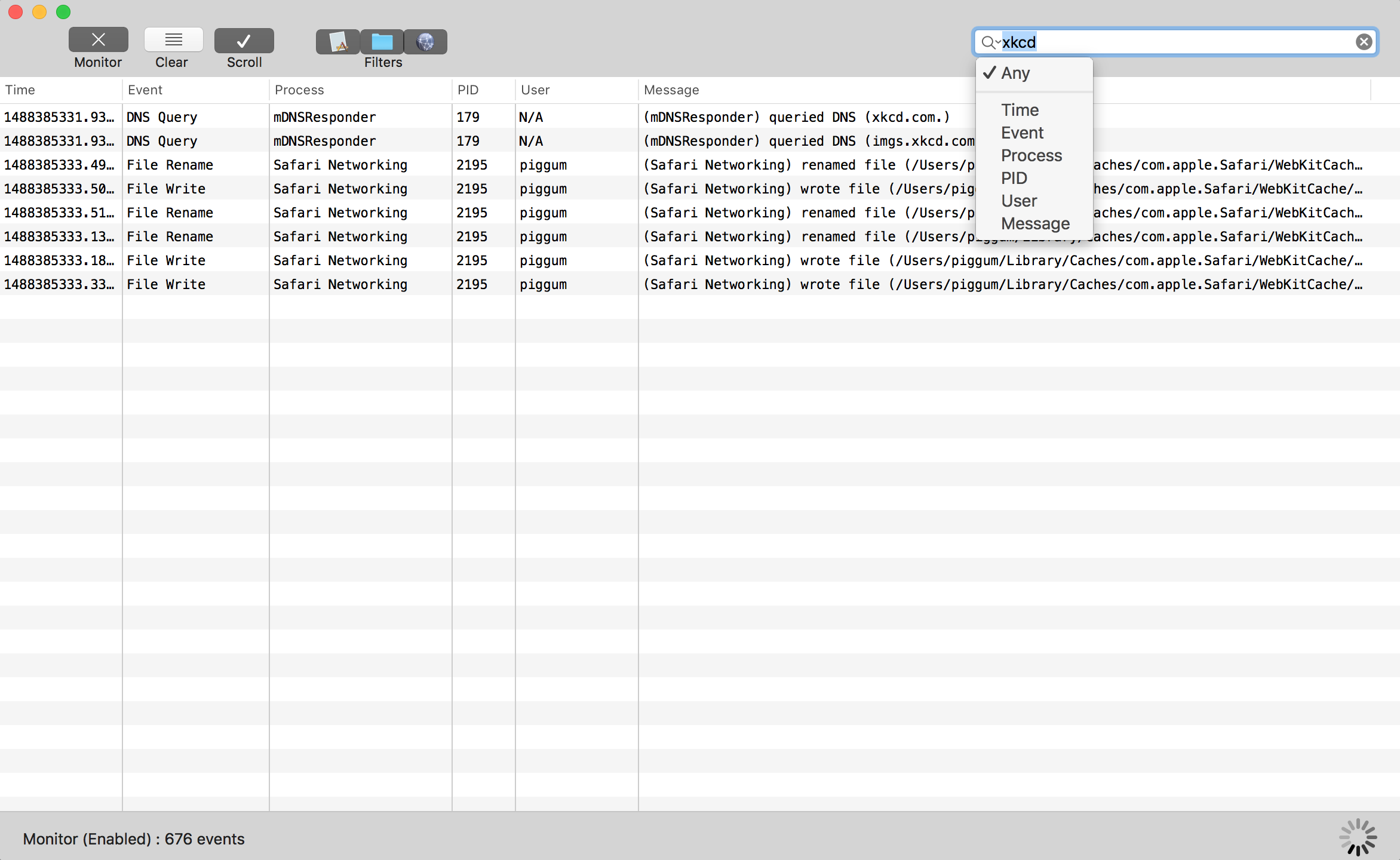

図 2: ビジネス中心のセキュリティ。

セキュリティ リーダーは、技術的なレンズから離れ、ビジネス リーダーにとって重要な資産とデータを学び、ビジネスの重要性というレンズを通して、チームが時間、注意、予算をどのように費やすかを優先する必要があります。技術的なレンズはセキュリティとして再適用され、IT チームはソリューションに取り組みますが、これを技術的な問題としてのみ見ると、間違った問題を解決するリスクが高くなります。

ビジネス価値が技術資産にどのように変換されるかを完全に理解するのは大変な道のりですが、セキュリティが今日プレイしている「もぐらたたき」の永遠のゲームを終わらせるために、まず始めてこれを最優先事項にすることが重要です。

セキュリティ リーダーは、次の方法でこの変革を実現することに注力する必要があります。

- 双方向の関係でビジネスを調整する:

- 彼らの言語でコミュニケーションする: セキュリティの脅威を、ビジネスに適した言語と用語で説明します。これにより、ビジネス戦略とミッション全体に対するリスクと影響を定量化することができます。

- 積極的な傾聴と学習に参加する: ビジネス全体の人々と話し、重要なビジネス サービスと情報、およびそれらが侵害または違反された場合の影響を理解します。これにより、ポリシー、標準、トレーニング、およびセキュリティ管理への投資の優先順位付けに関する明確な洞察が得られます。

- ビジネスの優先事項とリスクに関する学習を具体的で持続可能な行動に変換する:

- 燃えている優先事項に対処するための短期的な焦点:

- 重要な資産と価値の高い情報を適切なセキュリティ制御で保護する (ビジネスの生産性を高めながらセキュリティを向上させる)

- ビジネスに影響を与える可能性が最も高い、差し迫った新たな脅威に焦点を当てます。

- ビジネス戦略とイニシアチブの変化を監視して、足並みをそろえる。

- 長期方向性と優先順位を設定して、時間をかけて着実に進歩させ、全体的なセキュリティ体制を改善します。

- ゼロ トラスト:組織内のリスクを軽減するための明確なビジョン、戦略、計画、およびアーキテクチャを作成し、違反、最小限の権限、および明示的な検証を前提とするゼロ トラストの原則に合わせます。これらの原則を採用すると、静的な制御から、脅威がどこから発生したかに関係なく、異常な動作のリアルタイム検出に基づく、より動的なリスクベースの決定に移行します。

- パスワード ベースの認証をパスワードレスの多要素認証 (MFA) に置き換える、セキュリティ パッチを適用する、レガシー システムを廃止する (または分離する) など、組織全体でセキュリティのベスト プラクティスを運用することにより、一貫した戦略として技術的負債を削減します。住宅ローンを返済するのと同じように、投資のメリットと価値を最大限に引き出すには、安定した支払いを行う必要があります。

- データの分類、機密ラベル、役割ベースのアクセス制御を適用して、ライフサイクル全体でデータを損失や侵害から保護します。これらは、ビジネス コンテキストと洞察の動的な性質と豊富さを完全に捉えることはできませんが、 情報保護とガバナンスを導く重要な要素であり、攻撃の潜在的な影響を制限します。

- 正しい行動を明示的に実践し、伝達し、公にモデル化することにより、健全なセキュリティ文化を確立します。文化は、ビジネス、IT、およびセキュリティの同僚間のオープンなコラボレーションに焦点を当て、継続的な学習の「成長の考え方」を適用する必要があります。文化の変化は、セキュリティ、IT、およびより大きなビジネス組織からサイロを取り除き、知識の共有と回復力のレベルを高めることに焦点を当てる必要があります。

セキュリティ戦略と文化に関する Microsoft の推奨事項の詳細については、こちら を参照してください。

シリーズの次のブログでは、最も一般的な攻撃ベクトル、それらが効果的に機能する方法と理由、進化するサイバーセキュリティの脅威を軽減するための戦略について説明します。

Microsoft セキュリティ ソリューションの詳細については、当社の Web サイトをご覧ください。 セキュリティ ブログをブックマークして、セキュリティに関する専門家の記事を入手してください。また、 @MSFTSecurityをフォローして、サイバーセキュリティに関する最新ニュースと更新情報を入手してください。

Comments