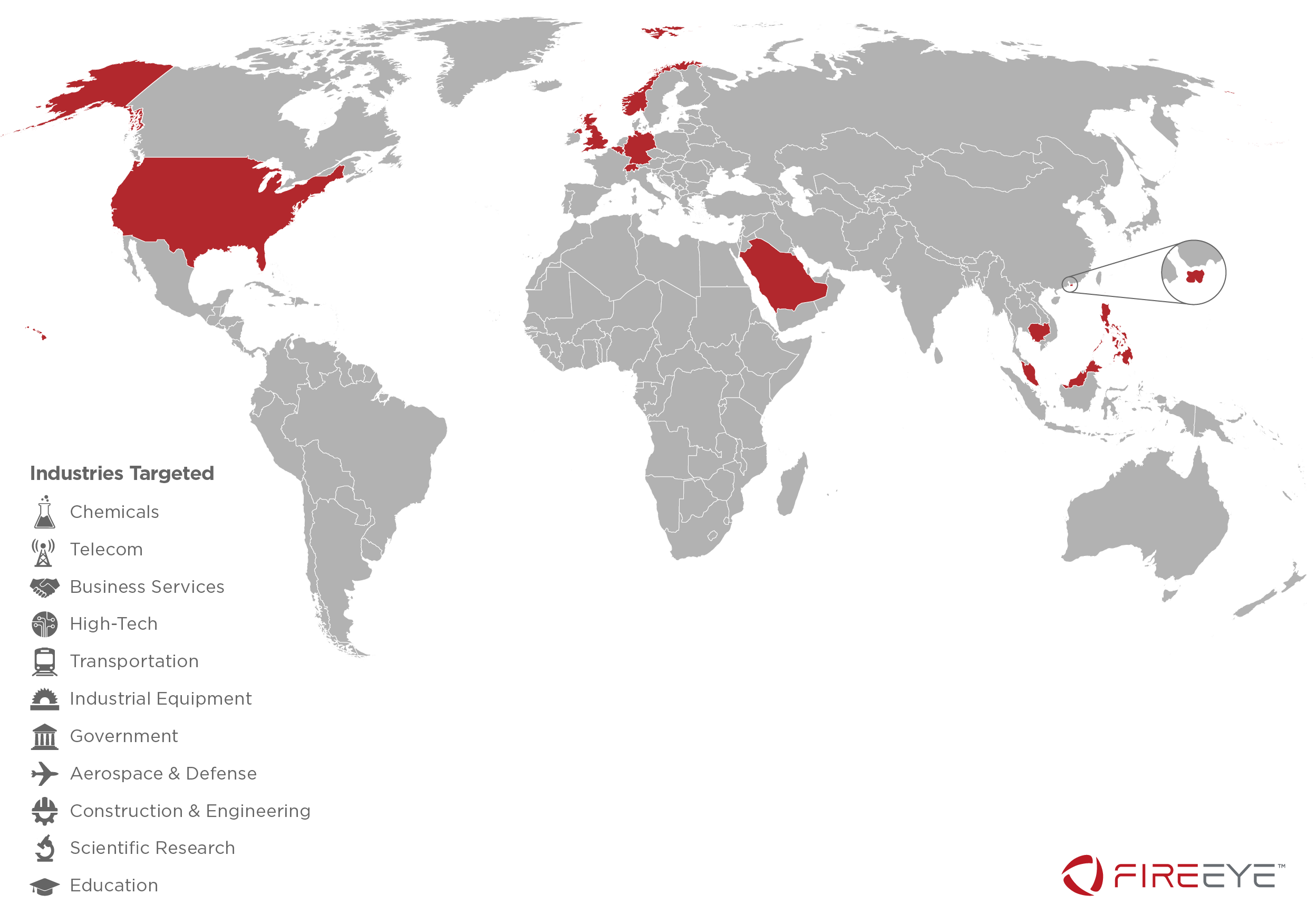

FireEye は、APT40 と呼ばれる中国関連国家が後援する攻撃者からの重要なテクノロジーと従来のインテリジェンス ターゲットを標的とするサイバー スパイ活動を強調しています。攻撃者は、少なくとも 2013 年から、中国の海軍近代化の取り組みを支援する作戦を実施してきました。このグループは、特にエンジニアリング、運輸、および防衛産業を対象としており、特にこれらのセクターが海事技術と重複している場合にそうです。最近では、カンボジア、ベルギー、ドイツ、香港、フィリピン、マレーシア、ノルウェー、サウジアラビア、スイス、米国、英国など、一帯一路構想にとって戦略的に重要な国が特定の標的にされていることも確認されています。この中国関連のサイバー スパイ グループは、以前は TEMP.Periscope および TEMP.Jumper として報告されていました。

ミッション

2016 年 12 月、中国人民解放軍海軍 (PLAN) は、南シナ海で活動していた米海軍の無人潜水艇 (UUV) を拿捕した。この事件は、サイバー空間における中国の行動と並行していた。 1 年以内に、APT40 が UUV メーカーを装い、海軍研究に携わる大学を標的にしていることが確認されました。この事件は、中国の海軍能力の開発を支援するための高度な技術を獲得するために実行された多くの事件の 1 つです。 APT40 が海事問題と海軍技術に重点を置いていることは、外洋海軍を確立するという中国の野望を最終的に後押しすると考えています。

APT40 は、海事に焦点を当てていることに加えて、従来の諜報機関、特に東南アジアで活動している組織や南シナ海の紛争に関与している組織に対して、より広い地域を標的にしています。最近では、これには東南アジアの選挙に関連する犠牲者が含まれており、これは中国の一帯一路構想に影響を与える出来事によって引き起こされた可能性があります。中国の「一帯一路」(一带一路)または「一帯一路イニシアチブ」(BRI)は、貿易を発展させるために、アジア、ヨーロッパ、中東、アフリカを横断する陸上および海上貿易ルートを構築するための1兆ドルの取り組みです。地域全体に中国の影響力を投影するネットワーク。

帰属

私たちは、APT40 が中国政府が支援するサイバースパイ活動であると、ある程度の自信を持って評価しています。攻撃者の標的は中国国家の利益と一致しており、攻撃者が中国に拠点を置いていることを示す複数の技術的アーティファクトがあります。グループの活動の活動時間の分析は、おそらく中国標準時 (UTC +8) を中心にしていることを示しています。さらに、複数の APT40 コマンド アンド コントロール (C2) ドメインが最初に中国を拠点とするドメイン再販業者によって登録され、中国の位置情報を含む Whois レコードがあり、中国を拠点とするインフラストラクチャ調達プロセスが示唆されました。

APT40 はまた、中国にある複数のインターネット プロトコル (IP) アドレスを使用して活動を行っています。ある例では、 オープン インデックス サーバーから回収されたログ ファイルから、中国の海南にある IP アドレス (112.66.188.28) が、被害者のマシン上のマルウェアと通信するコマンド アンド コントロール ノードの管理に使用されていたことが明らかになりました。この C2 へのログインはすべて、中国語設定で構成されたコンピュータからのものでした。

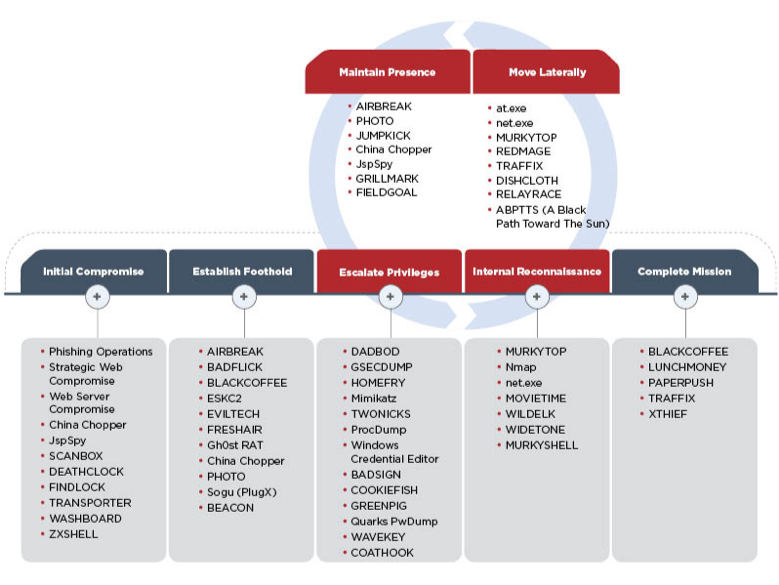

攻撃のライフサイクル

最初の妥協

APT40 は、Web サーバーのエクスプロイト、一般公開されているカスタム バックドアを提供するフィッシング キャンペーン、戦略的な Web 侵害など、初期の侵害にさまざまな手法を利用していることが確認されています。

- APT40 は、組織への最初の足場として Web シェルに大きく依存しています。配置に応じて、Web シェルは被害者の環境への継続的なアクセスを提供し、被害者のシステムに再感染し、ラテラル ムーブメントを容易にします。

- この作戦のスピア フィッシング メールは通常、悪意のある添付ファイルを利用していますが、Google ドライブへのリンクも確認されています。

- APT40 は、フィッシング活動でエクスプロイトを利用し、多くの場合、開示から数日以内に脆弱性を兵器化します。観察された脆弱性には次のものがあります。

足場を固める

APT40 はさまざまなマルウェアとツールを使用して足場を確立しますが、その多くは公開されているか、他の脅威グループによって使用されています。場合によっては、このグループは検出を回避するために、コード署名証明書を含む実行可能ファイルを使用しています。

- AIRBREAK、FRESHAIR、BEACON などの第 1 段階のバックドアは、他のペイロードをダウンロードする前に使用されます。

- PHOTO、BADFLICK、および CHINA CHOPPER は、APT40 が使用するバックドアとして最も頻繁に観察されたものの 1 つです。

- APT40 は、多くの場合、VPN とリモート デスクトップの資格情報を標的にして、標的の環境で足場を確立します。これらの認証情報が取得されると、ミッションを続行するためにマルウェアに大きく依存する必要がなくなる可能性があるため、この方法は理想的であることが証明されています。

権限の昇格

APT40 は、カスタムの資格情報収集ツールと公開されている資格情報収集ツールを組み合わせて使用して、権限をエスカレートし、パスワード ハッシュをダンプします。

- APT40 は、AIRBREAK および BADFLICK バックドアと共に使用されるパスワード ダンパー/クラッカーである HOMEFRY などのカスタム資格情報盗難ユーティリティを利用します。

- さらに、Windows Sysinternals ProcDump ユーティリティと Windows Credential Editor (WCE) も侵入中に使用されると考えられています。

内部偵察

APT40 は、侵害された資格情報を使用して、接続されている他のシステムにログオンし、偵察を行います。このグループは、RDP、SSH、被害者の環境内の正当なソフトウェア、一連のネイティブ Windows 機能、公開されているツール、内部偵察を容易にするカスタム スクリプトも活用しています。

- APT40 は、侵害された被害組織で MURKYSHELL を使用して、IP アドレスをポート スキャンし、ネットワークの列挙を実行しました。

- APT40 は、net.exe などのネイティブ Windows コマンドを頻繁に使用して、被害者の環境の内部偵察を行います。

- Web シェルは、攻撃ライフサイクルのほぼすべての段階で大きく依存しています。多くの場合、内部 Web サーバーは、公開されているカウンターパートと同じセキュリティ制御で構成されていないため、APT40 や同様に洗練されたグループによる悪用に対して脆弱になっています。

横移動

APT40 は、カスタム スクリプト、Web シェル、さまざまなトンネラー、リモート デスクトップ プロトコル (RDP) など、環境全体のラテラル ムーブメントに多くの方法を使用します。新しいシステムが侵害されるたびに、このグループは通常、マルウェアを実行し、追加の偵察を行い、データを盗みます。

- APT40 は、横方向の移動のために、at.exe (タスク スケジューラ) や net.exe (ネットワーク リソース管理ツール) などのネイティブ Windows ユーティリティも使用します。

- 公開されているトンネリング ツールは、オペレーションに固有の明確なマルウェアとともに活用されます。

- MURKYTOP は主にコマンドラインの偵察ツールですが、横方向の移動にも使用できます。

- APT40 はまた、公開されているブルート フォース ツールと DISHCLOTH と呼ばれるカスタム ユーティリティを使用して、さまざまなプロトコルやサービスを攻撃します。

プレゼンスを維持する

APT40 は主に Web シェルなどのバックドアを使用して、被害者の環境内での存在を維持します。これらのツールを使用すると、標的のネットワーク内の主要システムを継続的に制御できます。

- APT40 は、プレゼンスを維持するために Web シェル、特に公開されているツールを強く支持します。

- 足場の確立フェーズで使用されるツールは、プレゼンスの維持フェーズでも引き続き使用されます。これには、AIRBREAK と PHOTO が含まれます。

- 一部の APT40 マルウェア ツールは、最初の C2 通信に GitHub、Google、Pastebin などの正当な Web サイトを利用することで、一般的なネットワーク検出を回避できます。

- 共通の TCP ポート 80 および 443 は、通常のネットワーク トラフィックと混同するために使用されます。

ミッションを完了する

ミッションの完了には、通常、情報を収集してターゲット ネットワークから転送することが含まれます。これには、目的地に到達する前に複数のシステムを介してファイルを移動することが含まれる場合があります。 APT40 は、被害者のネットワークから取得したファイルを統合し、アーカイブ ツール rar.exe を使用してデータを圧縮および暗号化してから抽出することが確認されています。また、APT40 が PAPERPUSH などのツールを開発して、データのターゲティングと窃盗の有効性を支援することも確認しています。

展望と影響

世間の注目が高まっているにもかかわらず、APT40 は定期的なペースでサイバースパイ活動を続けており、その活動は少なくとも短期的および中期的に継続すると予想されます。 2017 年に APT40 が選挙関連の標的に拡大したことに基づいて、このグループの将来の標的は、中国の一帯一路イニシアチブなどの出来事によって引き起こされ、海事以外の追加のセクターに影響を与えると中程度の自信を持って評価しています。特に、個々の一帯一路プロジェクトが展開するにつれて、プロジェクトの地域の反対者に反対する APT40 による継続的な活動が見られる可能性があります。

参照: https://www.mandiant.com/resources/blog/apt40-examining-a-china-nexus-espionage-actor

Comments