本日、私たちは、北朝鮮政権に代わって金融犯罪を実行し、世界中の銀行から数百万ドルを盗んだと考えられる高度で持続的な脅威グループの詳細を公開します。このグループは特に攻撃的です。彼らは定期的に破壊的なマルウェアを使用して、盗難後に被害者のネットワークを動作不能にします。さらに重要なことに、最近の司法省 (DOJ) による北朝鮮への帰属を概説した訴状を含む外交努力は、これまでのところ彼らの活動を終わらせることができていません。このグループを APT38 と呼んでいます。

FireEye は、攻撃者のライフサイクルに対する FireEye 独自の洞察を使用して、このアクティブで重大な脅威によって使用される方法を明らかにし、これらの操作を明らかにするための以前の取り組みを補完するために、特別レポートAPT38: Un-usual Suspectsをリリースします。

APT38 の金銭的動機、独自のツールセット、戦術、技術、手順 (TTP) は、慎重に実行された操作中に観察されたものであり、北朝鮮の他のサイバー活動とは別に追跡するのに十分なほど明確であると考えています。 「Lazarus」およびTEMP.Hermitと呼ばれるアクターとして知られる他の操作と重複する特性が多数あります。ただし、このグループを分離することで、防御側は敵をより集中的に理解し、リソースに優先順位を付けて防御を有効にできるようになると考えています。以下は、APT38 が他の北朝鮮の攻撃者と異なる点と、類似している点の一部です。

- APT38 の活動と、当社が TEMP.Hermit と呼ぶアクターを含む他の北朝鮮アクターの活動との間には明確な違いがあることがわかりました。私たちの調査は、それらが異なるターゲットに対する異なる操作であり、異なる TTP に依存していることを示しています。ただし、使用されているマルウェア ツールは重複しているか、共通の特徴を示しており、開発者が共有されているか、同じコード リポジトリにアクセスしていることを示しています。 DOJ の訴状で明らかなように、複数の取り組みを支援している可能性のある担当者など、他の共有リソースがあります。

- 2016 年の Novetta レポートでは、Sony Pictures Entertainment に対する 2014 年の破壊的な攻撃に関連するツールとインフラストラクチャを公開しようとするセキュリティ ベンダーの取り組みについて詳しく説明しています。このレポートでは、一連の開発者とオペレーターに関連するマルウェアと TTP について詳しく説明しています。彼らは「Lazarus」と名付けました。この名前は、北朝鮮の攻撃的なサイバー攻撃の代名詞となっています。

- それ以来、公開レポートでは、主に特定された操作で利用されているマルウェアの類似性に基づいて、さまざまなレベルの信頼度で「Lazarus」グループによる追加の活動が行われているとされています。時間が経つにつれて、これらのマルウェアの類似点は、ターゲティング、意図された結果、および TTP と同様に分岐しました。これは、この活動が、共有されたマルウェア開発リソースと北朝鮮政府の後援によって主にリンクされた複数の運用グループで構成されていることをほぼ確実に示しています。

少なくとも 2014 年以降、APT38 は少なくとも 13 か国の 16 を超える組織で活動を行っており、時には同時に活動を行ってきました。以下は、APT38 の標的に関する詳細です。

- APT38 の標的となった組織の総数は、影響を受けた組織からのインシデント報告率が低い可能性があることを考慮すると、さらに多い可能性があります。

- APT38 の特徴は、長い計画、侵害された被害者の環境への長期間のアクセスに続いて金銭を盗もうとする試み、さまざまなオペレーティング システム環境での流暢さ、カスタム開発されたツールの使用、調査を阻止するための絶え間ない努力であり、完全に破壊する意思を持っています。その後、侵害されたマシン。

- このグループは慎重で計算力があり、目的を達成するために必要なネットワーク レイアウト、必要なアクセス許可、およびシステム テクノロジを理解するために、被害者の環境へのアクセスを必要なだけ維持したいという願望を示しています。

- 平均して、APT38 が被害者のネットワーク内に約 155 日間とどまっていることを確認しており、侵害された環境内での最長期間はほぼ 2 年であると考えられています。

- 公に報告された強盗だけでも、APT38 は金融機関から 11 億ドル以上を盗もうとしました。

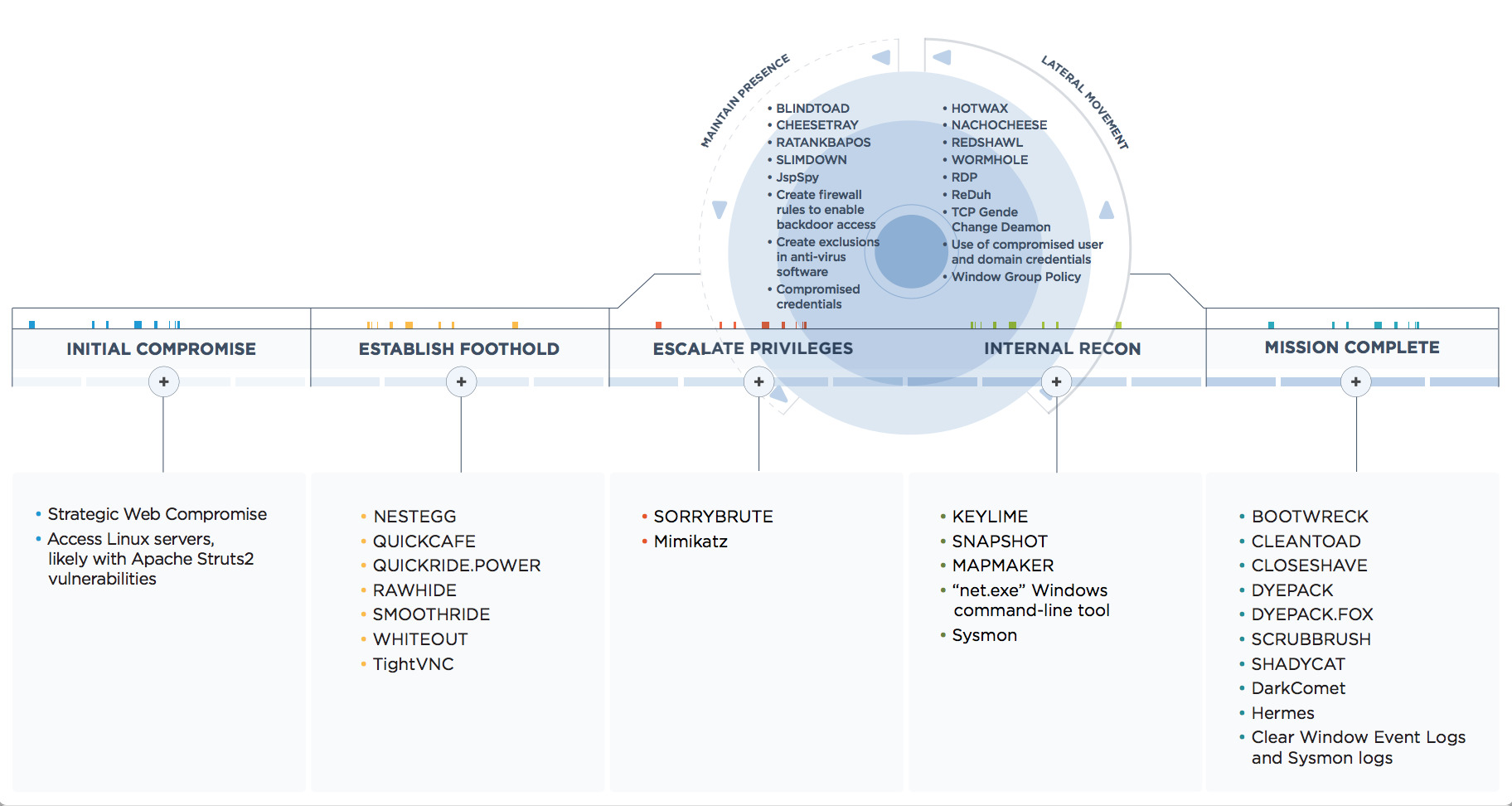

多くの被害を受けた組織の侵入を調査することで、APT38 の攻撃ライフサイクル全体に対する独自の視点が得られました。図 1 は、APT38 が運用のさまざまな段階で使用した、観測されたマルウェア ファミリの内訳を示しています。大まかに言えば、彼らの金融機関の標的化とその後の強盗は、同じ一般的なパターンに従っています。

- 情報収集: 被害者ネットワークでの SWIFT トランザクションのメカニズムを理解するために、組織の担当者と、SWIFT トランザクション システムにアクセスする可能性が高いサード パーティ ベンダーを対象とした調査を実施しました (注: 問題のシステムは、被害者が SWIFT トランザクションを実行するために使用したものです。これらの攻撃者が SWIFT システム自体の整合性を侵害することは、どの時点でも確認されていません。)

- 初期の侵害 : 水飲み場に依存し、安全でない古いバージョンの Apache Struts2 を悪用して、システム上でコードを実行しました。

- 内部偵察: マルウェアを展開して資格情報を収集し、被害者のネットワーク トポロジをマッピングし、被害者の環境に既に存在するツールを使用してシステムをスキャンしました。

- SWIFT トランザクションに使用される被害者サーバーへのピボット: SWIFT に使用されるシステムに偵察マルウェアと内部ネットワーク監視ツールをインストールして、それらがどのように構成され、使用されているかをさらに理解しました。これらのシステムにアクティブ バックドアとパッシブ バックドアの両方を展開して、被害組織のセグメント化された内部システムにアクセスし、検出を回避しました。

- 送金: 不正な SWIFT トランザクションを挿入し、トランザクション履歴を改ざんするマルウェアを展開して実行しました。マネーロンダリングを可能にするために、通常は別の国にある他の銀行に設定された口座に、複数の取引を介して資金を送金しました。

- 証拠の破棄: ログを安全に削除し、ディスクを消去するマルウェアを展開して実行し、痕跡を隠してフォレンジック分析を混乱させます。

APT38 は、活動の一環として証拠や被害者のネットワークを積極的に破壊することを恐れないという点で独特です。破壊に対するこの態度は、おそらくグループがその足跡を隠蔽するだけでなく、マネーロンダリング活動を隠蔽しようとした結果です.

サイバー攻撃に加えて、公的報告では、APT38 の窃盗の最終段階を支援するために、資金洗浄や盗まれた資金の受領銀行とのやり取りを担当する人物を含む、国内の個人の募集と協力について詳しく説明しています。これにより、APT38 操作をサポートする複数のコンポーネント間で複雑さと必要な調整が追加されます。

活動を抑制しようとする最近の取り組みにもかかわらず、APT38 は依然として活発であり、世界中の金融機関にとって危険です。控えめに見積もっても、この攻撃者は 1 億ドル以上を盗みました。これは、これらの作戦を組織化するために必要と思われる投資に対する大きな見返りとなるでしょう。さらに、APT38 が試みる窃盗の規模の大きさと、標的となるネットワークを破壊する傾向があることを考えると、APT38 はこのセクターにとって深刻なリスクであると見なされるべきです。

参照: https://www.mandiant.com/resources/blog/apt38-details-on-new-north-korean-regime-backed-threat-group

Comments