約2,000台のMicrosoft Exchangeメールサーバが、ProxyShellと呼ばれる脆弱性のパッチをインストールしなかったため、2日間でハッキングされ、バックドアに感染していることが発覚しました

セキュリティ企業のHuntress Labs社が検出したこの攻撃は、2021年8月初めに概念実証のエクスプロイトコード(POC)がオンラインで公開され、脆弱性のあるシステムのスキャンが開始された後に行われたものです。

ProxyShellとは?

ProxyShellは、台湾のセキュリティ研究者であるOrange Tsai氏によって発見されたもので、Microsoft Exchangeの電子メールサーバーを制御するために使用できる3つの異なるセキュリティ上の脆弱性を集めたものです。その内容は以下の通りです。

- CVE-2021-34473 は、認証前のリモートコード実行のメカニズムを提供し、悪意のある行為者が影響を受けるシステム上でコードをリモートで実行できるようにします。

- CVE-2021-34523 は、PowerShell サービスがアクセストークンを適切に検証しないという欠陥があるため、悪意のある行為者が Microsoft Exchange サーバ上で認証後に任意のコードを実行することが可能です。

- CVE-2021-31207 は、認証後に悪意のある第三者が SYSTEM のコンテキストで任意のコードを実行したり、任意のファイルを書き込んだりすることを可能にします。

ProxyShellは、Tsai氏が2020年にMicrosoft Exchangeサーバーの脆弱性を探し始めてから、1年間に発見してまとめた3つの攻撃チェーンとなっています。

Tsai氏は、2021年4月に開催されたハッキングコンテスト「Pwn2Own 2021」でProxyShellを使用し、サーバーの侵害を成功させて2000万円=20万ドルを獲得しました。

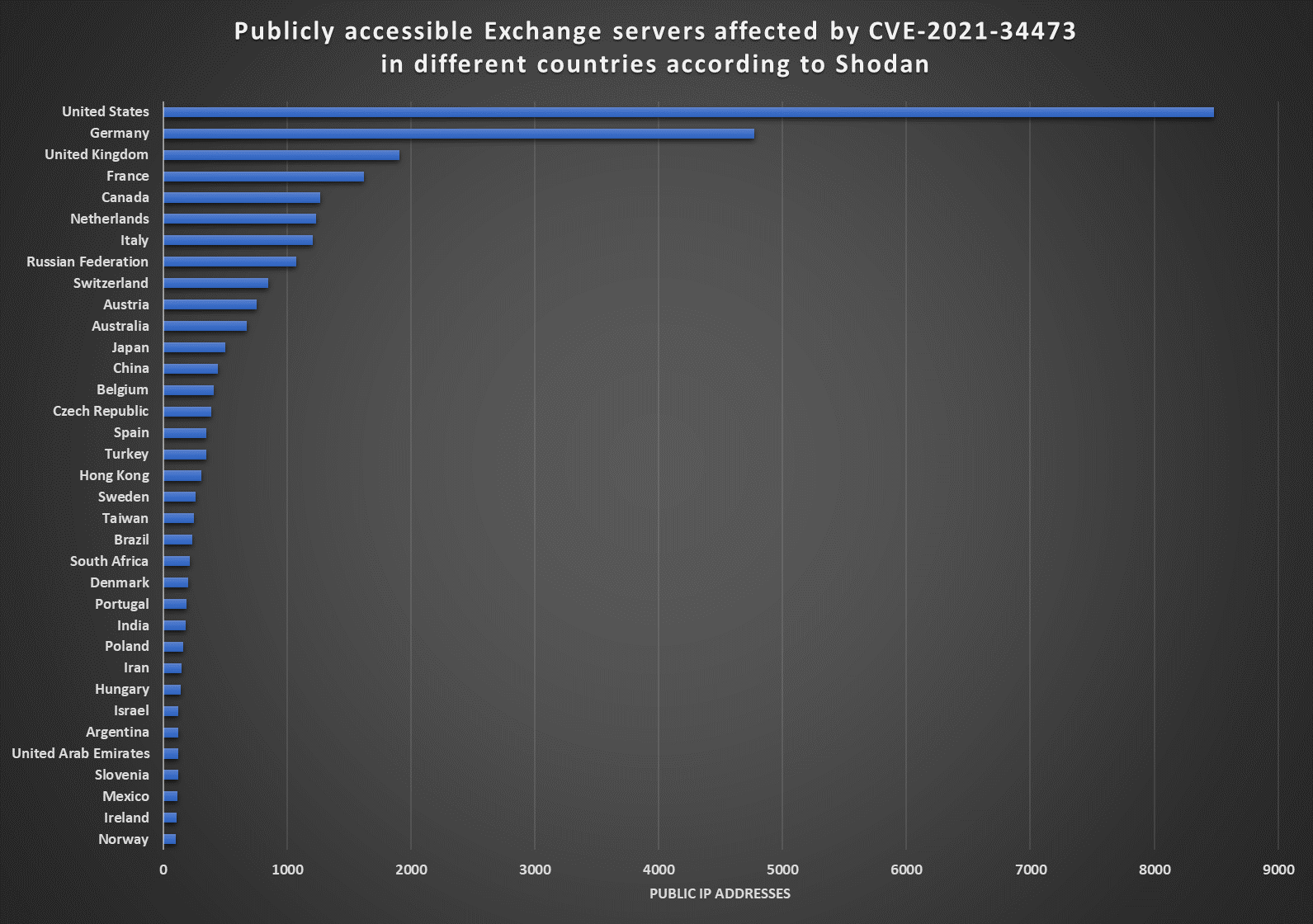

30,400台以上のExchangeサーバーが攻撃にさらされる

Tsai氏のセッション後、このエクスプロイトの詳細はすぐにマイクロソフトと共有され、MS社は今年の5月と7月に3つの脆弱性にパッチを適用しました。

しかし、今年3月と4月に公開されたProxyLogonとProxyOracleと同様に、すべてのサーバー管理者が脆弱性のあるシステムへのパッチ適用を行ったわけではなく、ProxyShellのPOCコードが公開された2日後の8月8日にISC SANSが実施したスキャンでは、合計10万台のシステムから3万400台以上のExchangeサーバにまだパッチが適用されておらず、攻撃に対して脆弱な状態が続いていることが判明しました。

1,900台以上のExchangeサーバーがすでにハッキングされていた

セキュリティ研究者のRich Warren氏とKevin Beaumont氏が収集したハニーポットのログによると、初期の悪用は脆弱なシステムのスキャンから実際の攻撃へと発展しているようでした。

2021年8月に入ってから攻撃が激化し、LockFileと呼ばれる新たなランサムウェアも企業ネットワークへの侵入手段としてProxyShellエクスプロイトを使い始めています。

セキュリティ企業のHuntress Labs社は、ProxyShellを利用してハッキングされたMicrosoft Exchangeサーバーをスキャンしたところ、1,900台以上のExchangeサーバーに140種類以上のウェブシェルが見つかったと発表しました。

ここではHuntressLabsの提供による、約1900台のサーバーにおけるExchangeパッチレベルの内訳です

潜在的な#ProxyShellの大惨事の予感がします

Huntress Labs社のCEO兼共同設立者であるKyle Hanslovan氏は、「これまでに影響を受けた企業は、建築資材メーカー、水産加工業者、産業機械、自動車修理工場、小規模な住宅地の空港など多岐にわたっています」と述べています。

さらに悪いことに、ロシア語圏の地下サイバー犯罪フォーラムのユーザーがインターネットに接続可能な10万台以上のすべてのExchangeサーバーのリストを公開したことで、さらに多くの脅威アクターが公開されたエクスプロイトを利用して、数分以内にExchangeサーバーへの攻撃を開始できるようになりました。

システム管理者がExchangeサーバーを調査するのに役立つように、Huntress Labs社はIndicator of compromise(IOC)を公開しています。

ProxyShellの脆弱性について詳しく知りたい方は、上記のリンク先にあるツァイ氏のテクニカルレポートを確認するか、下に埋め込まれているDef Conでのツァイ氏の講演をご覧ください。

Comments