マイクロソフトは、「ダーティ・ストリーム」と名付けられた新しい攻撃を取り上げた。この攻撃は、悪意のあるAndroidアプリが他のアプリケーションのホーム・ディレクトリ内のファイルを上書きすることを可能にし、任意のコードの実行や秘密の窃取につながる可能性がある。

この欠陥は、異なるアプリケーション間で共有されることを意図した構造化データセットへのアクセスを管理するAndroidのコンテンツ・プロバイダ・システムの不適切な使用から生じる。

このシステムには、不正アクセス、データ漏洩、パストラバーサル攻撃を防ぐために、データ分離、URIパーミッション、パス検証のセキュリティ対策が組み込まれています。

カスタム・インテント(Android アプリ間のコンポーネント間の通信を促進するメッセージング・オブジェクト)は、実装を誤ると、これらのセキュリティ対策をバイパスする可能性があります。

不正な実装の例としては、インテント内で検証されていないファイル名やパスを信頼したり、「FileProvider」コンポーネントを誤って使用したり、パスの検証が不十分であったりすることが挙げられます。

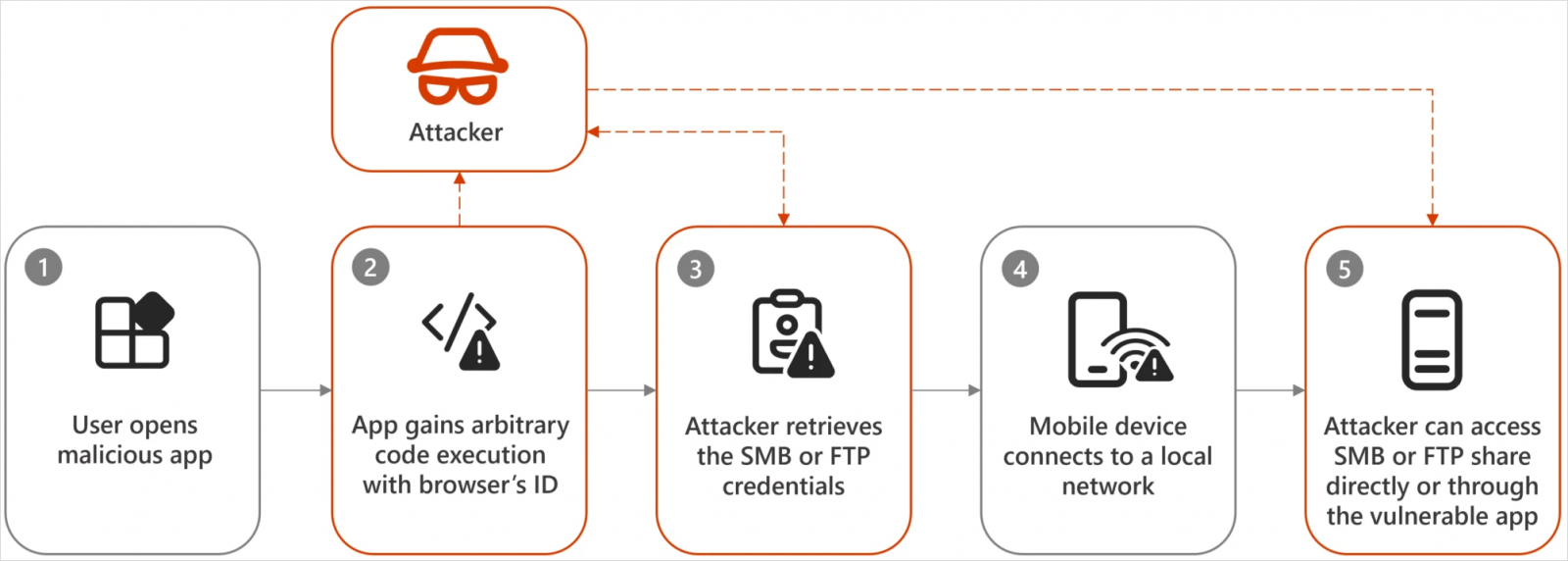

Dirty Streamは、悪意のあるアプリがカスタムインテントを使用して、ファイル名やパスを操作したファイルを別のアプリに送信することを可能にします。ターゲットとなるアプリは、ファイル名やパスを信頼するように惑わされ、ファイルを実行したり、重要なディレクトリに保存したりします。

.png)

Source:マイクロソフト

2つのAndroidアプリ間のデータストリームのこの操作は、一般的なOSレベルの機能を武器化したツールに変え、不正なコード実行、データ盗難、その他の悪意のある結果につながる可能性があります。

出典:Microsoft:マイクロソフト

マイクロソフトの研究者Dimitrios Valsamaras氏は、このような不正な実装は残念ながら数多く存在し、40億回以上インストールされているアプリに影響を与え、大規模な攻撃対象になっていると指摘した。

「我々は、Google Playストアにおいて、40億回以上インストールされた脆弱なアプリケーションをいくつか特定した。

「我々は、この脆弱性パターンが他のアプリケーションでも発見される可能性があると予測している。開発者やパブリッシャーが自分のアプリに同じような問題がないかチェックし、必要に応じて修正し、新しいアプリやリリースにそのような脆弱性を持ち込まないようにするために、我々はこの調査を共有している。”

マイクロソフトの報告書でDirty Stream攻撃の脆弱性が指摘された2つのアプリは、10億インストールを超えるXiaomiのFile Managerアプリケーションと、約5億インストールを数えるWPS Officeである。

両社はこの調査結果に対応し、マイクロソフトと協力して脆弱性がもたらすリスクを軽減するための修正プログラムを導入した。

マイクロソフトの調査結果は、Android Developersのウェブサイト上の記事を通じてAndroid開発者コミュニティと共有され、将来のビルドにおける同様の脆弱性を防止する。

Googleはまた、アプリのセキュリティガイダンスを更新し、セキュリティバイパスを可能にするコンテンツプロバイダシステムにおける一般的な実装ミスを強調した。

エンドユーザーに関しては、使用するアプリを常に最新の状態に保ち、非公式のサードパーティ製アプリストアやその他の審査が不十分なソースからAPKをダウンロードしないようにする以外に、できることはあまりない。

Comments