フィッシング攻撃が機能するには、攻撃者が餌を送り、内部関係者がそれを受け取るという 2 つの作業が必要です。ほとんどすべての組織は、組織内の従業員に有利になるようにこのバランスを調整するために、何らかの形式のセキュリティおよび意識向上トレーニング (SAT) を実施しています。

なぜなら、フィッシングメールの明らかな兆候についてエンドユーザーをトレーニングできれば、彼らはそのメールをクリックしなくなるからです。 IT セキュリティ チームは、これが真実であることはほとんどないことを知っています。

CISA は、サイバー攻撃の 90% が電子メール フィッシングから始まると推定しています。これは、サイバー犯罪者がマルウェアを導入したり、ログイン資格情報を盗んだりして、組織内に最初の足掛かりを得る非常に効果的な方法です。

IBMの2023年の侵害コストレポートでは、最も蔓延する2つの攻撃ベクトルとして、フィッシングと認証情報の漏洩が挙げられており、さらに多くのより高額な侵害の背後にあるとしています。

フィッシングを見分けるためのエンドユーザーのトレーニングには利点がありますが、組織全体としてフィッシング攻撃を阻止できていないことは明らかです。

では、SAT はどこで有効であり、ハッカーはどのようにしてそれを回避する方法を見つけるのでしょうか?また、攻撃者が認証情報の侵害に成功した場合に、どのようにしてビジネスを保護できるのでしょうか?

まず、フィッシング詐欺師がどのようにソーシャル エンジニアリングを利用して人間の心理を悪用するかを理解することが重要です。

エンドユーザーがフィッシング詐欺に遭う理由

人間の思考は、タイプ 1 とタイプ 2 の 2 つのタイプに大別できます。タイプ 1 の思考は、車の運転など、馴染みのある状況に直感的に反応する「自動操縦の作業」にたとえることができます。数学の問題を解くときなど、新しい状況に遭遇したとき、私たちはよりゆっくりと分析的な「タイプ 2」の思考に切り替えることができます。

攻撃者は、エンドユーザーをタイプ 1 の考え方に保つために、フィッシングメールを注意深く作成します。彼らは、人々が、時には微妙なフィッシングの兆候に気づくことなく、リンクや添付ファイルなどの見慣れたものをクリックして、迅速に反応することを望んでいます。

SAT の目標は、人々がこれらの兆候に気づき、タイプ 2 の考え方に戻るよう促すことです。ただし、これは毎回うまくいくわけではありません。そして、人々に与えるプレッシャーはかなりのものです。

人々は予測どおりに反応するため、資格情報は毎日フィッシング攻撃によって危険にさらされています。すでに何人のエンドユーザーがフィッシング攻撃の被害に遭っているか考えたことはありますか?

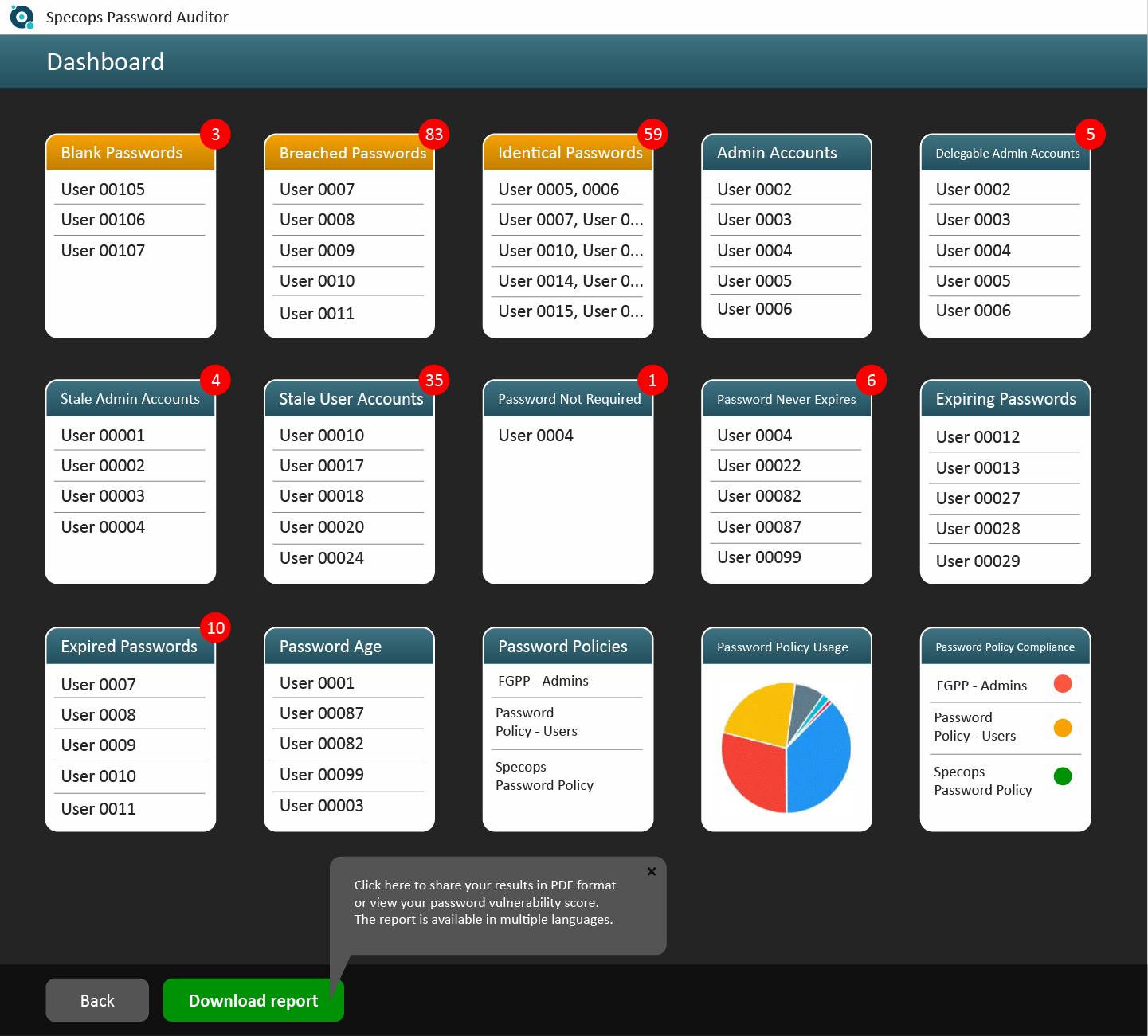

Specops Password Auditorを使用して Active Directory のクイック スキャンを実行します。ダウンロードは無料で、使い方も簡単で、保存しておくと役立つ情報が満載のレポートが得られます。 Specops Password Auditor は、9 億 5,000 万を超える侵害された資格情報のリストと照合して Active Directory をスキャンすることで、Active Directory を迅速に「ヘルス チェック」するための優れた方法です。

SAT の強み: トレーニングはどのように役立ちますか?

IBM は、従業員に対する定期的なセキュリティ トレーニングにより、データ侵害のコストを平均 232,867 ドル削減できると推定しています。フィッシングが蔓延しているにもかかわらず、SAT を正しく実行すれば、明らかにメリットがあります。

明らかなものを見つける

SAT は、ユーザーが現実世界の管理された環境でフィッシング攻撃を見る「練習」を支援することで、個人がフィッシング攻撃の明らかな兆候を特定できるように支援します。

個人をターゲットにした高度なフィッシング攻撃もありますが、質より量を重視したアプローチで攻撃を行う、より基本的なフィッシング攻撃もあります。エンドユーザーは、次のような明らかなフィッシングの兆候を見つけられるようになります。

- 異常なハイパーリンク アドレス (ユーザーはマウスでホバーできますが、モバイルではこれが困難です)

- スペルと文法の間違い

- 異常な送信時間

- 通常とは異なるリクエスト

- なりすましの表示名 (一見すると正当に見えるようにわずかに変更されています。例: Miicrosoft)

- 低品質の画像

賢い部分を捉える

また、スピア フィッシング、CEO 詐欺、経営幹部のなりすまし、サプライ チェーンの侵害、ビジネス メールの侵害など、標的を絞った計画的なフィッシング攻撃で使用される可能性が高い、より巧妙な戦術もあります。これらには次のものが含まれます。

- 緊急性: フィッシングメールは通常、直ちにアクションを実行するよう要求します。タイプ 1 の自動応答が必要です。速度は、通常のプロセスを中断する言い訳として使用されることもあります。エンドユーザーが考える時間が長ければ長いほど、それが合法であるかどうか疑問を抱く可能性があります。

- 妥当性: フィッシングの試みは現実の、多くの場合ありふれたシナリオに基づいています。請求書を支払う必要がある、またはファイルを確認する必要があるなど、上司や顧客が迅速に対処する必要がある可能性のある信頼できるタスクです。

- 知名度: スピア フィッシングでは、攻撃が少なくとも部分的に個人に合わせて行われ、多くの場合、CEO、顧客、IT チームなどの権威ある人物からのものであると主張されます。攻撃者はソーシャル メディアや企業 Web サイトからこれらの関係を簡単に知ることができます。

- 機密保持: 必要なアクションはエンドユーザーに固有のものであり、他の人が関与すると詐欺が発見される可能性が高まるため、エンドユーザーのみが行う必要があります。

フィッシング シミュレーション: 道徳的にグレー?

フェアファックス郡公立学校は最近、ユーザーにフィッシングの危険性を理解してもらうためにフィッシング演習を実施してニュースになりました。

学年度の最終日に、学区にテストフィッシングメールが送信され、従業員の学年度中の働きに感謝し、感謝のしるしとしてギフトカードを提供しました。ユーザーが行う必要があるのは、リンクをクリックして特典を利用することだけです。

人々がそれに騙されたという事実は、フィッシング攻撃がいかに効果的であるかを証明し、エンドユーザー向けの SAT がさらに必要であることを示唆しました。教訓はすぐには忘れられません。しかし、一部のスタッフはこのテストが無神経で不公平だと感じた。確かに、IT チームがセキュリティのギャップをどこまで見つけるべきかについて、いくつかの興味深い疑問が生じます。

セキュリティトレーニングの限界

これは IT チームにとってよくある不満です。 SAT はコンプライアンス要件とベスト プラクティスに従って提供されていますが、翌週、エンドユーザーはフィッシングメールに騙されてしまいます。サイバーセキュリティは IT チームの最優先事項ですが、エンドユーザーにはすぐに忘れられてしまいます。

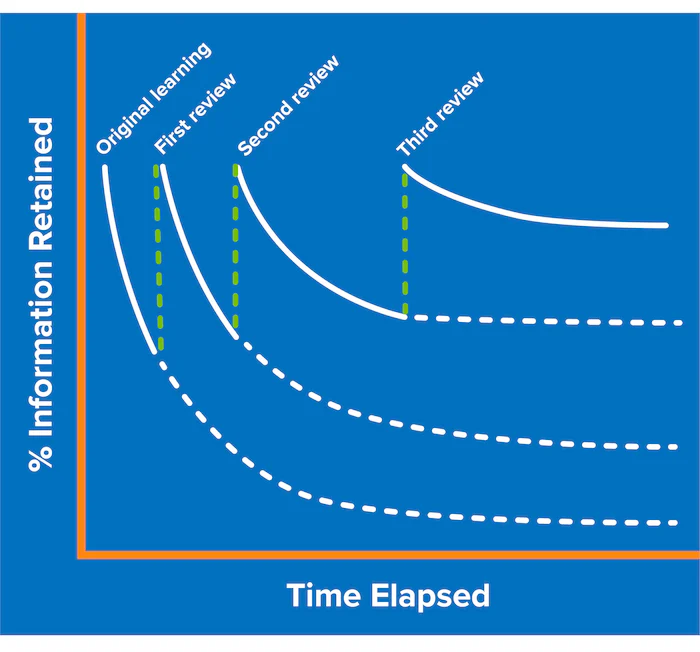

ヘルマン・エビングハウスの「忘却曲線」は、人々が定期的に情報を再確認しないとどれだけ早く情報を忘れるかを示す役立つ視覚化です。年に数回の長時間にわたる情報密度の高いセッションでは、大きな利益は得られそうにありません。 SAT はあまり役に立ちませんが、多くの場合、企業内にサイバーセキュリティの文化を構築するのに役立ちます。

重要な制限トレーニングは、たとえ SAT が定期的な強化とともに提供されたとしても、特にエンドユーザーが日常業務で迅速な意思決定を迫られている場合には、依然として事故が発生するということです。サイバー専門家でも、急いでいるときやストレスを感じているときは、一見して高品質のフィッシングを検出するのが難しいことがあります。

組織は、エンドユーザーが常に正しく対処できるようにする必要があります。攻撃者が必要とするのは 1 つのフィッシングメールだけです。 SAT は、弱いフィッシング攻撃に対しては効果的ですが、多くの場合、ユーザーが複雑なソーシャル エンジニアリング攻撃に陥るのを防ぐことができません。

そして、侵害が組織に与える深刻な損害にもかかわらず、フィッシングが必然的に発生した場合、通常は過重労働のセキュリティ チームがギャップを埋めて問題を解決するために介入します。

フィッシング攻撃がより巧妙になるにつれて、組織がエンドユーザーと IT チームに役立つテクノロジーを提供することが重要になります。電子メール セキュリティ ソフトウェア、多要素認証、エンドポイント検出と応答 (EDR) などはすべて、フィッシングとの戦いにおいて SAT を補完できます。

ただし、完全に防げるテクノロジーは存在しないため、ユーザーの資格情報がフィッシングによって侵害されたことを知ることも同様に重要です。

認証情報の盗難に迅速に対応

認証情報の盗難は、攻撃者に組織への侵入ポイントとさらなる違法行為のプラットフォームを与えるため、多くの場合、フィッシングの目的となります。強力なパスワードであっても、特にエンドユーザーが個人のアプリケーションやデバイス間でパスワードを再利用している場合、フィッシング攻撃によって危険にさらされる可能性があります。

Specops Password Auditorを使用してスキャンを実行することは、Active Directory の初期状態チェックには最適ですが、長期的には自動プロセスを導入することが最善です。

.jpg)

フィッシングとの戦いは継続的な課題です。 Specops Password Policyなどのより高度なサードパーティ ツールを Active Directory に統合すると、IT チームは必要な認証情報の侵害を継続的に確認できるようになります。

コンプライアンス要件を強制し、30 億を超える一意のパスワードをブロックし、動的な有益なクライアント フィードバックを利用してユーザーがより強力なパスワードを作成できるようにします。

Specops パスワード ポリシーは、侵害されたパスワード保護を備えており、現在攻撃に使用されているものも含め、30 億を超える固有の侵害されたパスワードのリストと照合してユーザーのパスワードをチェックする機能です。

攻撃者が侵害された資格情報を購入して使用することで利益を得られる前に、エンドユーザーに通知され、パスワードの変更が強制されます。 Specops パスワード ポリシーを今すぐ無料でお試しください。

Specops Softwareが後援および執筆

Comments