新しい Mirai マルウェア ボットネットの亜種が、メディア ストリーミングに数百万人が使用している安価な Android TV セットトップ ボックスに感染していることが発見されました。

Dr. Web のウイルス対策チームによると、今回のトロイの木馬は 2015 年に初めて登場した「Pandora」バックドアの新バージョンです。

このキャンペーンの主なターゲットは、小規模な群サイズでも強力な DDoS 攻撃を開始できるクアッドコア プロセッサを搭載した、tanix TX6 TV Box、MX10 Pro 6K、H96 MAX X3 などの低コスト Android TV ボックスです。

箱の中のマルウェア

Dr. Web の報告によると、このマルウェアは、公開されているテスト キーで署名された悪意のあるファームウェア アップデートを介してデバイスに到達するか、海賊版コンテンツに興味のあるユーザーをターゲットとするドメイン上の悪意のあるアプリを介して配布されるかのいずれかでデバイスに到達します。

前者の場合、これらのファームウェア アップデートはデバイスの再販業者によってインストールされるか、ユーザーがだまされて、無制限のメディア ストリーミングや幅広いアプリケーションとの互換性の向上を約束する Web サイトからファームウェア アップデートをダウンロードさせられます。

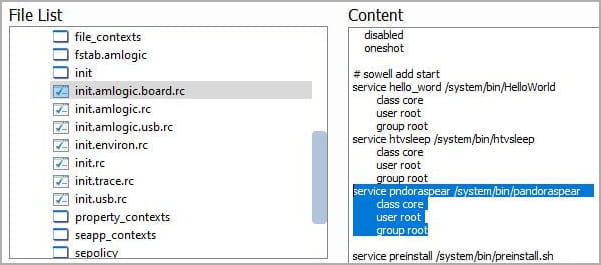

悪意のあるサービスは「boot.img」内にあり、これには Android システムの起動時に読み込まれるカーネルおよび RAM ディスク コンポーネントが含まれているため、優れた永続化メカニズムとなります。

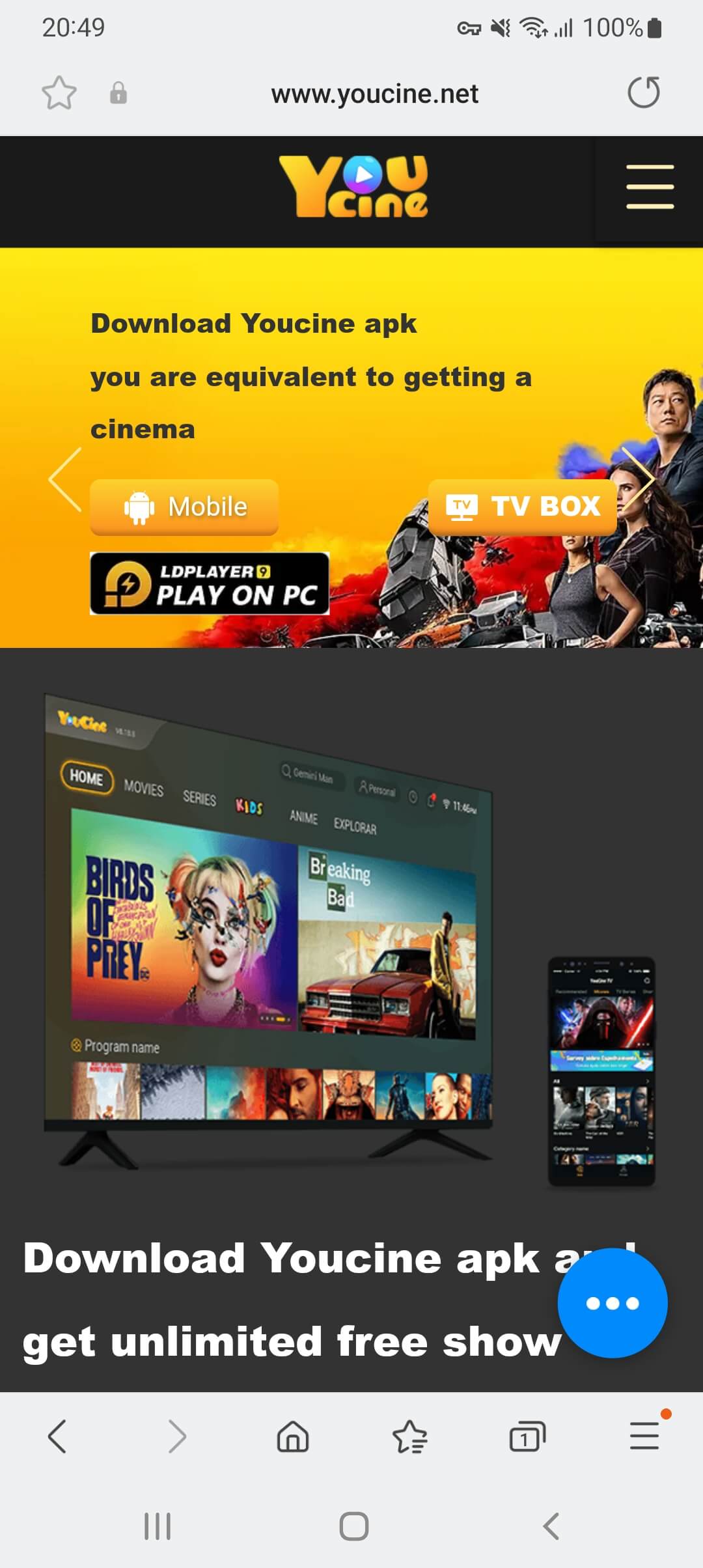

2 番目の流通チャネルは、著作権で保護されたテレビ番組や映画のコレクションへの無料または低料金でのアクセスを約束する海賊版コンテンツ アプリです。

Dr. Web は、この新しい Mirai マルウェア亜種でデバイスを感染させた Android アプリの例を示しています。

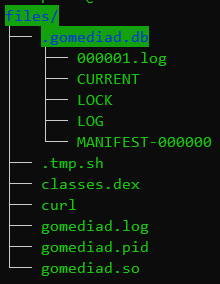

この場合、悪意のあるアプリの最初の起動時に永続化が実現され、ユーザーの知らないうちにバックグラウンドで「GoMediaService」が起動され、デバイスの起動時に自動起動するように設定されます。

このサービスは、「gomediad.so」プログラムを呼び出します。このプログラムは、昇格された特権で実行されるコマンドライン インタープリター (「Tool.AppProcessShell.1」) や Pandora バックドアのインストーラー (「.tmp.sh」) など、複数のファイルを解凍します。 )。

(ウェブ博士)

バックドアがアクティブになると、C2 サーバーと通信し、HOSTS ファイルを置き換え、自身を更新した後、スタンバイ モードに入り、オペレーターからのコマンドの受信を待ちます。

本質的に危険なデバイス

予算に優しい Android TV ボックスは、メーカーから消費者までの道のりが曖昧であることが多く、その起源、ファームウェアの変更の可能性、および通過したさまざまな手をエンドユーザーに知らせることはできません。

元の ROM を保持し、アプリのインストールについて慎重な慎重な消費者であっても、デバイスにマルウェアがプリロードされて届くリスクが残ります。

そうは言っても、Google Chromecast、Apple TV、NVIDIA Shield、Amazon Fire TV、Roku Stick など、信頼できるブランドのストリーミング デバイスを選択することをお勧めします。

Comments