授業の中断、計画の中断、イベントの延期など、IT の停止は現代の大学生活に大きな影響を与えます。しかし、典型的な IT 機能の停止と同様に、ランサムウェアによるダウンタイムは IT チームにとってまったく新しい次元の不安をもたらします。

2023 年 5 月 30 日、 ウォータールー大学は、キャンパス内の Microsoft Exchange 電子メール サービスに対するランサムウェア攻撃を受けました。

ランサムウェア攻撃ではよくあることですが、ウォータールー大学は職員、教員、大学院生に6月8日までにパスワードをリセットするよう強制しました。従業員ではないすべての大学院生、新入生の学部 1 年生、および残りのすべての学生は、6 月 22 日までにパスワードをリセットする必要がありました。

42,000 人の従業員とその接続されている多数のデバイスのパスワードをリセットすることは、控えめに言っても、どの IT チームにとっても困難です。

組織が大量のパスワードのリセットを余儀なくされる理由と、そのプロセスを管理しやすくする方法を見てみましょう。

大量のパスワードのリセットが IT チームにかかる負担

ユーザーにとってアカウントのパスワードのリセットは面倒ですが、膨大な量の問い合わせやサービス チケットの負担に対処するのはヘルプデスクと IT スタッフです。学生は特定のネットワークに複数のデバイスを接続していることが多く、パスワードのリセット後にすべてのデバイスが適切に認証されるわけではありません。

各修正をユーザーに説明すると、IT スタッフも行う必要がある多くの日常業務により貴重な時間が失われます。

ウォータールー大学の場合、広範囲に通知が配布されたにもかかわらず、一部の学生や職員はその通知さえ見ていない可能性があります。ランサムウェア攻撃によって、ホストされている Microsoft Exchange 365 アカウントが侵害されなかったのは幸運でしたが、学生は夏の間、常に大学の電子メールをチェックするとは限りません。

秋になると、多くの学生が大学のサービスにログインするのに支援が必要になる可能性があり、すでに過重労働となっている学校のITヘルプデスクの負担はさらに重くなる。

大学と他の種類の組織の両方に当てはまりますが、人々はさまざまなデバイスや場所からリソースにアクセスします。さまざまな条件が存在するため、パスワードのリセットが常に機能するとは限りません。

ユーザーは、自分の身元を確認し、パスワードを正常にリセットできるようにするために、いくつかの方法が必要になる場合があります。これがすべてのエンド ユーザーにかかると、IT チームにとっては多大な作業量となります。

思い切ってパスワードを一括リセットするタイミング

十分な注意を払って、またはすでにシステムが侵害されているために、組織内の全員のパスワードを強制的に一括リセットする時期が来るかもしれません。この決定は軽々しく下されるものではありません。

ユーザーや IT スタッフへの混乱と、潜在的なコストやランサムウェア自体の破壊を天秤にかければ、一括リセットが正当化される可能性があります。

多くのユーザーのパスワードを一度にリセットすると時間がかかることがあります。 Windows アーキテクチャには、パスワードを一括リセットするための組み込みメソッドが提供されていません。 PowerShell スクリプトを使用すると、オンプレミスの Active Directory ユーザー パスワードを次回のログオン時に強制的に変更できます。

ハイブリッド Azure Active Directory とローカル Active Directory を実行している場合、または CAS や SAML システムなどの他の認証システムとの統合を通じて実行している場合、一括リセットのスクリプト作成の複雑さは急速に増加します。複雑な IT 環境で大規模なパスワード リセットのスクリプトを作成するのは困難な場合があります。

NIST パスワードの推奨事項は、長年にわたり、パスワードを恣意的に変更する必要がないことを主張する現在のベスト プラクティスに合わせて変化してきました (以前の 90 日または 120 日ごとの推奨事項とは異なります)。

「侵害された値のブラックリスト」 ( NIST セクション 5.1.1.1 ) に記載されている場合は、パスワードの変更が必要です。侵害された資格情報が何であるかは明らかではありませんが、どのアカウントも侵害される可能性があると考えて間違いなく、すべてのアカウントをリセットする必要があります。

多くの攻撃は大量のパスワードのリセットにつながる可能性がありますが、ランサムウェアほど潜在的に破壊的で時間のかかる攻撃はほとんどありません。この種の攻撃の広さと範囲は、すべてのユーザーとシステムが影響を受ける可能性があることを意味します。

迅速な修復のために事前に準備し、ユーザーと IT ヘルプデスクに必要なツールを提供できるようにすることで、最悪の事態を軽減できる可能性があります。

ユーザーが自分のパスワードを簡単にリセットできるようにする方法

理想的には、ランサムウェア イベントが最初から発生しないことですが、事前の計画を通じてソリューションを実装することで、万が一発生した場合でも IT スタッフとユーザーの貴重な時間とリソースを節約できます。ウォータールー大学の場合、42,000 人の学生が 1 対 1 の支援を通じてリセットされる膨大な数に相当しました。

ユーザーが自分のパスワードをリセットできるようにする Specops uReset があれば、 IT ヘルプデスクの負担は大幅に軽減されたでしょう。

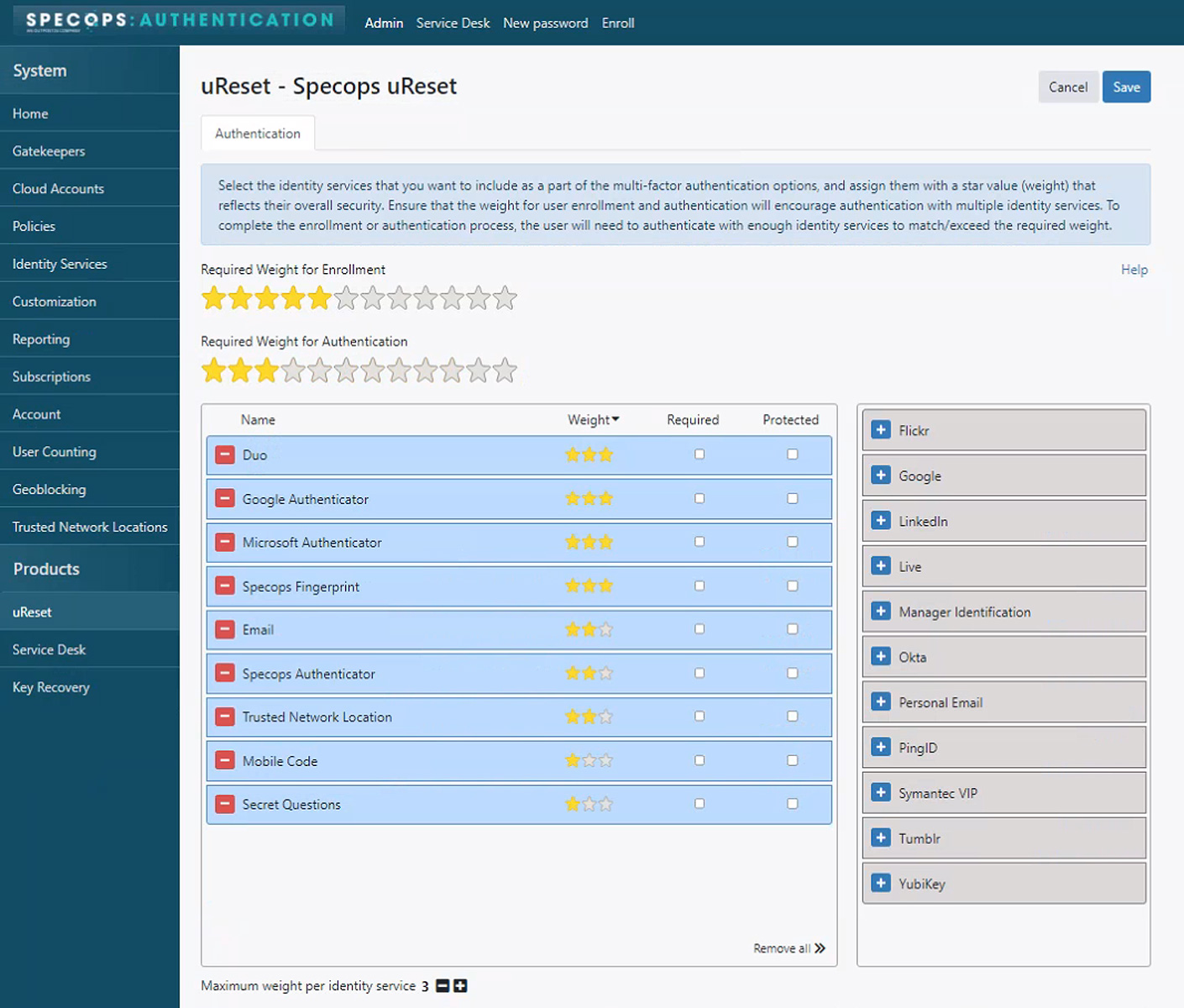

管理の観点から、 ここで uReset をセットアップするための簡単なガイドが提供されます。セットアップ後、次の簡単な手順で uReset ポリシー モードを設定できます。

- 使用するアイデンティティ サービスを [未選択のアイデンティティ サービス] ボックスから [選択済みのアイデンティティ サービス] ボックスに移動します。

- 選択した各 ID サービスに重み (スター値) を割り当てます。これにより、より高いレベルのセキュリティを提供すると思われる ID サービスに、より高い値を割り当てることができます。

- ユーザーに特定の ID サービスの使用を要求するには、「必須」を選択します。

- 登録に必要な重み (星) を構成します。

- 認証に必要な重み (星) を設定します。

- 完了したら、「保存」をクリックします。

- ユーザーと管理者への通知とメッセージをカスタマイズします。

- 追加設定を構成する

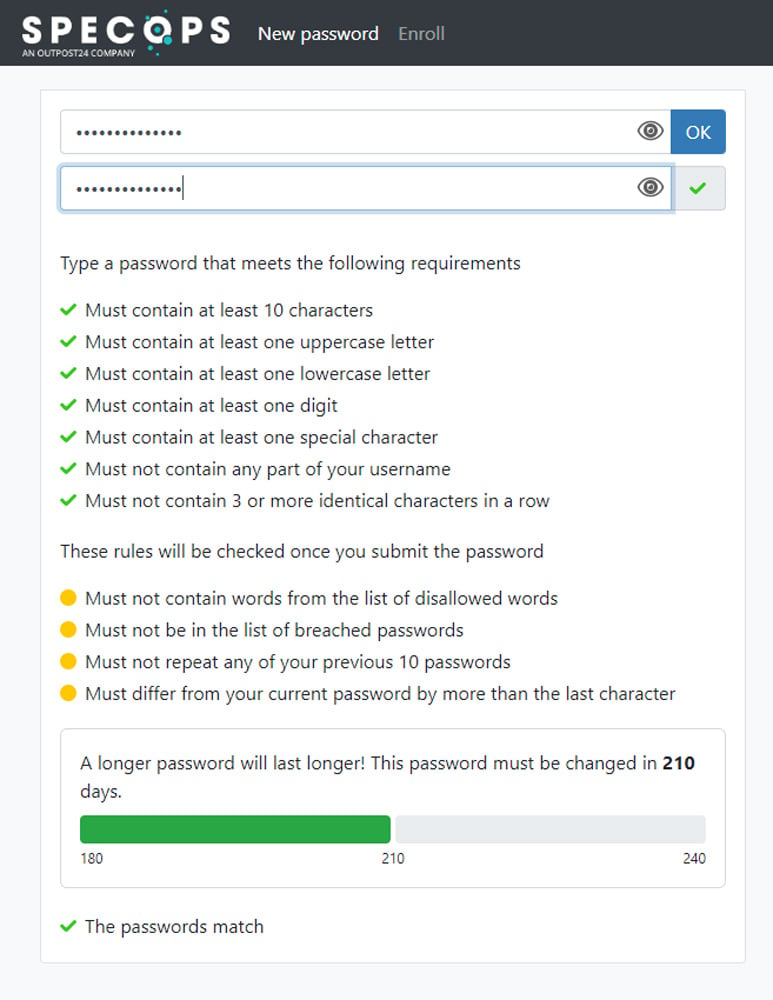

uReset は、パスワードのリセット時にエンド ユーザーにリアルタイムのフィードバックを提供します。ユーザーは管理者から設定されたメッセージを受け取り、ログオン時に次の簡単な手順を実行します。

- Windows ログオン画面の[パスワードのリセット]リンクをクリックして、登録の ID サービスを使用して自分自身を認証します。

- 一度に 1 つの ID サービスを選択し、対応する認証を実行します。スターバーがいっぱいになると認証されます。

- 本人確認が完了すると、新しいパスワードの入力を求められます。

- 新しいパスワードを入力すると、パスワードの複雑さの要件を満たしているかどうかが自動的に確認されます。

- 複雑さの要件には、それぞれ次の 4 つの色のいずれかが含まれます。

- 緑色は、複雑さの要件が満たされていることを示します

- 赤は、複雑さの要件が満たされていないことを示します

- 灰色は、複雑さがオプションの要件であることを示します。

- 黄色は、複雑さの要件がサーバー側の要件であり、パスワードが送信された後でのみ検証できることを示します

- 複雑さの要件を満たしたら、パスワードを送信します。

Specops uReset は、Duo Security、Okta などの多くの ID プロバイダーと統合します。認証方式がどのように構成されているかに関係なく、Specops uReset は統合するソリューションを提供する可能性があります。

パスワード変更を容易にするために、Specops uReset は Windows ログイン プロンプトとの統合を提供しており、キャッシュされた資格情報やオフライン ドメイン ディレクトリ サービスでも動作します。これにより、ユーザーは自分自身を認証できるようになり、組織のパスワード ポリシーに一致する強力なパスワードを作成できるようになります。

Specops uReset の無料トライアルについては、Specops にお問い合わせください。組織がエンド ユーザーが自分のパスワードを安全にリセットできるようにする方法を確認し、最悪の場合のシナリオでランサムウェアによる被害を大幅に制限します。

Specops Softwareが後援および執筆

Comments