「Lemon Group」として追跡されている大規模なサイバー犯罪企業が、約 900 万台の Android ベースのスマートフォン、時計、テレビ、TV ボックスに「ゲリラ」として知られるマルウェアをプリインストールしたと報告されています。

攻撃者はゲリラを使用して、追加のペイロードのロード、SMS からのワンタイム パスワードの傍受、感染したデバイスからのリバース プロキシの設定、WhatsApp セッションのハイジャックなどを行います。

トレンドマイクロのレポートによると、同社のアナリストがこの大規模な犯罪組織を発見し、最近のBlackHat Asiaカンファレンスでその詳細を発表したところ、攻撃者のインフラストラクチャの一部は2016年のTriadaトロイの木馬作戦と重複しているという。

Triada は、世界的に製品を販売する中国の低価格ブランドのAndroid スマートフォン 42 モデルにプリインストールされているバンキング型トロイの木馬でした。

トレンドマイクロによると、レモングループは2022年2月に初めて暴露され、その後すぐにグループは「Durian Cloud SMS」という名前でブランド名を変更したとされている。ただし、攻撃者のインフラストラクチャと戦術は変わりませんでした。

「レモングループがビッグデータ、マーケティング、広告会社向けに行っている事業をいくつか特定しましたが、主な事業はビッグデータの活用です。膨大な量のデータとそれに対応するメーカー出荷の特性、取得されたさまざまな広告コンテンツの分析」さまざまなユーザーからのさまざまな時間、および詳細なソフトウェア プッシュを伴うハードウェア データ」とトレンドマイクロのレポートは説明しています。

マルウェアを埋め込む

トレンドマイクロは、Lemon Groupがどのようにしてゲリラを含む悪意のあるファームウェアをデバイスに感染させたかについては詳しく述べていないが、同社のアナリストが調査したデバイスは新しいROMで再フラッシュされていたことを明らかにした。

アナリストは、さまざまな Android デバイス ベンダーを対象とした、初期のマルウェア ローダーに感染した 50 を超える異なる ROM を特定しました。

トレンドマイクロのブラックハット講演の説明には、「犯罪グループは、主に携帯電話だけでなく、スマートウォッチやスマートテレビなど、何百万ものアンドロイドデバイスを感染させた」と書かれている。

「感染により、これらのデバイスはモバイル プロキシ、SMS メッセージ、ソーシャル メディア、オンライン メッセージング アカウントを盗んで販売し、広告やクリック詐欺を介して収益化するためのツールに変わります。」

この侵害を達成する考えられる方法には、サプライ チェーン攻撃、サードパーティ ソフトウェアの侵害、ファームウェア更新プロセスの侵害、製品の製造チェーンや流通チェーンへの内部関係者の協力などがあります。

トレンドマイクロは、レモングループによって埋め込まれた改変されたファームウェアを発見するために、最初にAndroid携帯電話を購入し、その「ROMイメージ」を抽出したと述べた。

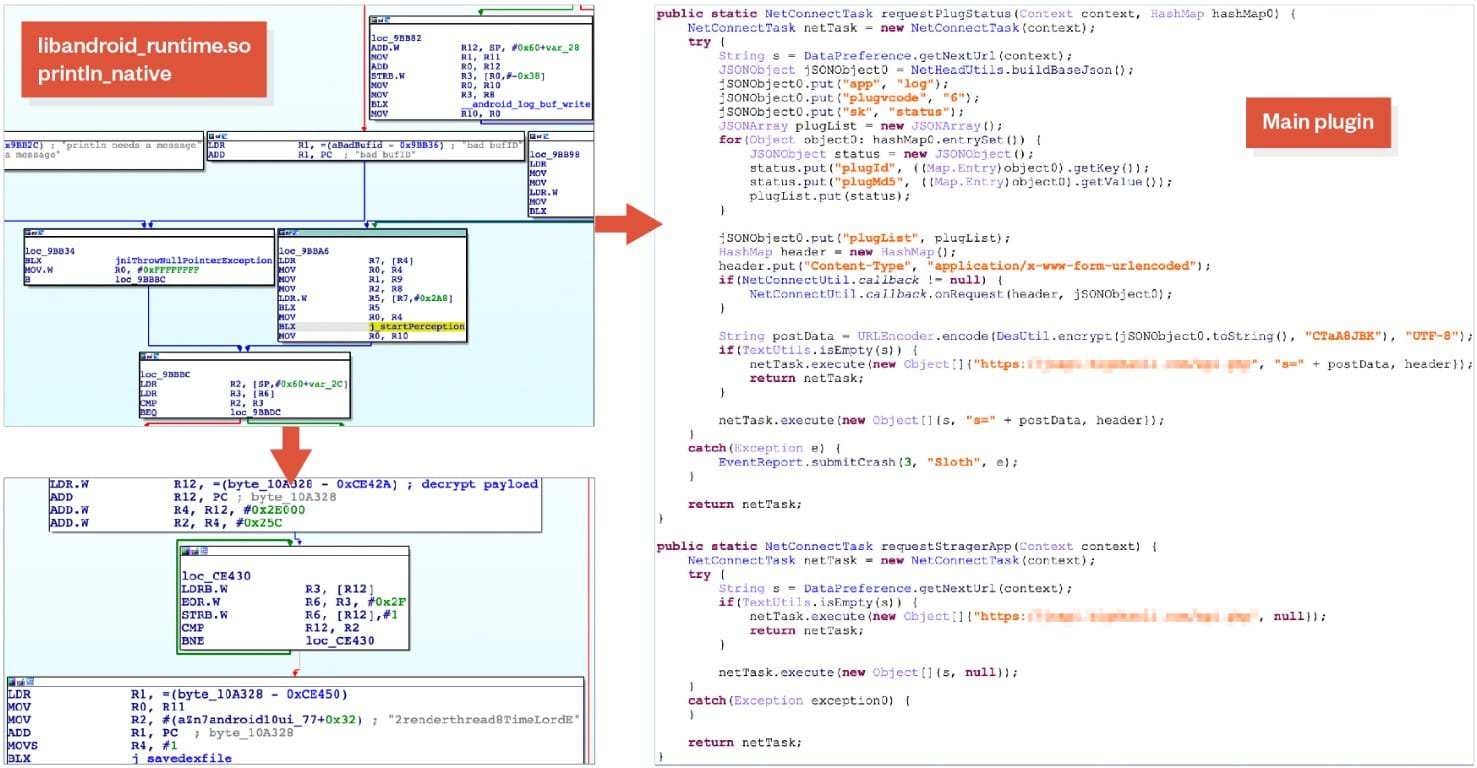

このデバイスでは、「libandroid_runtime.so」システム ライブラリが変更され、DEX ファイルを復号して実行する追加コードが含まれていました。

DEX ファイルのコードはメモリに読み込まれ、Android ランタイムによって実行され、攻撃者が使用する「Sloth」と呼ばれるメイン プラグインをアクティブにし、通信に使用する Lemon Group ドメインを含むその構成も提供します。

ゲリラマルウェア

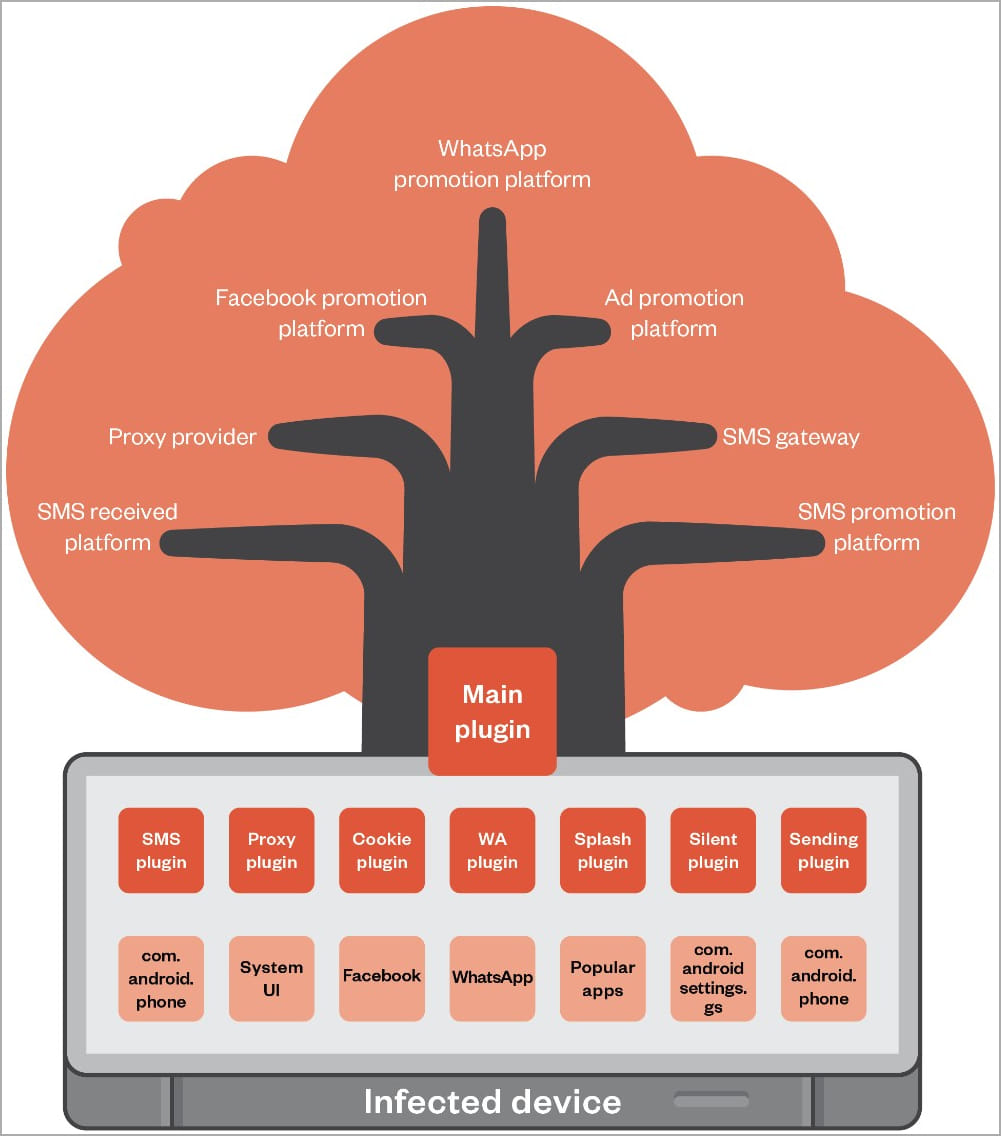

ゲリラ マルウェアのメイン プラグインは、次のような特定の機能の実行専用の追加プラグインを読み込みます。

- SMS プラグイン: SMS 経由で受信した WhatsApp、JingDong、Facebook のワンタイム パスワードを傍受します。

- プロキシ プラグイン: 感染した携帯電話からリバース プロキシをセットアップし、攻撃者が被害者のネットワーク リソースを利用できるようにします。

- Cookie プラグイン: Facebook Cookie をアプリ データ ディレクトリからダンプし、C2 サーバーに抽出します。また、WhatsApp セッションをハイジャックして、侵害されたデバイスから不要なメッセージを広めます。

- Splash Plugin : 被害者が正規のアプリケーションを使用しているときに、侵入的な広告を表示します。

- Silent Plugin : C2 サーバーから受信した追加の APK をインストールするか、指示に従って既存のアプリケーションをアンインストールします。インストールとアプリの起動は、バックグラウンドで実行されるという意味で「サイレント」です。

これらの機能により、Lemon Group は、侵害されたアカウントの販売、ネットワーク リソースのハイジャック、アプリのインストール サービスの提供、不正な広告インプレッションの生成、プロキシ サービス、SMS 電話認証アカウント (PVA) サービスの提供など、多様な収益化戦略を確立できます。

世界的な影響

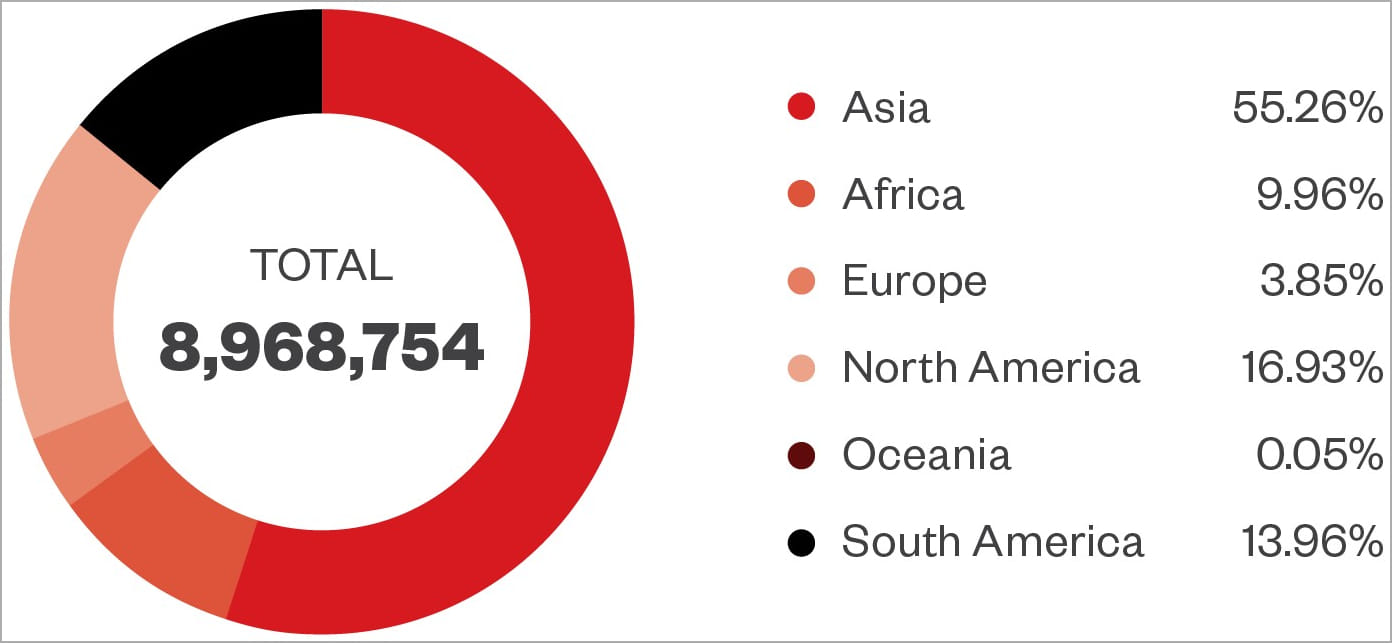

トレンドマイクロの報告によると、Lemon Groupは以前、同社のサービス提供サイトで、180カ国に広がる900万台近くのデバイスを制御すると主張していたという。最も大きな影響を受けた国には、米国、メキシコ、インドネシア、タイ、ロシアが含まれます。

「さらに、遠隔測定データを通じて、世界中で数百万台の感染したデバイスが稼働していることを確認しました。これらのデバイスの主なクラスターは東南アジアと東ヨーロッパにありますが、これは真に世界的な問題です」とトレンドマイクロは述べた。

トレンドマイクロは、ゲリラに感染した Android デバイスの実際の数はさらに多い可能性があると示唆しています。ただし、これらのデバイスはまだ購入を待っているため、攻撃者のコマンド アンド コントロール サーバーと通信していません。

アナリストは操作を監視することで、JingDong、WhatsApp、Facebook、QQ、Line、Tinder、その他のプラットフォームからの SMS PVA サービスに対するワンタイム パスワード要求の生成に使用されている 490,000 を超える携帯電話番号を検出しました。

このサイバー犯罪シンジケートが提供するたった 1 つのサービスに関連付けられた 50 万台以上の侵害されたデバイスが特定されたことは、彼らの悪意のある活動がかなりの規模で世界に及んでいることを意味します。

はトレンドマイクロに対し、感染前の携帯電話をどこで購入したのか、どのように販売されているのか、どのブランドが影響を受けるのかを尋ねたが、すぐには回答は得られなかった。

Comments