Citizen Labによると、本日Appleが緊急セキュリティアップデートで修正した2件のゼロデイは、完全にパッチが適用されたiPhoneにNSOグループのPegasus商用スパイウェアを展開するゼロクリックエクスプロイトチェーンの一部として積極的に悪用されたという。

CVE-2023-41064 および CVE-2023-41061 として追跡されるこの 2 つのバグにより、攻撃者は、iOS 16.6 を実行し、ワシントン DC に拠点を置く市民社会組織に所属する完全にパッチが適用された iPhone に、悪意のある画像を含む PassKit 添付ファイルを介して感染させることができました。

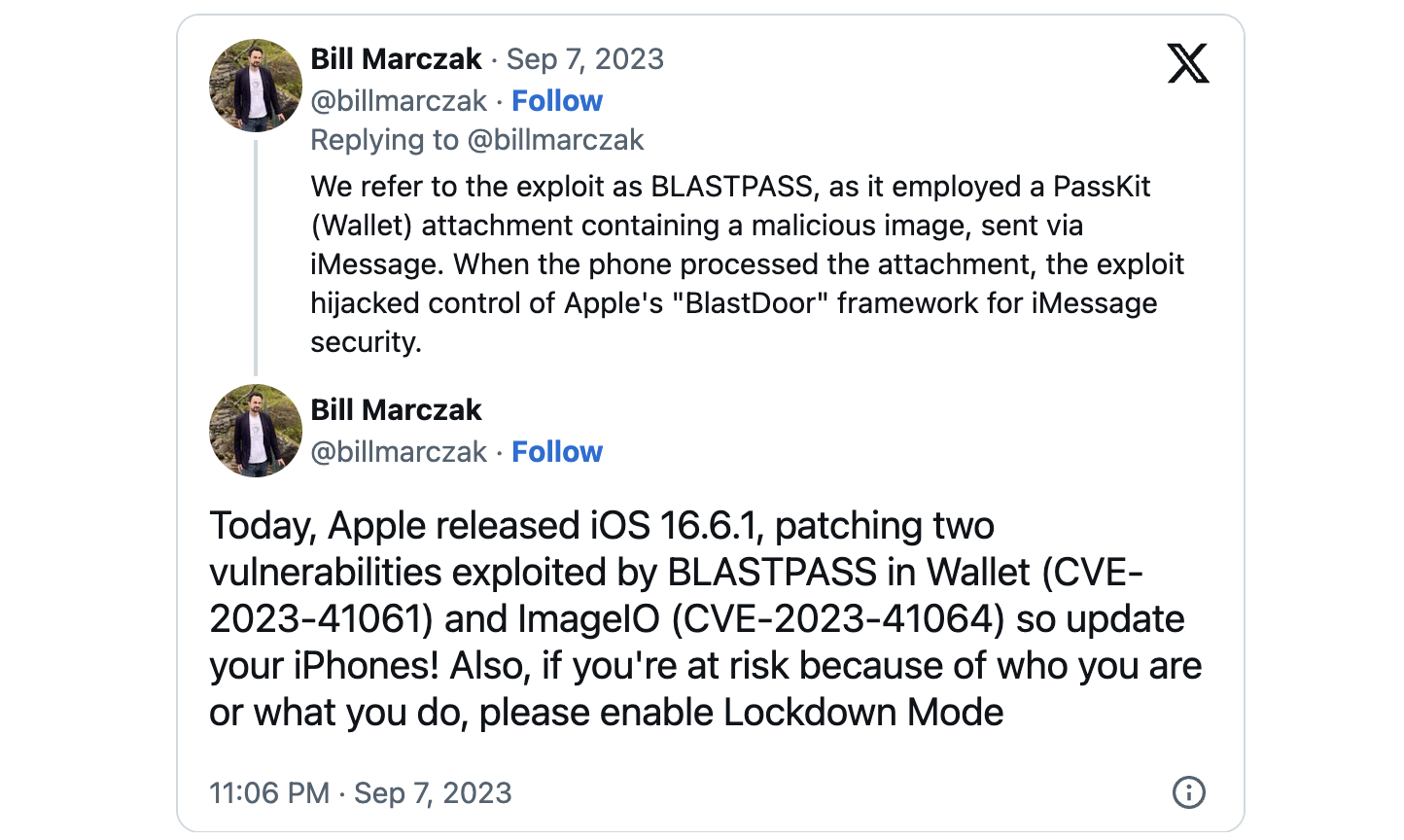

「私たちはこのエクスプロイト チェーンをBLASTPASSと呼んでいます。このエクスプロイト チェーンは、被害者による介入なしに、最新バージョンの iOS (16.6) を実行している iPhone を侵害する可能性がありました」と Citizen Lab は述べています。

「このエクスプロイトには、攻撃者の iMessage アカウントから被害者に送信される悪意のある画像を含む PassKit 添付ファイルが含まれていました。」

Citizen Lab はまた、Apple 顧客にデバイスを直ちに更新するよう促し、アイデンティティや職業が原因で標的型攻撃の危険にさらされている人々にはロックダウン モードを有効にするよう奨励しました。

Apple と Citizen Lab のセキュリティ研究者は、Image I/O フレームワークと Wallet フレームワークに 2 つのゼロデイがあることを発見しました。

CVE-2023-41064 は悪意を持って作成された画像を処理するときに引き起こされるバッファ オーバーフローであり、CVE-2023-41061 は悪意のある添付ファイルを介して悪用される可能性がある検証の問題です。

どちらも、攻撃者がパッチを適用していない iPhone および iPad デバイス上で任意のコードを実行できるようになります。

Apple は、ロジックとメモリ処理を改善することで、macOS Ventura 13.5.2、iOS 16.6.1、iPadOS 16.6.1、watchOS 9.6.2の欠陥に対処しました。

影響を受けるデバイスのリストには次のものが含まれます。

- iPhone 8以降

- iPad Pro(全モデル)、iPad Air 第3世代以降、iPad 第5世代以降、iPad mini 第5世代以降

- macOS Ventura を実行している Mac

- Apple Watch Series 4以降

今年の初め以来、Apple は、iOS、macOS、iPadOS、watchOS を実行しているデバイスをターゲットに悪用された合計 13 件のゼロデイを修正しました。

- 7 月に2 回のゼロデイ(CVE-2023-37450 および CVE-2023-38606)

- 6 月の3 回のゼロデイ(CVE-2023-32434、CVE-2023-32435、および CVE-2023-32439)

- 5 月にはさらに 3 回のゼロデイ(CVE-2023-32409、CVE-2023-28204、および CVE-2023-32373)

- 4 月の2 つのゼロデイ(CVE-2023-28206 および CVE-2023-28205)

- 2 月には別の WebKit ゼロデイ(CVE-2023-23529)

Comments