ハッカーは、「SafeChat」という名前の偽の Android アプリを使用して、携帯電話から通話記録、テキスト、GPS 位置情報を盗むスパイウェア マルウェアをデバイスに感染させています。

この Android スパイウェアは、Telegram、Signal、WhatsApp、Viber、Facebook Messenger などの通信アプリからデータを盗む「Coverlm」の亜種とみられています。

CYFIRMAの研究者らは、インドのAPTハッキンググループ「バハムート」がこのキャンペーンの背後にいると述べており、彼らの最新の攻撃は主にWhatsApp上のスピアフィッシングメッセージを通じて行われ、悪意のあるペイロードを直接被害者に送信しているという。

また、CYFIRMA のアナリストは、以前にスパイウェアとして機能する偽のチャット アプリをGoogle Play に侵入させたインド政府支援の別の脅威グループである「DoNot APT」(APT-C-35)との TTP の類似点をいくつか強調しています。

昨年末、 ESET は、Bahamut グループが広範なスパイウェア機能を含む Android プラットフォーム用の偽の VPN アプリを使用していたと報告しました。

CYFIRMA が観測した最新のキャンペーンでは、バハムートは南アジアの個人を標的としています。

「セーフチャット」詳細

CYFIRMA は攻撃のソーシャル エンジニアリングの側面の詳細については詳しく調べていませんが、会話をより安全なプラットフォームに移行するという口実で、被害者がチャット アプリをインストールするよう説得されるのはよくあることです。

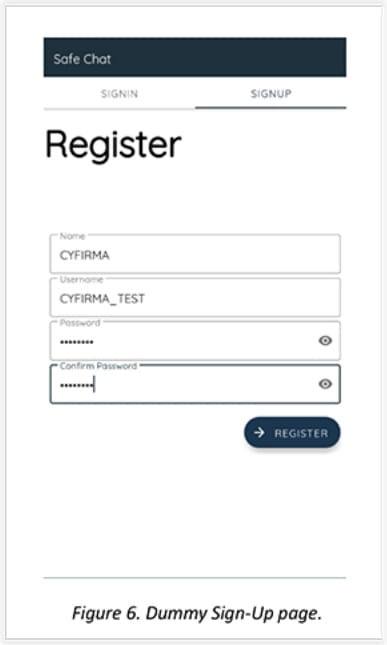

アナリストらの報告によると、Safe Chat は本物のチャット アプリのように見せかけ、被害者を一見正当なユーザー登録プロセスに誘導する欺瞞的なインターフェイスを備えており、これにより信頼性が高まり、スパイウェアの優れた隠れ蓑として機能します。

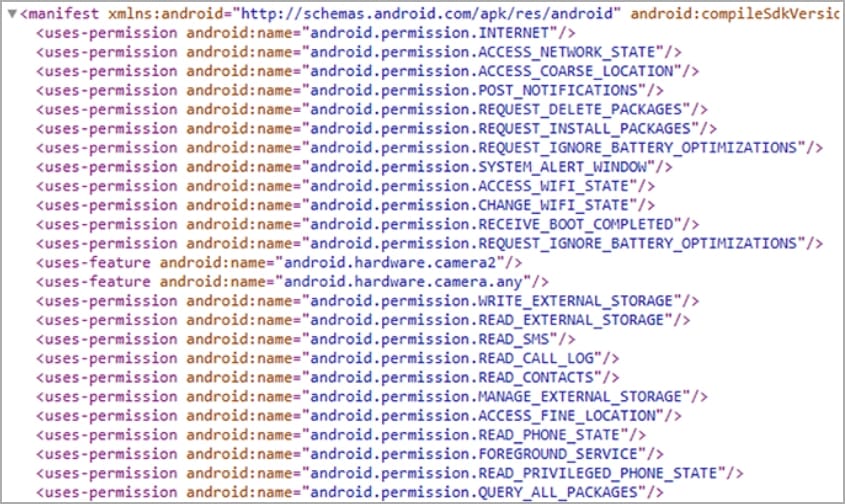

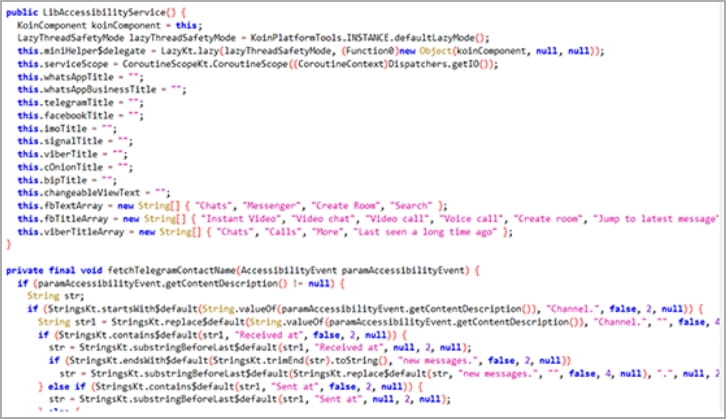

感染における重要なステップの 1 つは、アクセシビリティ サービスを使用するためのアクセス許可の取得です。これはその後、スパイウェアに自動的に追加のアクセス許可を付与するために悪用されます。

これらの追加の権限により、スパイウェアは被害者の連絡先リスト、SMS、通話記録、外部デバイス ストレージにアクセスし、感染したデバイスから正確な GPS 位置データを取得できるようになります。

また、アプリは、ユーザーがアプリを積極的に操作していないときにバックグラウンド プロセスを終了する Android のバッテリー最適化サブシステムからの除外を承認するようユーザーに要求します。

「Android マニフェスト ファイルの別のスニペットは、脅威アクターが、すでにインストールされている他のチャット アプリケーションと対話するようにアプリを設計したことを示しています」 と CYFIRMA は説明します。

「インタラクションはインテントを使用して行われ、OPEN_DOCUMENT_TREE 権限により特定のディレクトリが選択され、インテントで言及されているアプリにアクセスします。」

専用のデータ抽出モジュールは、ポート 2053 を介してデバイスから攻撃者の C2 サーバーに情報を転送します。

盗まれたデータは、RSA、ECB、OAEPPadding をサポートする別のモジュールを使用して暗号化されます。同時に、攻撃者は「letsencrypt」証明書を使用して、ネットワーク データの傍受を回避します。

CYFIRMAは、バハムートがインドの特定の州政府のために活動していることを結び付ける十分な証拠を保持していると述べて報告書を締めくくっている。

また、DoNot APT グループと同じ認証局を使用していること、同様のデータ窃取手法、共通のターゲット範囲、ターゲットに感染するための Android アプリの使用はすべて、2 つのグループ間の重複または緊密な連携を示しています。

Comments