北朝鮮国家支援のハッカー集団 Lazarus が Windows インターネット インフォメーション サービス (IIS) Web サーバーに侵入し、マルウェア配布のために乗っ取っています。

IIS は、Microsoft Exchange の Outlook on the Web などの Web サイトやアプリケーション サービスをホストするために使用される Microsoft の Web サーバー ソリューションです。

ASEC の韓国のセキュリティ アナリストは以前、Lazarus が企業ネットワークへの初期アクセスのためにIIS サーバーをターゲットにしていると報告しました。本日、サイバーセキュリティ会社は、この脅威グループは、マルウェアの配布にも不十分に保護された IIS サービスを利用していると発表しました。

この手法の主な利点は、Web サイトの訪問者や、信頼できる組織が所有する侵害された IIS サーバーでホストされているサービスのユーザーに簡単に感染できることです。

韓国への攻撃

ASEC のアナリストが観察した最近の攻撃では、Lazarus は韓国の正規 Web サイトに侵入し、INISAFE CrossWeb EX V6 ソフトウェアの脆弱なバージョンを使用して訪問者に「水飲み場」攻撃を実行しました。

韓国の多くの公的および民間組織は、この特定のソフトウェアを電子金融取引、セキュリティ認証、インターネット バンキングなどに使用しています。

INISAFE の脆弱性は 2022 年にシマンテックとASECの両方によって以前に文書化されており、当時は HTML 電子メールの添付ファイルを使用して悪用されたと説明されていました。

シマンテックの 2022 年のレポートでは、「典型的な攻撃は、電子メール内の悪意のあるリンクや Web からダウンロードされた可能性が高い悪意のある HTM ファイルを受信したときに始まります。HTM ファイルは scskapplink.dll という DLL ファイルにコピーされ、正規のシステム管理ソフトウェア INISAFE Web EX クライアントに挿入されます」と説明されています。

この欠陥を悪用すると、攻撃前にすでに侵害されていた IIS Web サーバーから悪意のある「SCSKAppLink.dll」ペイロードが取得され、マルウェア配布サーバーとして使用されます。

「『SCSKAppLink.dll』のダウンロード URL は、前述の IIS Web サーバーであることが特定されました」と ASEC の新しいレポートでは説明されています。

「これは、攻撃者が IIS Web サーバーをマルウェア配布用のサーバーとして使用する前に攻撃し、制御を獲得したことを意味します。」

ASECは特定のペイロードを分析していないが、最近の他のLazarusキャンペーンで確認されたマルウェアダウンローダーである可能性が高いと述べている。

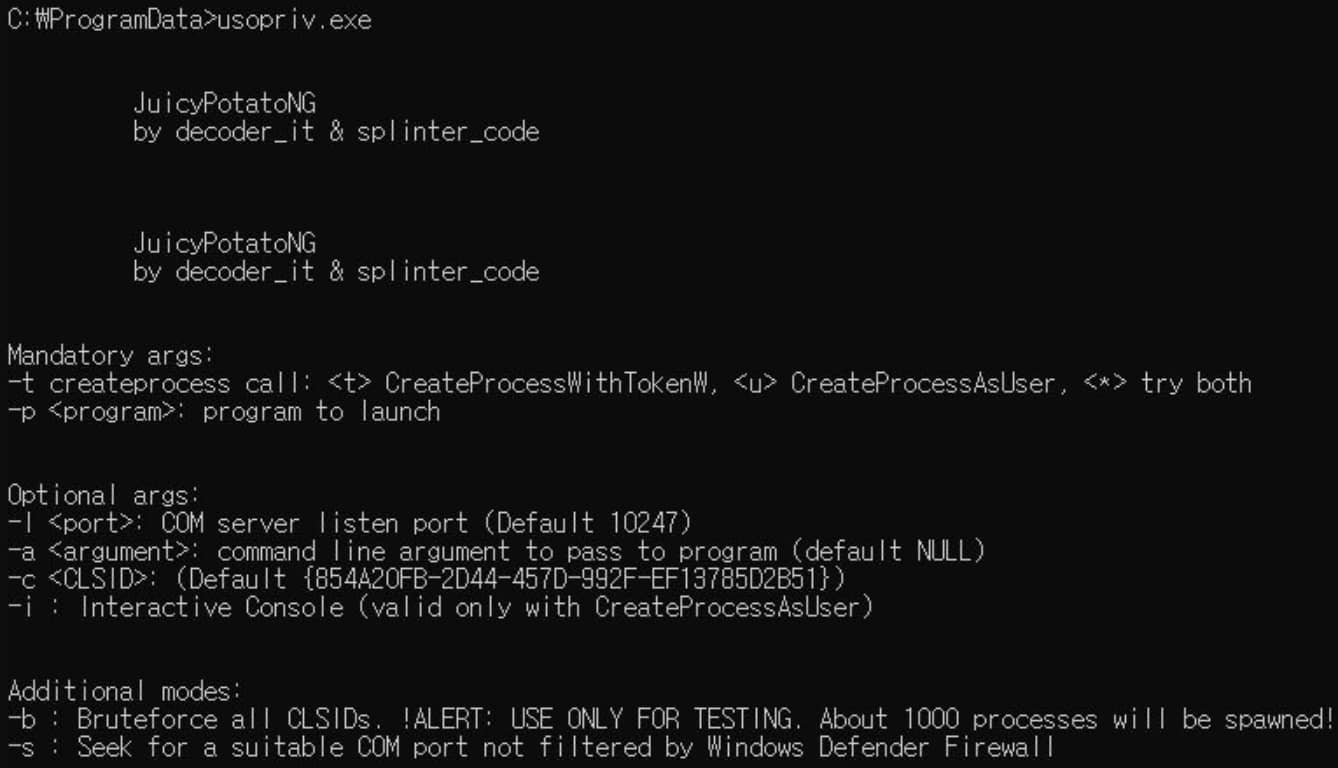

次に、Lazarus は「JuicyPotato」特権昇格マルウェア (「usopriv.exe」) を使用して、侵害されたシステムへのより高いレベルのアクセスを取得します。

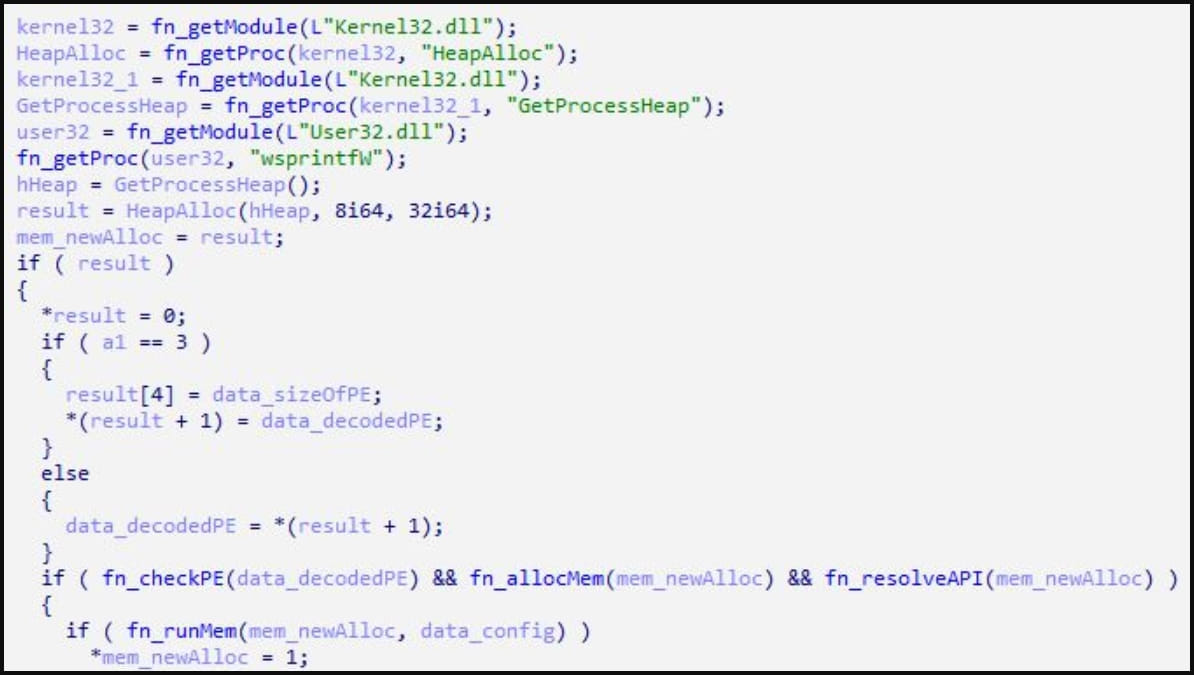

JuicyPotato は、ダウンロードされたデータ ファイルを復号化し、AV 回避のためにメモリ内で実行する 2 番目のマルウェア ローダー (「usoshared.dat」) の実行に使用されます。

Lazarus による製品の既知の脆弱性の悪用は少なくとも 2022 年 4 月から進行しているため、ASEC は NISAFE CrossWeb EX V6 ユーザーにソフトウェアを最新バージョンに更新することを推奨しています。

セキュリティ会社はユーザーにバージョン 3.3.2.41 以降にアップグレードするようアドバイスし、4 か月前に掲載した修復手順を指摘して Lazarus の脅威を強調しています。

Microsoft アプリケーション サーバーは、おそらくその信頼性の高い性質のため、ハッカーがマルウェア配布に使用する人気の標的となっています。

つい先週、 CERT-UA と Microsoft は、ロシアの Turla ハッカーが侵害された Microsoft Exchange サーバーを使用して標的にバックドアを提供していると報告しました。

Comments