米国に本拠を置く IT ソフトウェア会社 Ivanti は、同社の Endpoint Manager Mobile (EPMM) モバイル デバイス管理ソフトウェア (旧称 MobileIron Core) に影響を与える、積極的に悪用されているゼロデイ脆弱性を修正しました。

Ivanti は日曜日、CVE-2023-35078 として追跡されているリモートの認証されていない API アクセスの脆弱性に対するセキュリティ パッチをリリースしました。

このパッチは、EPMM 11.8.1.1、11.9.1.1、および 11.10.0.2 にアップグレードすることでインストールできます。また、11.8.1.0 より前のサポート対象外およびサポート終了のソフトウェア バージョン (11.7.0.0、11.5.0.0 など) も対象としています。

Ivanti はセキュリティ脆弱性の詳細を提供するセキュリティ勧告を公開しましたが、この記事には Ivanti の顧客情報にリンクされたアカウントでのみアクセスできるため、情報はログインによってブロックされています。

Ivanti の広報担当者は、セキュリティ上の欠陥の詳細と、すでに攻撃に悪用されているという確認を求めた際、「この記事は顧客のログイン認証情報の背後でアクティブなままです」と述べた。

「この脆弱性は、サポートされているすべてのバージョン 11.10、11.9、および 11.8 に影響します。古いバージョン/リリースも危険にさらされています」と Ivanti は、 が確認したセキュリティ勧告の中で述べています。

「無許可のリモート(インターネットに接続された)攻撃者がユーザーの個人情報にアクセスし、サーバーへの限定的な変更を許可する可能性があります。」

すでに攻撃者によって悪用されている

この脆弱性に関するニュースがサイバーセキュリティ コミュニティに広まった後、セキュリティ専門家の Kevin Beaumont 氏は、悪用が容易であるため、管理者はできるだけ早くパッチを適用する必要があると警告しました。

同社はゼロデイが積極的に悪用されたことを公には認めていないが、非公開速報では、「信頼できる情報源」から、CVE-2023-35078 が限られた数の顧客に対する攻撃に悪用されたと Ivanti に知らされたと述べられている。

「当社は信頼できる情報源から、非常に少数の顧客(例えば10人未満)に対する悪用を示す情報を受け取りました。現時点では、これ以上の情報は持っていません」と私的勧告には書かれている。

Ivantiは、このバグはサプライチェーン攻撃の一部として悪用されていないと付け加え、「この脆弱性が当社のコード開発プロセスに悪意を持って導入された形跡」は見つからなかったと述べた。

一部の顧客は、CVE-2023-35078 脆弱性に関する詳細情報を求める際に、Ivanti が機密保持契約に署名するよう求めたと報告しています。ただし、BleepingComtuer はこれを独自に確認できていません。

「Ivanti は、Ivanti Endpoint Manager Mobile (旧 MobileIron Core) の顧客に影響を与える脆弱性を認識し、対処しました」と Ivanti の広報担当者は、攻撃での悪用の確認と、同社が公的勧告を発表するかどうかを尋ねる 2 回目の調査の後、述べました。

「私たちはすぐにパッチを開発してリリースし、修正プログラムの適用を支援するために顧客と積極的に関わっています。」

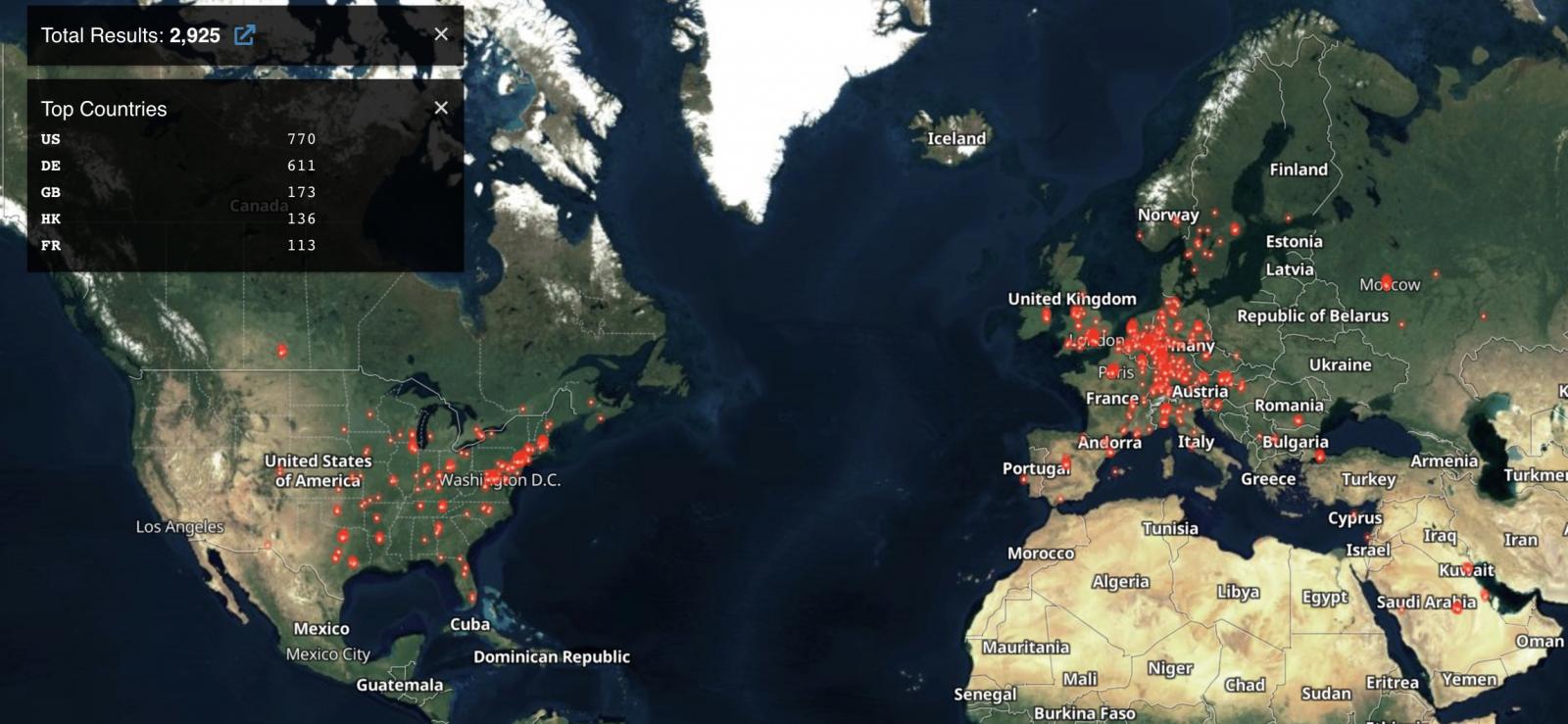

PwnDefend のサイバー セキュリティ コンサルタントである Daniel Card が共有した Shodan 検索によると、 2,900 を超える MobileIron ユーザー ポータルがオンラインで公開されており、そのうち30 は米国の地方政府および州政府機関にリンクされています。

暴露されたサーバーのほとんどは米国にあり、次にドイツ、英国、香港が続きます。

すべてのネットワーク管理者は、できるだけ早く Ivanti Endpoint Manager Mobile (MobileIron) パッチを適用することを強くお勧めします。

Comments