SentinelOne と CrowdStrike のセキュリティ研究者によると、米国に本拠を置くエンタープライズ ソフトウェア会社 JumpCloud が北朝鮮の Lazarus Group ハッカーによって侵害されました。

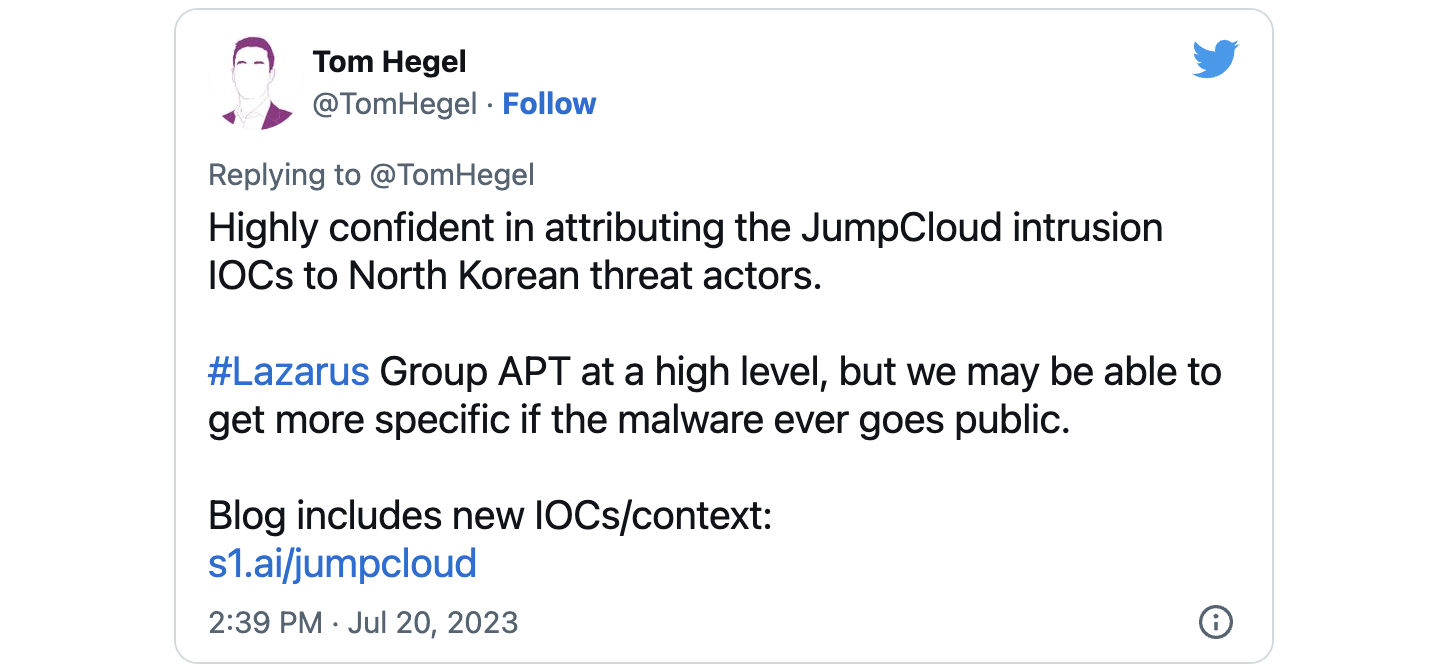

SentinelOne の上級脅威研究員である Tom Hegel 氏は、木曜日に発表されたレポートの中で、同社が最近の事件報告書で共有した複数の侵害指標に基づいて、北朝鮮の脅威グループと JumpCloud ハッキングを関連付けました。

ヘーゲル氏は「新たに発表された侵害の指標を検討すると、一連の脅威活動は北朝鮮国家支援のAPTと関連付けられる」と述べた。

「IOCは、我々が北朝鮮に起因すると考える幅広い活動に関連しており、全体的には以前のキャンペーンで見られたサプライチェーンを対象としたアプローチを中心としている。」

サイバーセキュリティ企業クラウドストライクも、ジャンプクラウドと協力して攻撃を調査中に見つかった証拠に基づいて、ラビリンス・チョリマ(その活動はラザラス・グループ、ZINC、ブラック・アルテミスの活動と重複している)を侵害の背後にいる特定の北朝鮮ハッカー部隊として正式にタグ付けした。

クラウドストライクの情報担当副社長アダム・マイヤーズ氏はロイターに対し、「彼らの主な目的の一つは、政権に収入をもたらすことだ。今年、北朝鮮によるサプライチェーン攻撃が見られるのはこれが最後ではないと思う」と語った。

このハッカー グループは、少なくとも 2009 年から 10 年以上にわたって活動しており、銀行、政府機関、報道機関など、世界中の注目を集める標的に対する攻撃で知られています。

FBIはまた、Lazarus Groupの攻撃者を、史上最大の暗号通貨ハッキングであるAxie InfinityのRoninネットワークブリッジの侵害に関連付け、記録的な6億2,000万ドルのイーサリアムを盗むことを可能にした。

2019年9月、米国財務省は北朝鮮のハッカー集団3社(ラザラス、ブルーノロフ、アンダリエル)を制裁した。

米国政府はまた、北朝鮮ハッカーの活動に関する情報提供に対して、彼らの特定や居場所特定に役立つ500万ドルの報奨金を提供している。

6 月 27 日、JumpCloud は、「国家が支援する洗練された攻撃者」がスピア フィッシング攻撃によってシステムに侵入した事件を発見しました。顧客への影響を示す即時の証拠はありませんでしたが、JumpCloud は予防措置として資格情報を積極的にローテーションし、侵害されたインフラストラクチャを再構築しました。

調査中に、7 月 5 日に JumpCloud は「少数の顧客向けのコマンド フレームワークにおける異常なアクティビティ」を検出しました。インシデント対応パートナーや法執行機関と協力して、悪意のある活動の兆候がないかログを分析し、 すべての管理 API キーを強制的にローテーションしました。

JumpCloud は 7 月 12 日に公開されたアドバイザリで、インシデントの詳細を共有し、パートナーが同じグループからの攻撃からネットワークを保護できるように、侵害の兆候 (IOC)を公開しました。

現時点では、JumpCloud は攻撃の影響を受けた顧客の数を明らかにしておらず、侵害の背後にある APT グループが特定の州に原因があるとは考えていません。

同社は1月、 CircleCIのセキュリティインシデントが顧客に与える影響を調査していることも明らかにした。

コロラド州ルイビルに本社を置く JumpCloud は、160 か国以上の 180,000 以上の組織にシングル サインオンと多要素認証サービスを提供する Directory-as-a-Service プラットフォームを運営しています。

Comments