「RomCom」と呼ばれる脅威アクターは、ウクライナを支援する組織と、リトアニアのビリニュスで明日開催されるNATO首脳会議のゲストをターゲットにしている。

BlackBerry の調査および諜報チームは最近、選択されたターゲットをおびき寄せるために、ウクライナ世界会議組織および NATO サミットに関連するトピックを偽装した 2 つの悪意のある文書を発見しました。

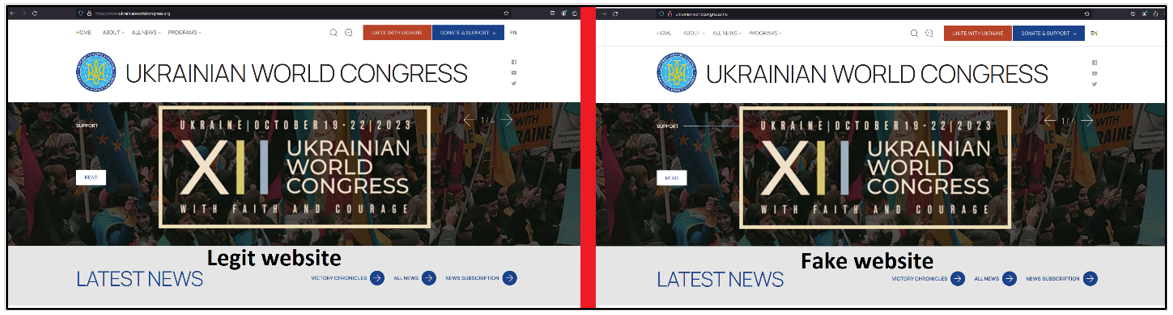

攻撃者は、「.org」トップレベル ドメインを使用する本物の Web サイトの代わりに、「.info」ドメインでホストされているウクライナ世界会議 Web サイトのレプリカを使用しました。

ダウンロードされたドキュメントには、RTF ファイル形式を悪用して外部リソースへの接続を開始し、最終的に被害者のシステムにマルウェアをロードする悪意のあるコードが含まれています。

ロムコムの暗い背景

RomCom マルウェアは、2022 年 8 月にUnit 42 によって初めて発見され、ユニット 42 はそれをキューバのランサムウェア関連会社に関連付けました。この評価には、ウクライナのコンピューター緊急対応チーム (CERT-UA) が 2022 年 10 月の報告書に基づいて同意しているようです。

しかし、 当時の BlackBerry の分析では、RomCom の背後にある攻撃者はかなりグローバル化された標的アプローチに従っており、キューバのランサムウェアがハクティビズムに傾いていないことが強調されています。

2022 年 11 月、サイバーセキュリティ会社は、ソフトウェア ブランドを悪用し、英語とウクライナ語の偽サイトを使用して、疑いを持たない被害者を標的にして悪意のあるインストーラーを使用する新たな RomCom キャンペーンを発見しました。

最近では、2023 年 5 月に、RomCom の最新キャンペーンに関するトレンドマイクロのレポートで、脅威アクターが現在、Gimp や ChatGPT などの正規のソフトウェアになりすましたり、偽のソフトウェア開発者サイトを作成して、Google 広告やブラック SEO テクニックを通じてバックドアを被害者にプッシュしていることが示されました。

最新のキャンペーン詳細

BlackBerry が分析した最新のキャンペーンでは、ウクライナ世界会議サイトの誤植されたドメイン上のダウンロード リンクが使用されており、おそらくスピア フィッシングによって宣伝され、訪問者をマルウェアに感染させます。

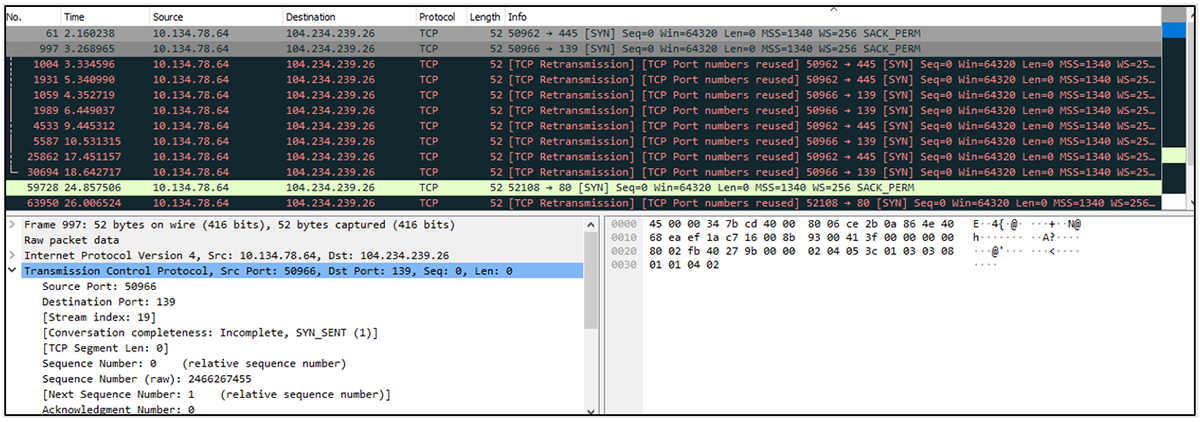

偽の Web サイトからダウンロードされたドキュメントは、起動時に送信接続を開始し、攻撃者のコマンド アンド コントロール (C2) サーバーから追加のコンポーネントをダウンロードします。

調査中に確認された追加コンポーネントは、Microsoft のサポート診断ツール (MSDT) の Follina (CVE-2022-30190) 脆弱性を利用するスクリプトです。

「悪用に成功すると、攻撃者は脆弱性を悪用するように設計された悪意のある .docx または .rtf ドキュメントを作成し、リモート コード実行 (RCE) ベースの攻撃を実行できるようになります」と報告書では説明されています。

「これは、特別に作成されたドキュメントを利用して脆弱なバージョンの MSDT を実行することで実現され、攻撃者がコマンドをユーティリティに渡して実行できるようになる」と報告書は付け加えた。

攻撃の最終ステップは、「Calc.exe」という名前の x64 DLL ファイルの形式で届く RomCom バックドアをマシンにロードすることです。

RomCom は C2 に接続して被害者を登録し、ユーザー名、ネットワーク アダプター情報、侵害されたコンピューターの RAM サイズなどの詳細を送り返します。

バックドアは最終的に永続化のために再起動時に自動的に実行される「security.dll」を書き込み、C2 からのコマンドを待ちます。これには、以前のレポートに基づいて、データの漏洩、追加のペイロードのダウンロード、ファイルまたはディレクトリの削除、スプーフィングされた PID によるプロセスの生成が含まれます。リバースシェルも開始します。

BlackBerry は、分析されたキャンペーンはブランド名を変更した RomCom 活動であるか、新しい脅威活動をサポートする古いグループの中心メンバーが含まれるキャンペーンであると考えています。

研究者のレポートには、おとり文書、第 2 段階のマルウェア、キャンペーンに使用された IP アドレスとドメインの侵害の痕跡が含まれています。

Comments