セキュリティ研究者は、外部ソースからのファイルに対するアプリケーションの制限にもかかわらず、Microsoft Teams を使用して組織にマルウェアを配信する簡単な方法を発見しました。

月間アクティブ ユーザー数 2 億 8,000 万人の Microsoft Teams は、Microsoft 365 クラウドベース サービスのコミュニケーションおよびコラボレーション プラットフォームの一部として組織に採用されています。

この製品がさまざまな組織で人気があることを考慮して、英国に拠点を置くセキュリティ サービス会社 Jumpsec のレッド チームのメンバーであるMax Corbridge 氏とTom Ellson 氏は調査を進め、対象組織外のアカウントで Microsoft Teams を使用してマルウェアを配布する方法を発見しました。

攻撃の詳細

この攻撃は、デフォルト構成を実行している Microsoft Teams で機能し、通常は「外部テナント」と呼ばれる社外の Microsoft Teams アカウントとの通信が許可されます。

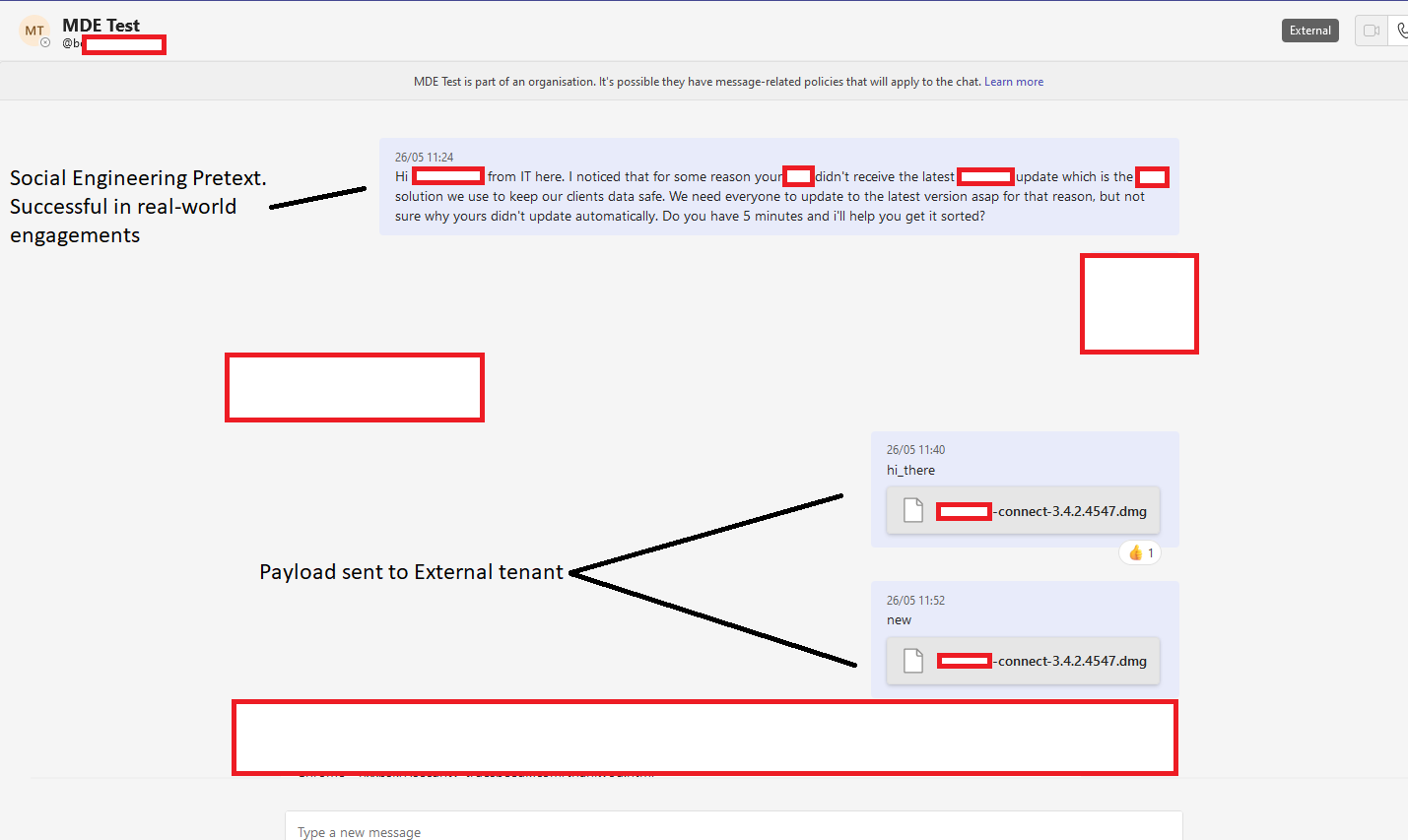

Corbridge 氏はレポートの中で、この通信ブリッジはソーシャル エンジニアリングやフィッシング攻撃には十分だが、彼らが発見した方法は、悪意のあるペイロードをターゲットの受信箱に直接送信できるため、より強力であると説明しています。

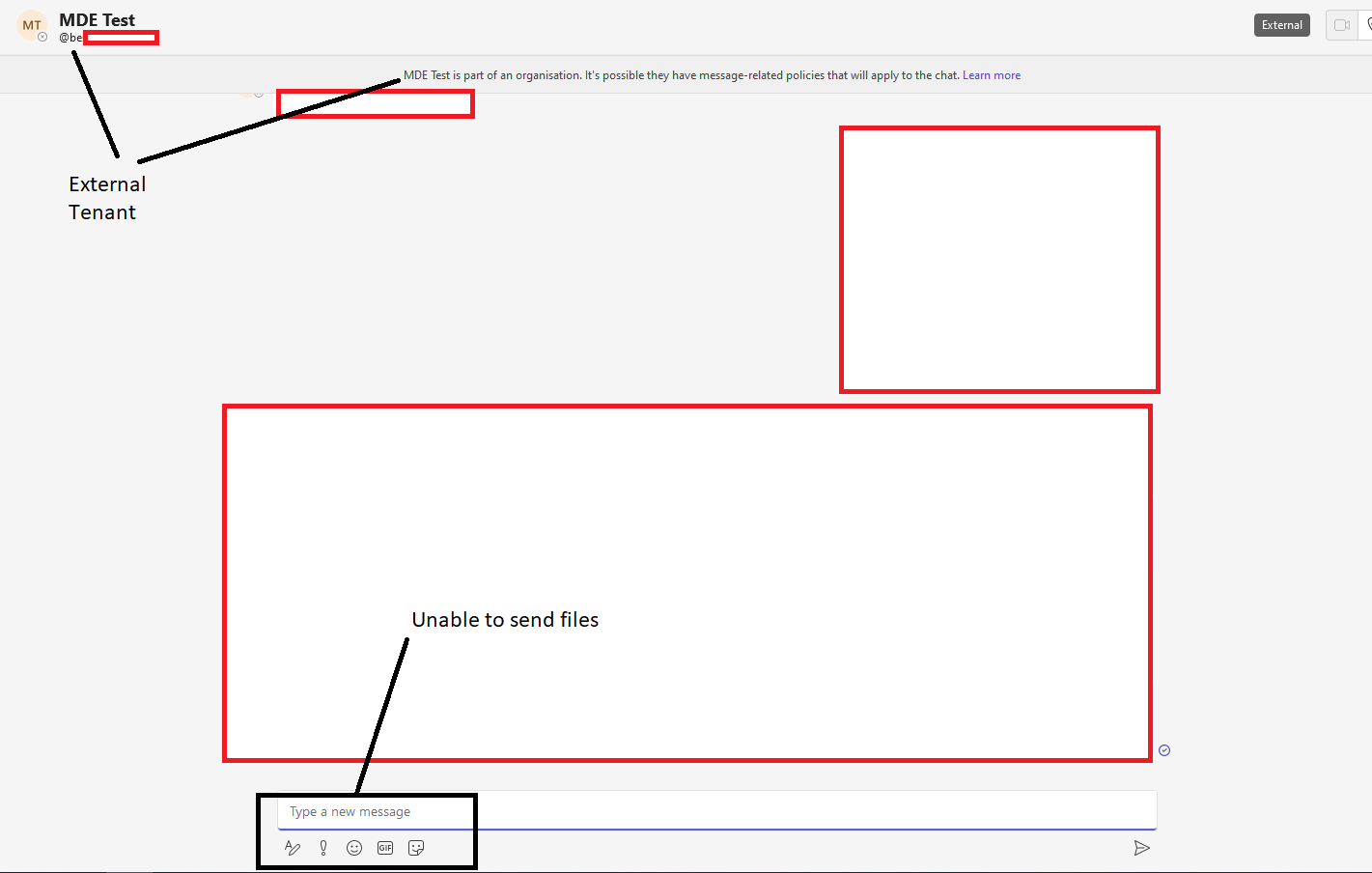

Microsoft Teams には、外部テナント アカウントからのファイル配信をブロックするためのクライアント側の保護が用意されています。

しかし、Jumpsec レッド チームの 2 人のメンバーは、メッセージの POST リクエスト内の内部受信者 ID と外部受信者 ID を変更することで制限を回避でき、システムをだまして外部ユーザーを内部ユーザーとして扱うことができることを発見しました。

研究者らは現場でこの技術をテストし、秘密裏のレッドチーム活動の一環として、コマンド&コントロールのペイロードを標的組織の受信箱に配信することに成功した。

この攻撃は、既存のセキュリティ対策とフィッシング対策トレーニングのアドバイスをバイパスし、Microsoft Teams をデフォルト構成で使用している組織を非常に簡単に感染させる手段を攻撃者に与えます。

さらに、攻撃者が Microsoft 365 上のターゲット組織と同様のドメインを登録すると、そのメッセージが外部テナントではなく組織内の誰かから送信されたものであるかのように見せかけることができ、ターゲットがファイルをダウンロードする可能性が高まります。 。

マイクロソフトの対応

研究者らは、その影響がテクノロジー大手の即時対応を保証するのに十分なほど重大であると想定して、調査結果をマイクロソフトに報告した。

Microsoftは欠陥の存在を認めたが、「即時サービスの基準を満たしていない」との回答で、同社は修正の急務を考えていないことを意味している。

また、Microsoft に連絡して、いつ問題を修正する予定であるか、また問題の深刻度が再検討されたかどうかを尋ねましたが、公開時点までに返答は得られていません。

Microsoft Teams を使用しており、外部テナントとの定期的な通信を維持する必要がない組織に推奨されるアクションは、[Microsoft Teams 管理センター] > [外部アクセス] からこの機能を無効にすることです。

外部通信チャネルを維持する必要がある場合、組織は許可リストに特定のドメインを定義して、悪用のリスクを軽減できます。

Jumpsec の研究者らはまた、ソフトウェアのログに外部テナント関連のイベントを追加するようリクエストを提出しました。これは、攻撃が展開する際の防止に役立つ可能性があるため、Microsoft に措置を講じるよう求めることに貢献したい場合は、これに賛成票を投じてください。

Comments