フォーティネットは、SSL VPN デバイスにおける未公開の重大な認証前リモート コード実行の脆弱性を修正する新しい Fortigate ファームウェア アップデートをリリースしました。

このセキュリティ修正は金曜日、FortiOS ファームウェア バージョン 6.0.17、6.2.15、6.4.13、7.0.12、および 7.2.5 でリリースされました。

リリース ノートには記載されていませんが、セキュリティ専門家と管理者は、このアップデートにより、2023 年 6 月 13 日火曜日に公開される予定の重大な SSL-VPN RCE 脆弱性が密かに修正されることを示唆しています。

フランスのサイバーセキュリティ企業オリンパス・サイバーディフェンスの勧告には、「この欠陥により、MFAが有効化されている場合でも、敵対的なエージェントがVPN経由で干渉する可能性がある」と書かれている。

「現時点では、すべてのバージョンが影響を受ける可能性があります。この情報を確認するために、2023 年 6 月 13 日の CVE のリリースを待っています。」

フォーティネットは、脅威アクターがパッチをリバースエンジニアリングする前に顧客にデバイスを更新する時間を与えるために、重大な脆弱性を公開する前にセキュリティパッチを配布することで知られています。

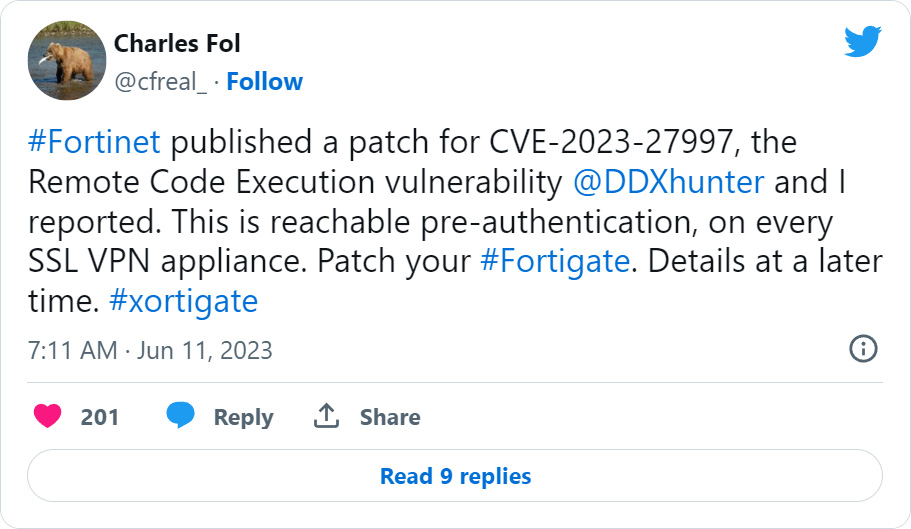

本日、脆弱性研究者Charles Fol 氏によって追加情報が公開され、新しい FortiOS アップデートには彼とRiuru 氏によって発見された重大な RCE 脆弱性の修正が含まれているとのことです。

「フォーティネットはリモートコード実行の脆弱性であるCVE-2023-27997のパッチを公開したので、@DDXhunterと私が報告しました」とFol氏のツイートには書かれている。

「これは、すべての SSL VPN アプライアンスで到達可能な事前認証です。Fortigate にパッチを適用してください。詳細は後で説明します。#xortigate」

Fol 氏は、このパッチは脅威アクターによってすぐに分析され発見される可能性があるため、フォーティネット管理者にとって緊急のパッチとして考慮されるべきであると認めました。

フォーティネット デバイスは、市場で最も人気のあるファイアウォールおよび VPN デバイスの 1 つであるため、攻撃のターゲットとしてよく使用されます。

Shodan の検索によると、インターネットから 250,000 を超える Fortigate ファイアウォールにアクセスでき、このバグは以前のすべてのバージョンに影響を与えるため、大部分が危険にさらされている可能性があります。

これまで、SSL-VPN の欠陥は、 パッチがリリースされてからわずか数日後に攻撃者によって悪用され、一般的にネットワークへの初期アクセスを取得してデータ盗難やランサムウェア攻撃を行うために使用されていました。

したがって、管理者はフォーティネット セキュリティ アップデートが利用可能になったらすぐに適用する必要があります。

アップデートの詳細についてフォーティネットに問い合わせましたが、すぐには返答は得られませんでした。

Comments