ロシアのサイバーセキュリティ企業カスペルスキーは、同社のネットワーク上の一部のiPhoneがiOSの脆弱性を利用してハッキングされ、iMessageのゼロクリックエクスプロイトを介してマルウェアがインストールされたと発表した。

このメッセージの配信により脆弱性が悪用され、ユーザーの介入を必要とせずにコードが実行され、攻撃者のサーバーから追加の悪意のあるファイルがダウンロードされます。

その後、メッセージと添付ファイルがデバイスから消去されます。同時に、ペイロードは背後に残り、root 権限で実行され、システム情報とユーザー情報を収集し、攻撃者が送信したコマンドを実行します。

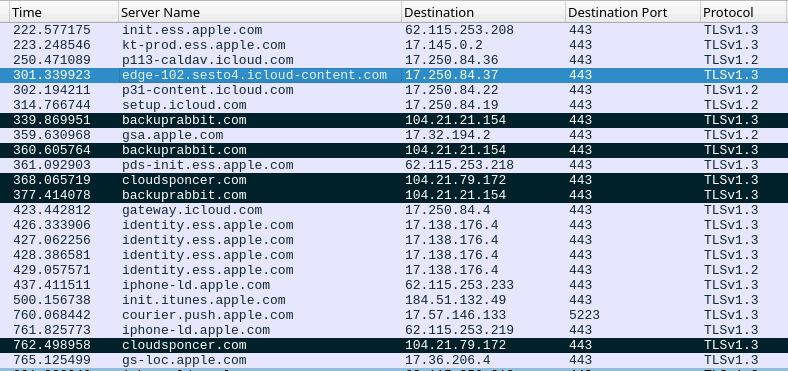

カスペルスキーは、このキャンペーンは2019年に始まったと述べ、 攻撃は今も続いていると報告している。サイバーセキュリティ会社はこのキャンペーンを「Operation Triangulation」と名付け、このキャンペーンについて詳しく知っている人なら誰でも情報を共有するよう呼びかけています。

マルウェアの分析

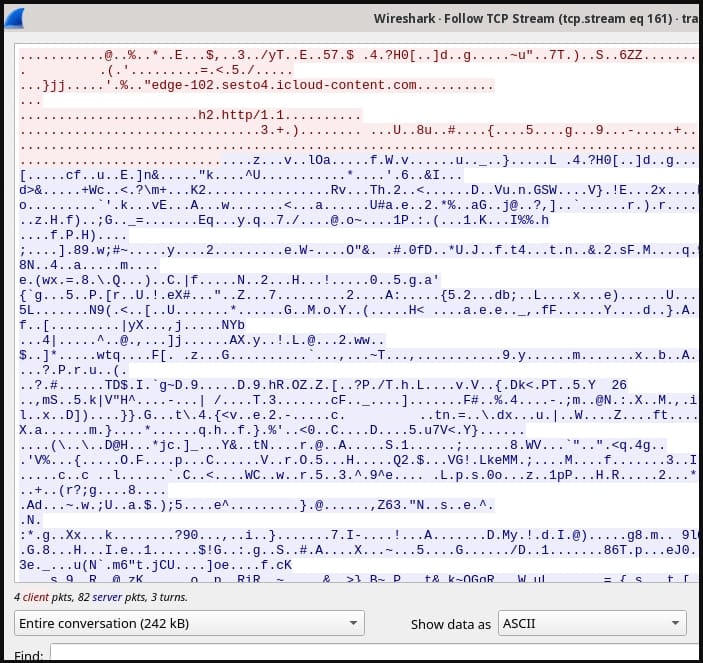

デバイスから iOS を分析することは不可能であるため、カスペルスキーはMobile Verification Toolkitを使用して感染した iPhone のファイルシステムのバックアップを作成し、攻撃プロセスとマルウェアの機能に関する情報を復元しました。

このマルウェアはデバイスから攻撃の痕跡を削除しようとしますが、iOS アップデートのインストールを妨げるシステム ファイルの変更、異常なデータ使用、非推奨のライブラリの挿入など、感染の兆候は依然として残ります。

分析の結果、感染の最初の兆候は 2019 年に発生し、悪意のあるツールセットに感染した最新の iOS バージョンは 15.7 であることが明らかになりました。

最新の iOS メジャー リリースは 16.5 であり、これらのマルウェア攻撃で使用された脆弱性はすでに修正されている可能性があることに注意してください。

iMessage 経由で送信されたエクスプロイトは、iOS の未知の脆弱性をトリガーしてコードを実行し、特権昇格エクスプロイトを含む後続の段階を攻撃者のサーバーから取得します。

セキュリティ会社は、この悪意のあるアクティビティに関連する 15 個のドメインのリストを提供しました。セキュリティ管理者はこれを使用して、デバイス上で悪用の兆候がないか履歴 DNS ログを確認できます。

root 権限昇格後、マルウェアは、システムおよびユーザー情報を収集し、C2 から追加モジュールをダウンロードするためのコマンドを実行する、フル機能のツールセットをダウンロードします。

Kaspersky は、デバイスにドロップされた APT ツールセットには永続化メカニズムがないため、再起動すると事実上停止してしまうと指摘しています。

現時点では、最終的なペイロードの分析がまだ進行中であるため、マルウェアの機能に関する詳細はほんのわずかしか公開されていませんでした。

ロシア、NSAを攻撃で非難

カスペルスキーの報告書と同時に発表した声明の中で、ロシア連邦情報安全保障局は、Appleが国内のiPhoneにスパイウェアを感染させるために使用できるバックドアを意図的にNSAに提供したと主張した。

FSBは、ロシア政府関係者やイスラエル、中国、ロシアのいくつかのNATO加盟国の大使館職員が所有する数千台のApple iPhoneでマルウェア感染を発見したと主張している。

申し立ての深刻さにもかかわらず、FSBはその主張の証拠を何も提供していない。

ロシア政府はこれまで、大統領府の職員と議員全員に対し、アップルのiPhoneの使用をやめ、可能であれば米国製の技術を完全に放棄するよう勧告していた。

カスペルスキーは、この攻撃がモスクワの本社オフィスと他国の従業員に影響を与えたことを認めた。それでも同社は、政府の調査の技術的な詳細を把握していないため、同社の調査結果とFSBの報告書の関連性を検証する立場にないと述べた。

しかし、ロシアのCERTはFSBの声明をカスペルスキーの報告書と結び付ける警告を発表した。

は、カスペルスキーの調査結果と FSB の申し立ての両方についてコメントを求めるために Apple に連絡しましたが、まだ返答を待っています。

Comments