最大のセキュリティ脅威の 1 つはパスワード クラッキングです。あなたは IT システム管理者であり、組織のデータのセキュリティについて懸念していますか?

この記事では、パスワード クラッキングの概要を説明し、強力なパスワードの重要性について説明し、ハッカーが使用する上位 5 つのパスワード クラッキング手法について詳しく説明します。

また、パスワードクラッキング攻撃の実例とその影響、パスワードのセキュリティを強化するための推奨事項も紹介します。

経験豊富な IT プロフェッショナルであっても、IT を始めたばかりであっても、組織のデータをより安全に保護するには、これらのパスワード クラッキング手法を理解する必要があります。

パスワードを破るには何が必要か

多くのユーザーは、映画の中でパスワードクラッキングが迅速かつ印象的な偉業として描かれているのを見たことがあるかもしれません。しかし、それははるかに派手ではなく、潜在的に この 2022 年の Hive レポートによると、 はるかに時間がかかります。パスワード クラッキングには通常、さまざまな方法を使用してパスワードを総当たり攻撃することが含まれます。

パスワードクラッキングを理解するには、まずパスワードがどのように保存されるかを理解する必要があります。パスワードを保存するには、暗号化とハッシュという 2 つの主な方法があります。

暗号化により平文が可逆暗号文に変換され、パスワード マネージャーが元の平文パスワードを保存および表示できるようになります。

一方、ハッシュ化は、オンライン サービスのパスワードを保存するために使用される一般的な方法です。

サービスオペレーターは、パスワードが正しいことを確認するためだけにパスワードを元に戻す必要がないため、パスワードはハッシュされます。ハッシュ アルゴリズムは、一方向のプロセスで平文値を暗号文に変換します。

攻撃者は、パスワードを解読する前に、多くの場合、中間者攻撃、資格情報データベースのハッキング、またはフィッシングの試みを通じて、暗号文の値を取得する必要があります。

最終的に、攻撃者は、暗号文の値 (通常はハッシュ値) を取得すると、作業を開始できます。

パスワードクラッキングのテクニックとトレードツール

攻撃者がハッシュを取得したら、次のステップはパスワードを解読することです。ほとんどのパスワードクラッキング手法には、パスワードのブルートフォース攻撃が含まれますが、このプロセスをより効率的かつ簡単にする方法があります。

ブルートフォース

場合によっては、パスワードを見つける唯一の方法は、文字、数字、記号のあらゆる組み合わせを試してみることです。パスワードがランダムな場合、作業を容易にするための他の多くのテクニックが機能しない可能性があります。

このアプローチは最も効率的ではありませんが、他のすべてが失敗した場合にはこれが唯一の選択肢になる可能性があります。

攻撃者は、コンピュータまたはコンピュータのクラスタを使用して、考えられるあらゆるバリエーションを試みる可能性があります。パスワードが長ければ長いほど、クラッキングプロセスは難しくなり、時間がかかります。

時間の例として、小文字と大文字を含むパスワードとより複雑なパスワード (つまり、MD5 ハッシュ内の数字、大文字と小文字、記号) をクラックするのにどれくらいの時間がかかるかについて、 2023 年の Hive レポートから最近の調査結果をいくつか示します。 。

|

キャラクター |

小文字と大文字 |

複雑なパスワード |

|

8文字 |

22分 |

8時間 |

|

9 文字 |

19時間 |

3週間 |

|

10 文字 |

1ヶ月 |

5年 |

|

11 文字 |

5年 |

500年 |

|

12文字 |

300年 |

34,000年 |

レインボーテーブル

ハッシュ アルゴリズムは公に知られているため、事前に計算されたパスワード ハッシュの膨大なリストを作成し、盗まれたハッシュと比較することができます。すべてのバリエーションに対して新しいハッシュを生成する代わりに、盗んだハッシュをテーブルと照合して一致するかどうかを確認します。

さまざまなハッシュ方法とほぼ無限のパスワードのバリエーションがあるため、このようなテーブルの管理と保存がすぐに非常に困難になる可能性があります。パスワード ソルティングとして知られる別の手法もあり、この手法でも問題を引き起こす可能性があります。サーバーがハッシュの先頭と末尾にランダムな値 (サーバーだけが知っている値) を追加すると、結果のハッシュは既知の値と一致しなくなります。

辞書攻撃

パスワードのブルートフォース攻撃を容易にするために、攻撃者は一般的な単語やフレーズ、会社名、スポーツチームなどの辞書を使用することができます。これにより、パスワードの選択肢のリストが絞り込まれます。

以前は、ユーザーはパスワードを頻繁に (90 日ごとなど) 変更し、複雑なパスワードを使用することが推奨されていました。

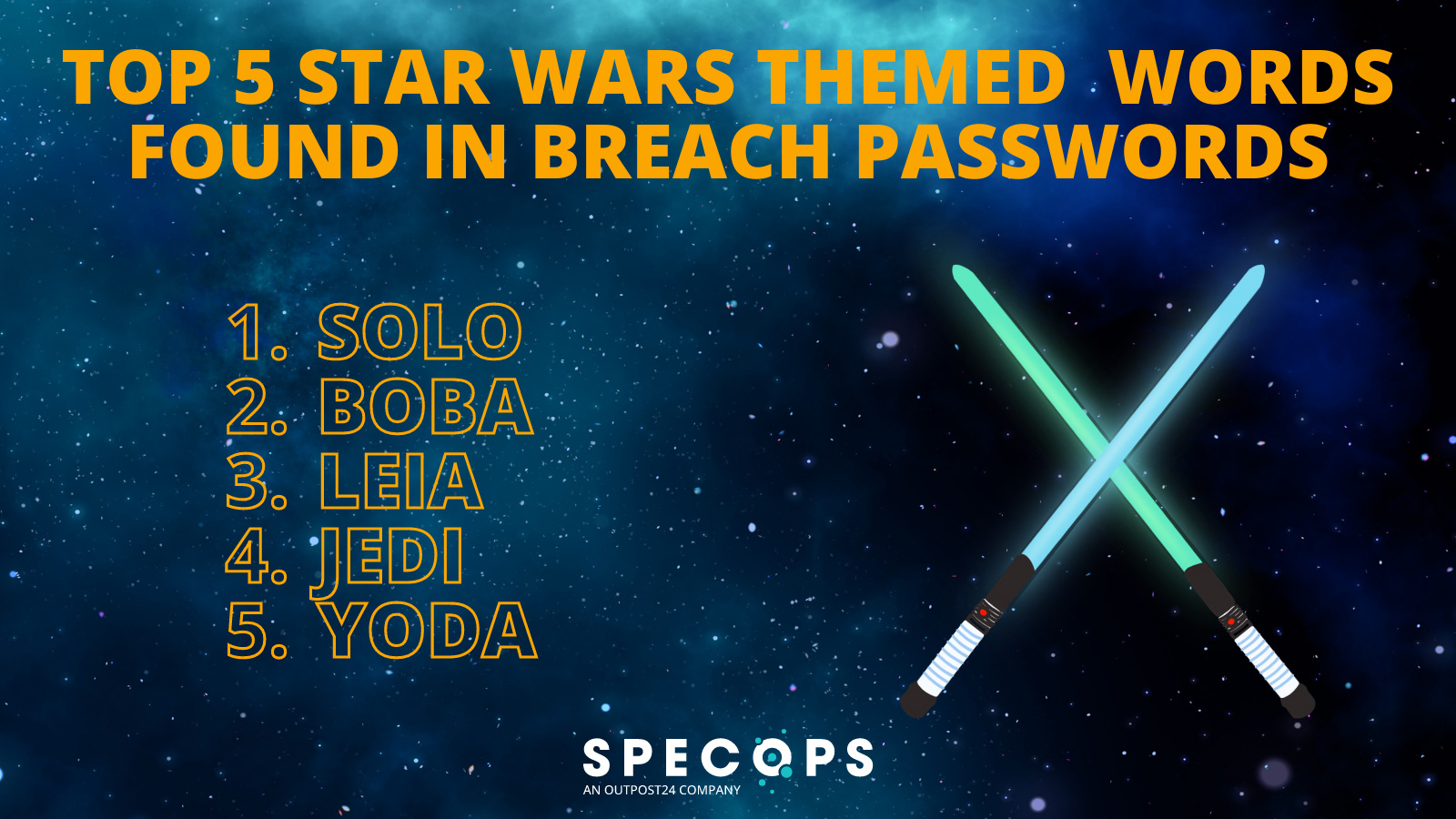

しかし、これによりユーザーは!yoda2023#のようなパスワードを選択することになり、パスワード クラッカーの仕事が容易になります。辞書攻撃によって基本単語「yoda」が推測されたら、いくつかの異なる記号や数字を試すとすぐにパスワードを解読できます。

下の画像では、侵害されたパスワードで使用されている、スター ウォーズをテーマにした基本用語のトップ 5 を確認できます。

出典: スペコプス

辞書攻撃のより高度な形式は、マルコフ連鎖攻撃です。これには、テーブルに保存された単語のリストの統計分析が含まれ、ブルート フォース攻撃で文字が配置される確率を計算するために使用されます。

クレデンシャルスタッフィング

ユーザーは通常、複数のサービスで同じ root パスワードを使用します。サービス上で 1 つのパスワードが破られると、攻撃者はその同じパスワードや、ユーザーがアクセスできる他のサービスでそのパスワードのバリエーションをすぐに試すことができます。

クレデンシャルスタッフィングとして知られるこの手法では、攻撃者はクラックされたパスワードを複数のサービスで試し、同じサービスで異なるパスワードを試します。これにより、ユーザーのすべてのサービスが危険にさらされる可能性があります。

弱い (安全ではない) パスワード ハッシュ

もちろん、すべてのパスワード ハッシュ スキームが同じように作成されているわけではありません。テクノロジーが進化するにつれて、かつては安全だと考えられていたものが、もはや安全ではなくなる可能性があります。これは、MD5 や SHA-1 などのハッシュ アルゴリズムにも当てはまり、すぐに解読される可能性があります。

これらのアルゴリズムのいずれかを使用してユーザー パスワード ハッシュを保存するシステムは、データベース全体がすぐにクラックされる可能性があります。

最新のシステムでは、ソルト付きパスワード ハッシュを使用する bcrypt など、より安全なアルゴリズムが推奨されています。

パスワードクラッキングツール

テクニック自体を知ることは不可欠ですが、多くのパスワード クラッカーはすぐに利用できるツールに依存しています。

以下に 3 つの標準ツールをリストしますが、さらに多くのツールが利用可能です。以下はすべてオープンソースでコミュニティによって開発されたものであり、常に進化していることを意味します。

- John the Ripper – 多くのアプリケーションにわたって数百のハッシュ タイプをサポートし、複数のプラットフォームで利用できます。

- Hashcat – CPU および GPU と連携して、多くのハッシュ タイプをサポートする高速コマンドライン パスワード クラッキング ツールを提供します。

- Ophcrack – Windows 環境で使用される LM および NTLM パスワードに焦点を当てたレインボー テーブルをベースにしたツールです。

これらのツールを使用すると、取得したハッシュの解読がはるかに簡単になりますが、多くのカスタム ツールは個々の組織に合わせて調整できます。組織を保護するには、堅牢かつ最新のパスワード ポリシーが不可欠です。

ユーザーはどのように身を守るべきか

パスワードクラッキングの話題が多い中、ユーザーは自分自身を守るために何をすべきでしょうか? NIST などの最新のセキュリティ組織は、 800-63B ガイドラインでは、次のことが推奨されています。

- 通常のパスワード変更要件を廃止します。ユーザーによって明示的に要求された場合、またはパスワードが侵害された場合にのみ、パスワードを変更してください。

- パスワードを複雑にする恣意的な必要性を減らし、パスワード全体の長さ (最小 12 文字など) に重点を置きます。

- すべての新しいパスワードは、一般的に使用されているパスワードまたは以前に侵害されたパスワードと比較する必要があります。

- クレデンシャルスタッフィングなどの攻撃を避けるために、異なるサービス間でパスワードを再利用しないでください。

- ハッシュ セキュリティが強化されると、MD5 と PBKDF2 など、短いパスワードでも解読にかかる時間が大幅に長くなります。

Specops パスワード ポリシー: 組織の安全を保つ

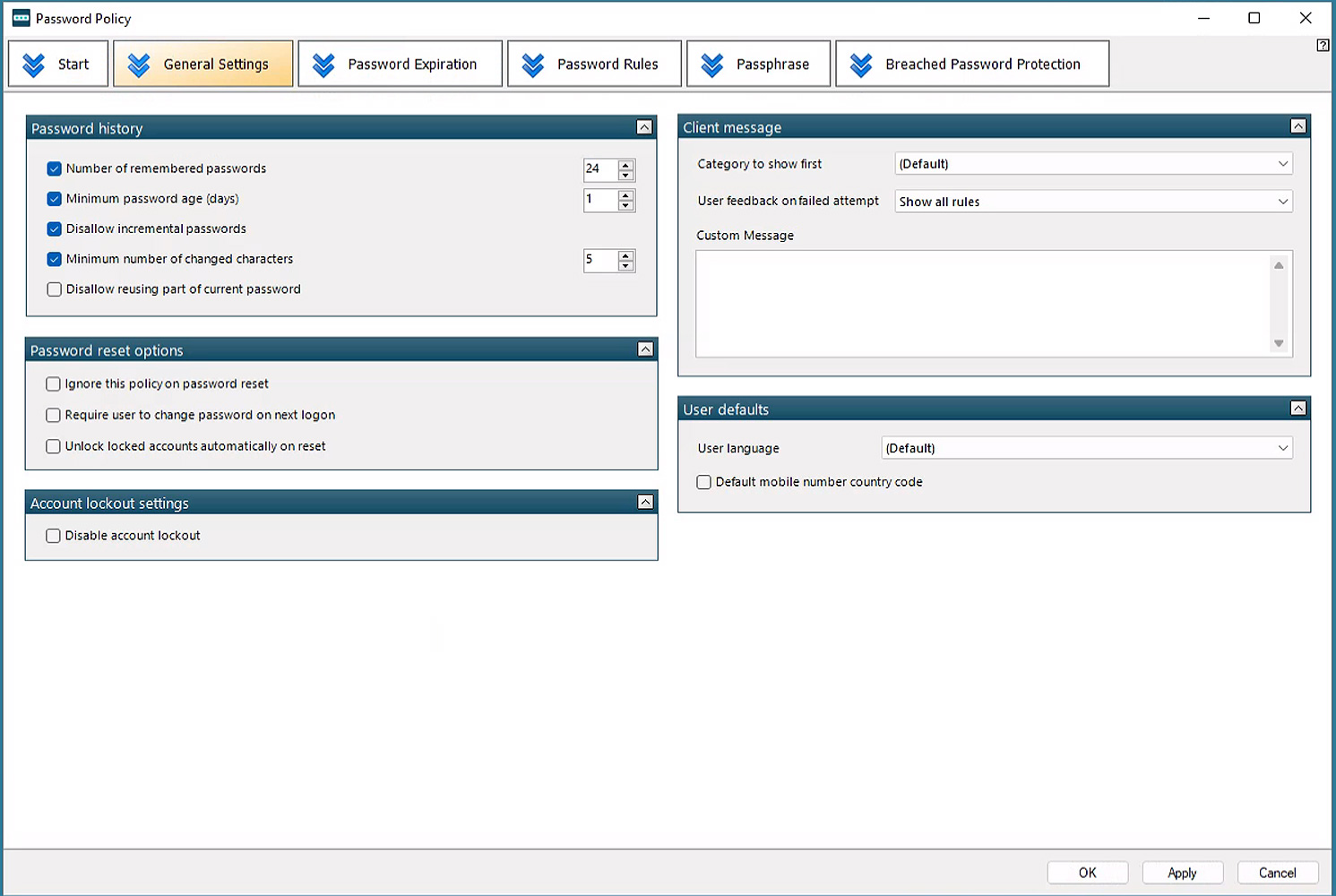

クラックツールとテクニックはますます洗練され、高速化され続けています。時代の先を行くには、次のようなツールが必要です。 Specops パスワード ポリシーはActive Directory と連携して動作し、最新の推奨事項を使用し、コンプライアンス要件に従っていることを確認します。

Specops パスワード ポリシーは、カスタム辞書、カスタマイズ可能な一意のパスワード ポリシー、Breached Password Protection アドオンによる強力なパスワード クラック防止などの機能を備えており、組織の安全を保つのに大いに役立ちます。

パスワードクラッキングから組織を保護する

パスワード クラッカーが利用できるツールやテクニックは数多くあるため、パスワード侵害が定期的に発生するのも不思議ではありません。

Specops Password Policyなどのツールを使用してセキュリティを強化し、組織やユーザーが多数の攻撃者の被害に遭わないようにします。

安全に設計されたパスワード ポリシーで犯罪者に先んじて、侵害されたパスワードの検出で以前にクラックされたパスワードを根絶します。

Specops Softwareが後援および執筆

Comments