産業用サイバーセキュリティ企業 Dragos は本日、既知のサイバー犯罪組織が同社の防御を突破し、デバイスを暗号化するために内部ネットワークに侵入しようとしたことを受けて、同社が「サイバーセキュリティ イベント」と呼ぶ事態を明らかにしました。

Dragos は、攻撃者が同社のネットワークやサイバーセキュリティ プラットフォームに侵入したわけではないと述べていますが、同社の SharePoint クラウド サービスと契約管理システムにアクセスできました。

「2023年5月8日、既知のサイバー犯罪グループがDragosに対する恐喝計画を試みたが失敗した。Dragosプラットフォームに関連するものも含め、Dragosのシステムは侵害されなかった」と同社は述べた。

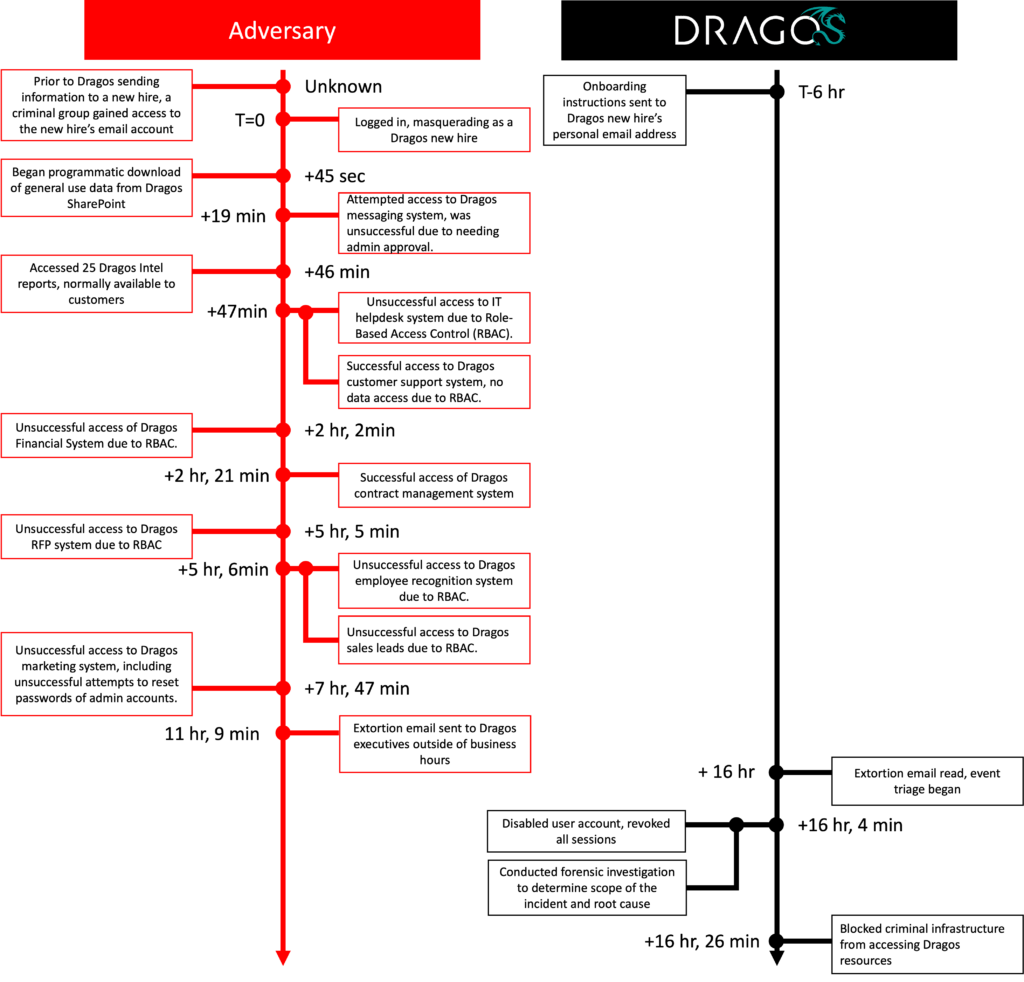

「犯罪グループは、入社日前に新入社員の個人メールアドレスを侵害することでアクセスを獲得し、その後その個人情報を使用してドラゴスの社員になりすまし、社員の新人研修プロセスの最初のステップを実行しました。」

Dragos の SharePoint クラウド プラットフォームに侵入した後、攻撃者は「一般用途データ」をダウンロードし、通常は顧客のみが利用できる 25 件の情報レポートにアクセスしました。

従業員のアカウントにアクセスできた 16 時間の間、攻撃者は、その役割のため、メッセージング、IT ヘルプデスク、財務、提案依頼書 (RFP)、従業員認識、マーケティング システムなどの複数の Dragos システムへのアクセスもできませんでした。ベースのアクセス制御 (RBAC) ルール。

社内ネットワークへの侵入に失敗した後、攻撃から11時間後にドラゴスの幹部に恐喝メールを送信した。メッセージは営業時間外に送信されたため、5 時間後に読まれました。

恐喝メッセージを読んでから 5 分後、Dragos は侵害された確実なアカウントを無効にし、アクティブなセッションをすべて取り消し、サイバー犯罪者のインフラストラクチャが企業リソースにアクセスするのをブロックしました。

ドラゴス氏は、「当社の多層セキュリティ制御により、攻撃者がランサムウェアを起動するという主な目的と思われることを達成することを阻止できたと確信している」と述べた。

「横方向の移動、権限の昇格、永続的なアクセスの確立、インフラストラクチャへの変更も妨げられました。」

サイバー犯罪グループはまた、ドラゴスの幹部、上級従業員、およびその家族が所有する公開連絡先や個人電子メールを通じて送信されたメッセージで事件を公に公開すると脅迫し、同社を恐喝しようとした。

「外部のインシデント対応会社とドラゴスのアナリストは事件は封じ込められたと感じているが、これは進行中の調査である。私たちが恐喝に対して支払わないことを選択したためにデータが失われ、公開される可能性が高いのは残念だ」とドラゴス氏は結論づけた。

IOC にリストされている IP アドレスの 1 つ ( 144.202.42[.]216 ) は、侵害されたシステムへのリモート アクセスのためにランサムウェア ギャングによって一般的に使用されるSystemBCマルウェアをホストしていることが以前に発見されました。

エクイニクスのCTI 研究者ウィル トーマス氏は、SystemBC は Conti、ViceSociety、BlackCat、Quantum、Zeppelin、Play を含む多数のランサムウェア ギャングによって使用されており、攻撃の背後にいる攻撃者を特定するのは困難であると述べました。

Thomas 氏は、この IP アドレスは最近の BlackBasta ランサムウェア攻撃でも使用されていることが確認されており、容疑者が絞り込まれている可能性があると述べました。

ドラゴスの広報担当者は、この事件の背後にあるサイバー犯罪グループの詳細について問い合わせがあれば、後日回答すると述べた。

Comments