ブラジルのハッカー集団は、「オペレーション・マガレンハ」と呼ばれる悪意のあるキャンペーンで、2021年以来ポルトガルの政府および民間金融機関30社をターゲットにしている。

標的となる企業の例には、ActivoBank、Caixa Geral de Depósitos、CaixaBank、Citibanamex、Santander、Millennium BCP、ING、Banco BPI、および Novobanco が含まれます。

このキャンペーンは、脅威アクターが使用するツール、さまざまな感染ベクトル、マルウェア配布方法を強調した Sentinel Labs のレポートによって明らかになりました。

アナリストは、ファイル、ディレクトリ、内部通信などが漏洩したサーバーの設定ミスのおかげで、脅威アクターの起源と戦術に関する詳細を明らかにしました。

最初の感染

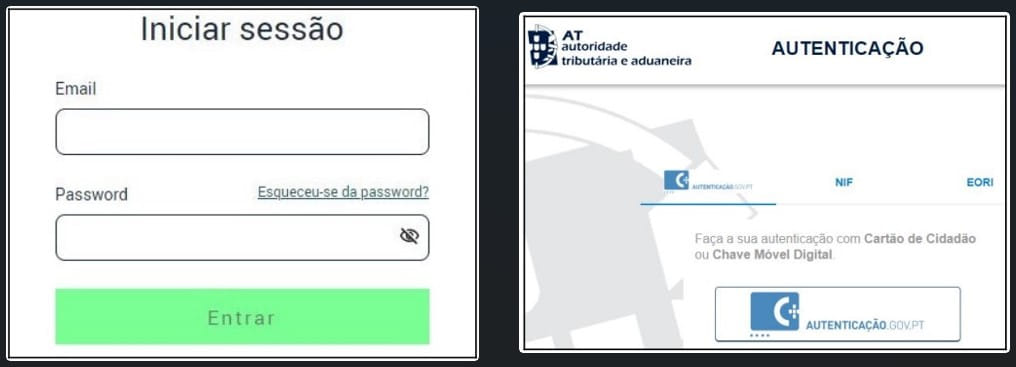

攻撃者は、ポルトガルエネルギー (EDP) やポルトガル国税関税庁 (AT) から送信されたふりをするフィッシングメール、ソーシャル エンジニアリング、これらの組織を模倣した悪意のある Web サイトなど、さまざまな方法を使用してマルウェアをターゲットに配布します。

いずれの場合も、感染は、マルウェア ローダーをフェッチして実行する難読化された VB スクリプトの実行から始まり、マルウェア ローダーは 5 秒の遅延の後、「PeepingTitle」バックドアの 2 つの亜種を被害者のシステムにロードします。

Sentinel Labsはレポートの中で、「VBスクリプトは難読化されており、悪意のあるコードが大量のコードコメントの中に散在している。通常、コメントは公開されているコードリポジトリのコンテンツを貼り付けたものである」と説明している。

「これは、静的検出メカニズムを回避するためのシンプルですが効果的な手法です。VirusTotal で利用可能なスクリプトは、検出率が比較的低いのが特徴です。」

アナリストらは、これらのスクリプトの目的は、マルウェアがダウンロードされている間にユーザーの注意をそらし、対応する偽のポータルにユーザーを誘導することで EDP と AT の資格情報を盗むことであると説明しています。

「PeepingTitle」バックドア

PeepingTitle は Delphi で書かれたマルウェアで、コンパイル日は 2023 年 4 月で、Sentinel Labs は単一の個人またはチームによって開発されたと考えています。

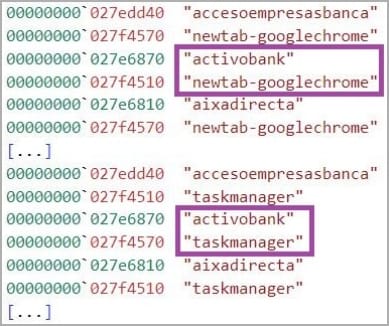

攻撃者が 2 つの亜種を投下する理由は、1 つ目は被害者の画面のキャプチャに使用し、2 つ目はウィンドウとユーザーのウィンドウとの対話の監視に使用するためです。

また、2 番目の亜種は、被害者のマシンを登録し、攻撃者に偵察の詳細を送信した後、追加のペイロードをフェッチする可能性があります。

このマルウェアは、ハードコードされた金融機関のリストに一致するウィンドウをチェックし、それが見つかると、すべてのユーザー入力 (資格情報を含む) をログに記録し、脅威アクターの C2 サーバーに送信します。

PeepingTitle は、Windows rundll32 を使用して、スクリーンショットのキャプチャ、ホスト上のプロセスの終了、監視間隔構成のオンザフライ変更、実行可能ファイルまたは DLL ファイルからのペイロードのステージングも行うことができます。

Sentinel Labs は、マガレンハ作戦の開始以来、脅威アクターが作戦上の障害を克服する能力を実証したいくつかの事例を認識しています。

2022年半ば、このグループはC2やマルウェアのホスティングと配布のためにDigitalOcean Spacesの悪用をやめ、ロシアに本拠を置くTimewebのような、もっと知られていないクラウドサービスプロバイダーの使用を開始した。

アナリストらは、今回の措置はDigitalOceanのデューデリジェンスがあまりにも多くのキャンペーン中断と運営上の問題を引き起こしたためだと考えている。

Comments