Google は、すべてのユーザーに影響を与え、攻撃者が Google マーケットプレイスまたはサードパーティ プロバイダーからインストールされた悪意のある OAuth アプリケーションを使用してアカウントをバックドアできるようにする、クラウド プラットフォーム (GCP) のセキュリティの脆弱性に対処しました。

2022 年 6 月に発見して Google に報告したイスラエルのサイバーセキュリティ スタートアップである Astrix Security によってGhostToken と名付けられたこのセキュリティ上の欠陥は、2023 年 4 月初旬に展開されたグローバル パッチによって対処されました。

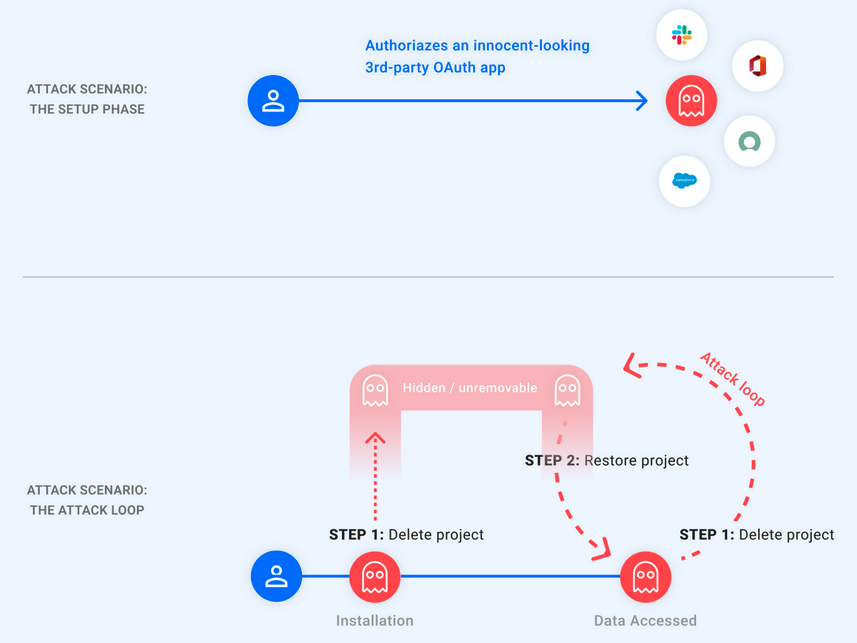

承認され、Google アカウントへのアクセスを許可する OAuth トークンにリンクされた後、悪意のあるアプリは、この脆弱性を悪用した後、攻撃者によって見えなくなる可能性があります。

これにより、Google ユーザーが自分のアカウントに接続されたアプリを管理できる唯一の場所であるGoogle のアプリケーション管理ページからアプリが非表示になります。

「これは、Google ユーザーが自分のアプリケーションを表示してアクセス権を取り消すことができる唯一の場所であるため、エクスプロイトにより、悪意のあるアプリを Google アカウントから削除できなくなります」と Astrix Security は述べています。

「一方、攻撃者は好きなように、アプリケーションを再表示し、トークンを使用して被害者のアカウントにアクセスし、すぐにアプリケーションを再び非表示にして、削除できない状態に戻すことができます。つまり、攻撃者は「ゴースト」を保持しています。被害者のアカウントへのトークン。」

攻撃者は、被害者が承認した悪意のあるアプリを隠すために、リンクされた GCP プロジェクトを削除して「 削除保留」状態にするだけで済みました。

ただし、プロジェクトを復元した後、犠牲者のデータへのアクセスを取得するために使用できる新しいアクセス トークンを取得できるようにする更新トークンが提供されます。

これらの手順はループで繰り返される可能性があり、攻撃者は被害者のデータにアクセスする必要があるたびに、GCP プロジェクトを削除して復元し、悪意のあるアプリを隠すことができます。

攻撃の影響は、被害者がインストールした悪意のあるアプリに付与されたアクセス許可によって異なります。

Astrix Security Research Group は、この脆弱性により、「攻撃者は、既に承認されているサードパーティ製アプリケーションを悪意のあるトロイの木馬アプリに変換することで、被害者の Google アカウントへの永続的かつ削除不可能なアクセスを取得し、被害者の個人データを永久に公開することができます」と述べています。

「これには、Gmail、ドライブ、ドキュメント、写真、カレンダーなどの被害者の Google アプリ、または Google Cloud Platform のサービス (BigQuery、Google Compute など) に保存されているデータが含まれる可能性があります。」

Google のパッチにより、「削除待ち」状態の GCP OAuth アプリケーションを「アカウントにアクセスできるアプリ」ページに表示できるようになり、ユーザーはそれらを削除してアカウントをハイジャックの試みから保護できるようになります。

Astrix は、すべての Google ユーザーに、自分のアカウントのアプリ管理ページにアクセスして、承認されたすべてのサードパーティ アプリを確認し、それぞれが機能するために必要な権限のみを持っていることを確認することをお勧めします。

Comments