自動化された大規模な「フリージャック」キャンペーンは、無料の GitHub、Heroku、および Buddy サービスを悪用して、プロバイダーの費用で暗号通貨をマイニングしていることが発覚しました。

この操作は、無料層のクラウド アカウントに提供される限られたリソースを悪用して、各無料アカウントからわずかな利益を生み出すことに依存しています。これを組み合わせると、さらに重要になります。

「Purpleurchin」と呼ばれるキャンペーンの背後にいる攻撃者は、GitHub (300 アカウント)、Heroku (2,000 アカウント)、Buddy.works (900 アカウント) などの CI/CD サービス プロバイダーを使用して、毎日 100 万回以上の関数呼び出しを実行していることが確認されました。 .

これらのアカウントの使用は、マイニング コンテナーを含む 130 の Docker Hub イメージを循環して使用されますが、すべての運用レベルでの難読化により、Purpleurchin はこれまで検出されませんでした。

操作内容

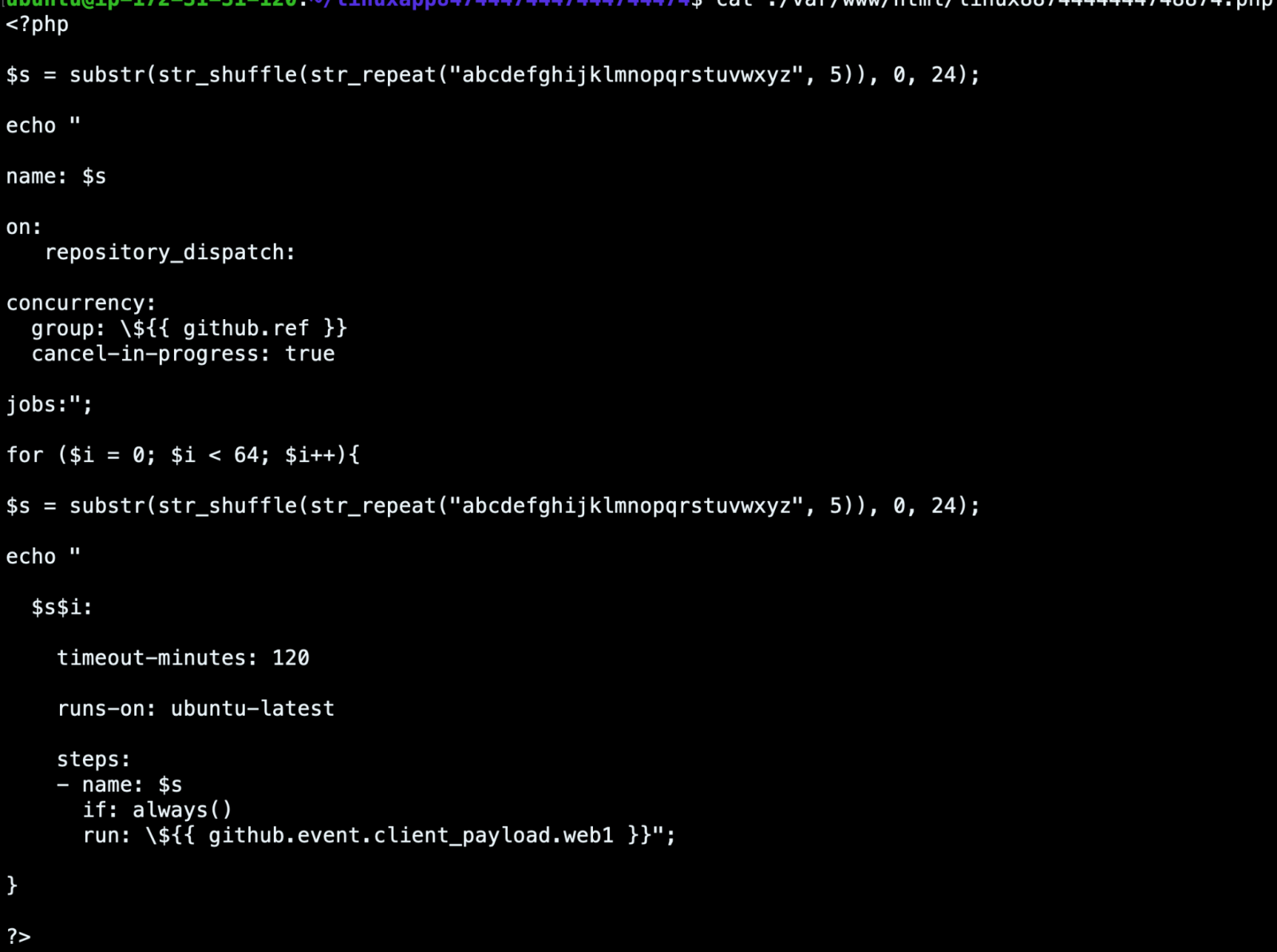

Sysdig による新しいレポートで、研究者は、操作の中心はコマンド アンド コントロール サーバー (C2) および Stratum サーバーとして機能する linuxapp コンテナー (「linuxapp84744474447444744474」) であり、すべてのアクティブなマイニング エージェントを調整し、それらを脅威に誘導すると説明しています。アクターのマイニング プール。

シェル スクリプト (‘userlinux8888’) を使用して、GitHub アカウントの作成を自動化し、リポジトリを作成し、GitHub アクションを使用してワークフローを複製します。すべての GitHub アクションは、名前にランダムな文字列を使用して難読化されています。

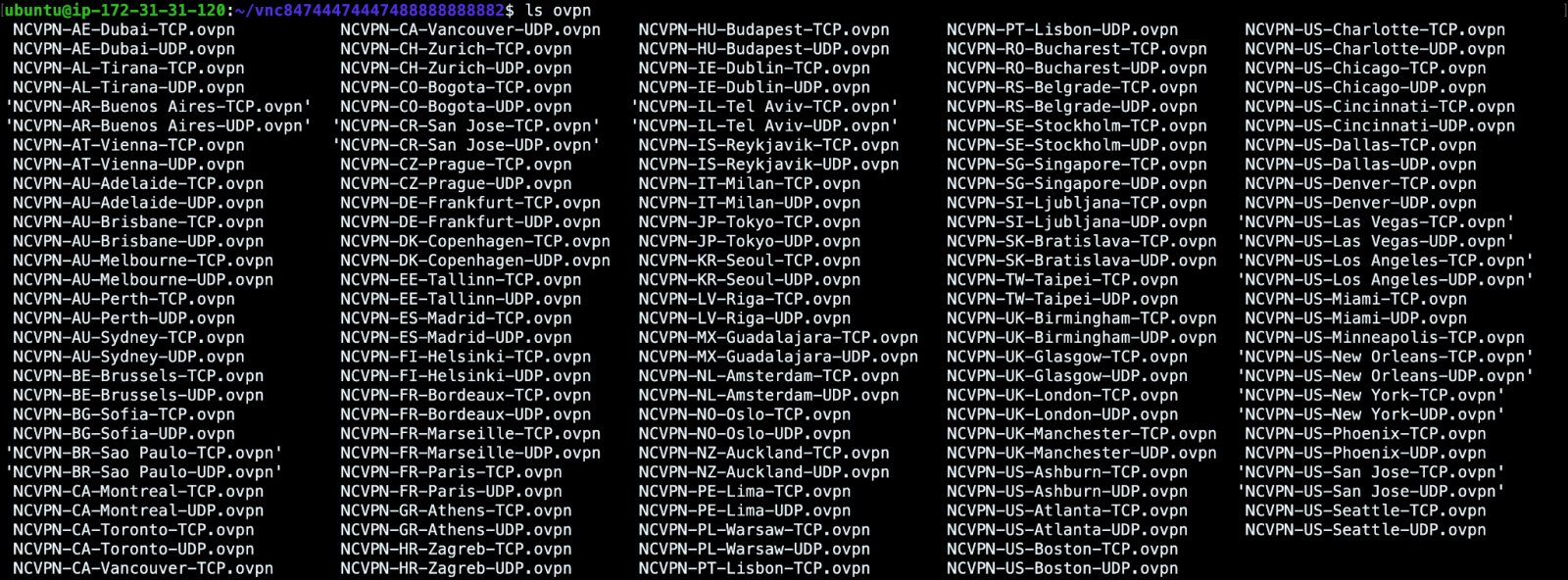

Purpleurchin は、OpenVPN と Namecheap VPN を使用して、各アカウントを異なる IP アドレスで登録し、GitHub のボット アクティビティ検出を回避します。

GitHub アクションは、実行するスクリプトの事前設定された引数、接続するプロキシ IP とポート、Stratum ID 名、使用する最大メモリと CPU 量を使用して、実行ごとに Docker イメージの 30 を超えるインスタンスを起動します。

最終的に、別のスクリプト (「linuxwebapp88」) が Stratum サーバーの構成を検証し、GitHub リポジトリに含まれる Docker コマンドを受け取り、マイナー コンテナーを開始します。

.png)

マイナーは、サーバーの CPU パワーのごく一部を使用して、Tidecoin、Onyx、Surgarchain、Sprint、Yenten、Arionum、MintMe、Bitweb などのさまざまな暗号通貨を密かに採掘します。

マイニング プロセスでは、ネットワーク スキャナーがマイニング プールへのアウトバウンド接続を検出する機能を妨げるカスタム Stratum マイニング プロトコル リレーが使用されます。

このリレーは攻撃者の仮想通貨ウォレットのアドレスも隠しているため、Purpleurchin の利益は Sysdig のアナリストにとって未解決の問題のままです。

利益と損害

攻撃者が採掘するために選択した暗号通貨はわずかな利益しか得られないため、Sysdig は、この操作が初期の実験段階にあるか、51% のネットワーク制御過半数を作成してブロックチェーンを制御しようとしていると推測しています。

最初のシナリオが当てはまる場合、攻撃者はすぐにモネロやビットコインなどのより収益性の高いコインに切り替える可能性があります。

どちらの場合も、Purpleurchin の目標は金銭的利益以外にはありませんが、進行中のフリージャック操作はまだそれを達成するための直接的なチャネルではない可能性があります。

ただし、GitHub の損害は依然として大きく、測定可能であり、Sysdig のアナリストはアカウントあたり月額 15 ドルと見積もっています。 Heroku と Buddy の場合、コストはアカウントあたり月額 7 ~ 10 ドルです。

これらの計算に基づくと、攻撃者がフリージャックで 1 つの Monero (XMR) をマイニングすると、サービス プロバイダーは 100,000 ドル以上の費用がかかります。

これは、通常のクリプトジャッキング操作による損害の約 10 倍であり、 Monero あたり約 11,000 ドルと推定されます。

Comments