攻撃者は、AuKill と呼ばれる新しいハッキング ツールを使用して、標的のシステムでエンドポイント検出 & 応答 (EDR) ソフトウェアを無効にしてから、Bring Your Own Vulnerable Driver (BYOVD) 攻撃でバックドアとランサムウェアを展開します。

このような攻撃では、悪意のある攻撃者は、有効な証明書で署名され、被害者のデバイスでカーネル権限で実行できる正規のドライバーを投下して、セキュリティ ソリューションを無効にし、システムを乗っ取ります。

この手法は、 国家が支援するハッキング グループから金銭目的のランサムウェア ギャングまで、さまざまな攻撃者の間で人気があります。

Sophos X-Ops セキュリティ研究者によって最初に発見された AuKill マルウェアは、Microsoft の Process Explorer v16.32 で使用されるドライバの隣に脆弱な Windows ドライバ (procexp.sys) をドロップします。これは、アクティブな Windows プロセスに関する情報を収集するのに役立つ、非常に人気のある正当なユーティリティです。

特権をエスカレートするために、最初に SYSTEM 特権で既に実行されているかどうかを確認し、そうでない場合は、TrustedInstaller Windows Modules Installer サービスを偽装して SYSTEM にエスカレートします。

セキュリティ ソフトウェアを無効にするために、AuKill は複数のスレッドを開始し、セキュリティ プロセスとサービスを継続的に調査して無効にします (また、それらが再起動されないようにすることで、無効な状態を維持します)。

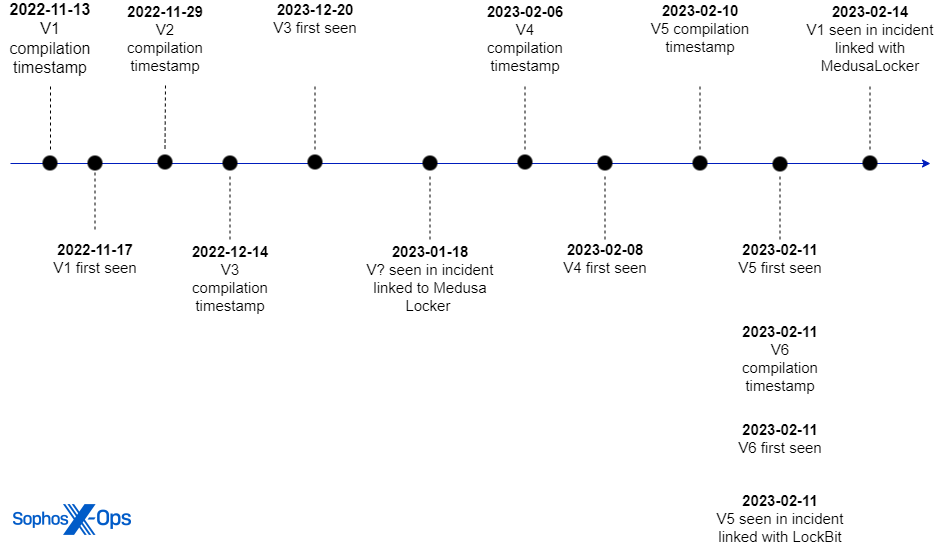

これまでのところ、AuKill の複数のバージョンが実際に確認されており、その中には、年初から Medusa Locker と LockBit ランサムウェアの感染につながった、少なくとも 3 つの別々のインシデントで展開されたものもあります。

Sophos X-Ops は、「このツールは、2023 年初頭以降、少なくとも 3 件のランサムウェア インシデントで、標的の保護を妨害し、ランサムウェアを展開するために使用されました」 と述べています。

「1 月と 2 月には、攻撃者はツールを使用した後に Medusa Locker ランサムウェアを展開しました。2 月には、攻撃者は Lockbit ランサムウェアを展開する直前に AuKill を使用しました。」

AuKill はBackstabと呼ばれるオープンソース ツールに似ており、これも Process Explorer ドライバーを使用して、侵害されたデバイスで実行されているセキュリティ ソリューションを無効にします。

Backstab は、サイバー犯罪グループの最新のマルウェア バージョンである LockBit 3.0 または LockBit Black の分析中に、Sophos X-Ops によって観察された少なくとも 1 つの攻撃で、LockBit ギャングによって以前に展開されました。

「オープンソース ツールの Backstab と AuKill の間に複数の類似点があることを発見しました」と研究者は述べています。

「これらの類似点には、類似した特徴的なデバッグ文字列や、ドライバーと対話するためのほぼ同一のコード フロー ロジックが含まれます。」

最も古い AuKill サンプルのコンパイル タイムスタンプは 2022 年 11 月ですが、最新のものは 2 月中旬にコンパイルされ、LockBit ランサムウェア グループに関連する攻撃の一部としても使用されました。

Comments