「GoTrim」という名前の新しい Go ベースのボットネット マルウェアは、Web をスキャンして自己ホスト型の WordPress Web サイトを探し、管理者のパスワードをブルート フォース攻撃してサイトを制御しようとします。

この侵害は、マルウェアの展開、クレジット カードを盗むスクリプトの挿入、フィッシング ページのホスティング、およびその他の攻撃シナリオにつながる可能性があり、侵害されたサイトの人気度によっては数百万人に影響を与える可能性があります。

ボットネットはアンダーグラウンドのサイバー犯罪で悪名高いものですが、 フォーティネットは、このマルウェアを分析した最初のサイバーセキュリティ企業となり、このマルウェアはまだ進行中ですが、すでに強力な機能を備えていると報告しています。

GoTrim ボットネットは WordPress サイトを標的にします

Fortinet が発見した GoTrim マルウェア キャンペーンは 2022 年 9 月に始まり、現在も進行中です。

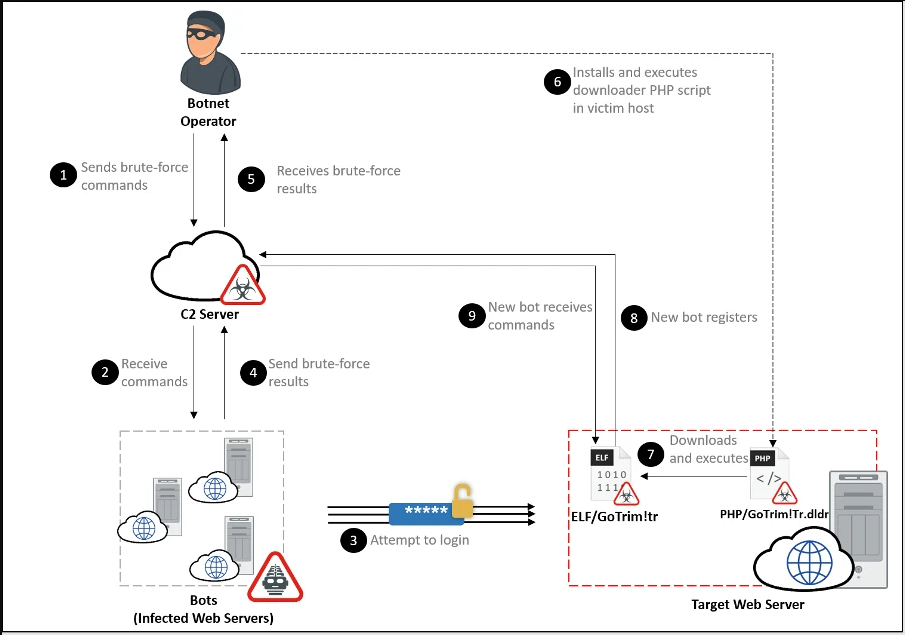

マルウェアのオペレーターは、ターゲット Web サイトの長いリストと一連の資格情報をボットネット ネットワークに送ります。その後、マルウェアは各サイトに接続し、入力された資格情報を使用して管理者アカウントのブルート フォース攻撃を試みます。

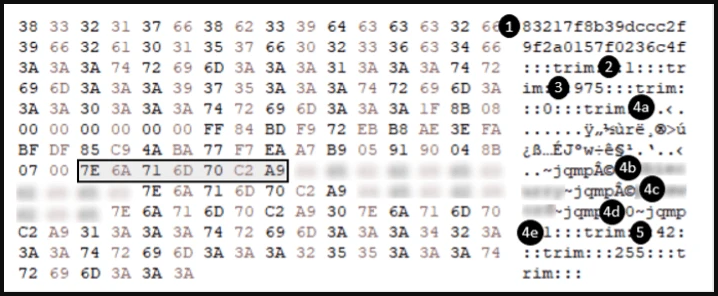

成功すると、GoTrim は侵害されたサイトにログインし、新しく生成された MD5 ハッシュの形式でボット ID を含めて、コマンド アンド コントロール サーバー (C2) に新しい感染を報告します。

次に、マルウェアは PHP スクリプトを使用して、ハードコードされた URL から GoTrim ボット クライアントをフェッチし、感染したシステムからスクリプトとブルート フォース コンポーネントの両方を削除します。

ボットネットは、「クライアント」と「サーバー」の 2 つのモードで動作します。

クライアント モードでは、マルウェアはボットネットの C2 への接続を開始しますが、サーバー モードでは、HTTP サーバーを起動し、C2 からの着信要求を待ちます。

侵害されたエンドポイントがインターネットに直接接続されている場合、GoTrim はデフォルトでサーバー モードになります。

GoTrim は数分ごとにビーコン リクエストを C2 に送信し、100 回の再試行後に応答を受信できない場合は終了します。

C2 は暗号化されたコマンドを GoTrim ボットに送信できます。これにより、以下がサポートされます。

- 提供された資格情報を WordPress ドメインに対して検証する

- 提供された資格情報を Joomla! に対して検証します。ドメイン (未実装)

- 提供された資格情報を OpenCart ドメインに対して検証する

- 提供された資格情報を Data Life Engine ドメインに対して検証する (未実装)

- ドメイン上の WordPress、Joomla!、OpenCart、または Data Life Engine CMS のインストールを検出します

- マルウェアを終了する

検出の回避

WordPress セキュリティ チームによる検出を回避するために、GoTrim は WordPress.com でホストされているサイトをターゲットにせず、自己ホスト型のサイトのみをターゲットにします。

これは、「wordpress.com」の「Referer」HTTP ヘッダーをチェックすることによって行われ、検出された場合はサイトのターゲティングを停止します。

「wordpress.com などの管理された WordPress ホスティング プロバイダーは通常、ブルート フォース攻撃の試みを監視、検出、ブロックするためのセキュリティ対策を実装しているため、自己ホスト型の WordPress Web サイトよりも成功する可能性は、発見されるリスクに見合うものではありません」と説明します。研究者。

さらに、GoTrim は 64 ビット Windows リクエストで正規の Firefox を模倣して、アンチボット保護をバイパスします。

最後に、標的の WordPress サイトがボットを阻止するために CAPTCHA プラグインを使用している場合、マルウェアはそれを検出し、対応するソルバーをロードします。現在、7 つの一般的なプラグインをサポートしています。

Fortinet はまた、GoTrim ボットネットは「1gb.ru」でホストされているサイトを回避していると述べていますが、その正確な理由は特定できませんでした。

GoTrim の脅威を軽減するために、WordPress サイトの所有者は、総当たり攻撃や2FA プラグインの使用が困難な強力な管理者アカウント パスワードを使用する必要があります。

最後に、WordPress 管理者は、ベース CMS ソフトウェアとサイト上のすべてのアクティブなプラグインを利用可能な最新バージョンにアップグレードする必要があります。これにより、ハッカーが最初の侵害に利用できる既知の脆弱性に対処できます。

Comments