セキュリティ リサーチャーは、VMware Workspace One Access の重大な脆弱性を利用して、パスワードで保護されたアーカイブ内のファイルをロックする RAR1Ransom ツールなど、さまざまなマルウェアを配信する悪意のある攻撃が行われていることを発表しました。

攻撃で利用された問題は CVE-2022-22954 で、サーバー側のテンプレート インジェクションによって引き起こされるリモート コード実行の脆弱性です。

サイバーセキュリティ企業 Fortinet の研究者は、最新の攻撃で、攻撃者が分散型サービス拒否 (DDoS) 攻撃のために Mira ボットネット、暗号通貨マイナー GuardMiner、および RAR1Ransom ツールを展開していることに気付きました。

VMware は、4 月 6 日にこの脆弱性が公開されたときにセキュリティ アップデートをリリースしました。概念実証 (PoC) エクスプロイトが公開されると、製品はすぐに攻撃者の標的になりました。

開示から 2 週間以内にAPT35 (別名 Rocket Kitten) による CVE-2022-22954 の悪用が脆弱なサーバーのバックドアに対して活発に行われていることを報告しました。

5 月には、AT&T Alien Labs からのレポートで、 EnemyBotの標的となるバグのリストにこの欠陥が追加されていることが警告されました。

新しい攻撃

8 月以降、 フォーティネットは攻撃の変化を確認し、標的を絞ったデータ窃取の試みから、クリプトマイナー、ファイルロッカー、Mirai の亜種からの DDoS 参加へと変化しました。

興味深いケースの 1 つは、Linux および Windows システムを対象とする Bash および PowerShell スクリプトのペアです。スクリプトは、侵害されたマシンで起動するファイルのリストを読み取ります。

PowerShell スクリプト (「init.ps1」) は、Cloudflare IPFS ゲートウェイから次のファイルをダウンロードします。

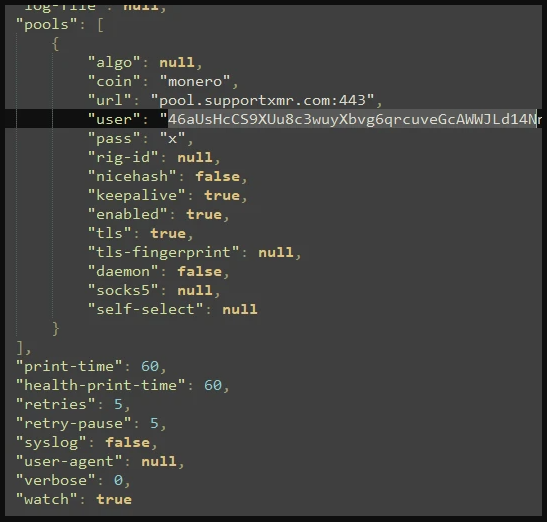

- phpupdate.exe: Xmrig Monero マイニング ソフトウェア

- config.json: マイニング プールの構成ファイル

- networkmanager.exe: 感染のスキャンと拡散に使用される実行可能ファイル

- phpguard.exe: ガーディアン Xmrig マイナーが実行し続けるために使用される実行可能ファイル

- clean.bat: 侵害されたホスト上の他のクリプトマイナーを削除するためのスクリプト ファイル

- encrypt.exe: RAR1 ランサムウェア

Cloudflare リソースが何らかの理由で利用できない場合、マルウェアは「crustwebsites[.]net」のバックアップ リンクを使用します。

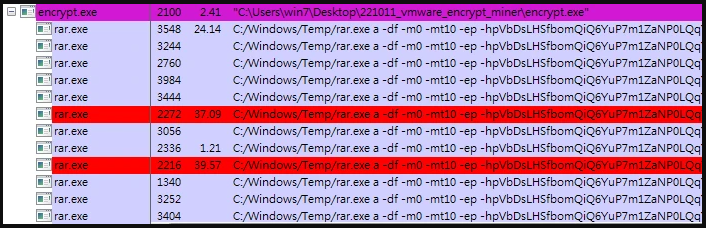

RAR1身代金攻撃

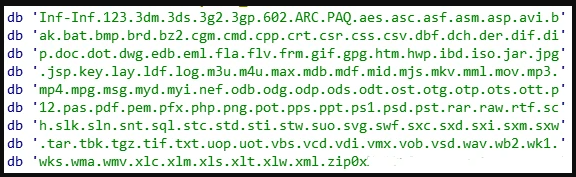

RAR1Ransom は、WinRAR を悪用して被害者のファイルを圧縮し、パスワードでロックする単純なランサムウェア ツールです。

RAR1Ransom は、ほとんどのランサムウェアと同様に、特定のファイル タイプのリストに対してこれを実行し、最終的に「rar1」拡張子を追加します。

最終的に、マルウェアは提供されたウォレット アドレスに 2 XMR の支払いを要求する身代金メモを投下します。これは、現在では約 140 ドルに相当します。

.png)

暗号化は行われませんが、有効なパスワードがないとファイルを利用できません。

ローカルマイニングと拡散

Fortinet によると、攻撃者は身代金メモにある同じ Monero アドレスを使用して、侵害された Windows または Linux ホストで GuardMiner を使用して暗号通貨をマイニングします。

Fortinet は 2020 年に GuardMiner について最初に報告し、初期アクセスの脆弱性を悪用し、PowerShell コマンドを実行し、スケジュールされたタスクと新しいアカウントを追加して持続性を確立できる本格的なトロイの木馬であると説明しました。

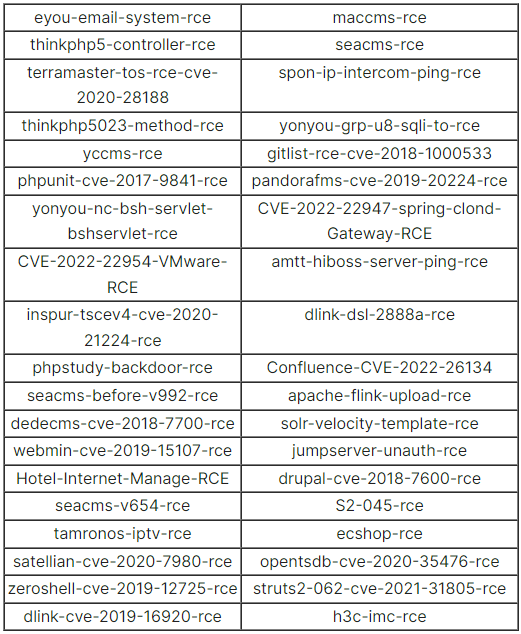

最近の攻撃で使用された亜種では、セキュリティ テスト用の GitHub リポジトリからエクスプロイトを取得して使用することで、「networkmanager.exe」モジュールを介して GuardMiner が他のホストに拡散する可能性があります。

VMware は数か月前に CVE-2022-22954 の修正プログラムをリリースしましたが、Fortinet のレポートは、多くのシステムが脆弱なままであることを示しています。

RAR1Ransom を含めることで企業がデータ損失のリスクにさらされる一方で、危険性は現在、限定的な標的型攻撃から、マルウェア セット全体を使用した大規模な感染に移行しています。

Comments