親ロシア派グループは、「DDOSIA」と呼ばれるクラウドソーシング プロジェクトを作成しました。これは、西側のエンティティに対する分散型サービス妨害 (DDOS) 攻撃を開始するボランティアに報酬を支払うものです。

通常、DDoS 攻撃はターゲットにセキュリティ上の影響を与えませんが、サービスの停止を引き起こすことで多くの損害を引き起こす可能性があります。ターゲットによっては、影響は金銭的損失を超えて拡大する可能性があります。

DDoS 攻撃は組織化しやすく、実行も簡単で、なおかつ攻撃力が高いため、ロシアとウクライナの戦争の両側で、ハクティビストの事実上の武器となっています。

金銭的インセンティブの導入は新しい戦略である、とサイバーセキュリティ企業ラドウェアの研究者はブリーピングコンピューターと共有したレポートで述べています。

ハクティビストの DDoS 攻撃では、ボランティアは金銭的な報酬を得られません。原因に参加することは、通常、彼らの目的です。金銭的なインセンティブが加わることで、DDOSIA は、必ずしも目的を支持しない攻撃者を引き付けます。

DDOSIA オペレーター

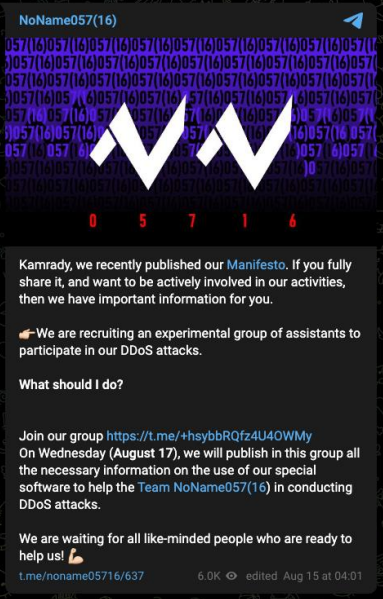

プロジェクト DDOSIA は、2022 年 3 月に出現した「NoName057(16)」という名前のグループによって 8 月中旬に開始されました。このグループは、9 月初旬にサイバーセキュリティ会社アバストからのレポートで最初に公開されました。

アバストは、2020 年に発見されたリモート アクセス トロイの木馬 (RAT) である「Bobik」によってダウンロードされた DDoS モジュールの存在を強調し、RedLine 情報スティーラーによって投下されていました。

6 月から 9 月までの 3 か月にわたる監視の結果、アバストは、NoName057(16) が DDoS 攻撃を行うウクライナの組織に関与していたが、成功した攻撃は 40% にすぎないと結論付けました。

DDOSIA は Telegram で開始され、オペレーターは、将来のボランティアへの指示を含むGitHub ページへのリンクを共有しました。現在、このチャンネルのメンバーは 13,000 人を超えています。

その存在を通じて、DDOSIA は親ロシア派のギャング、KillNet によって設定された標的に沿っており、米国の大規模空港に対する最近の DDoS 攻撃の波に貢献しました。

DDoS パワーの対価を得る

DDOSIA のボランティアは、各ユーザーの一意の ID を含むマルウェア (「dosia.exe」) を含む ZIP アーカイブを受け取るために、Telegram を通じて登録する必要があります。

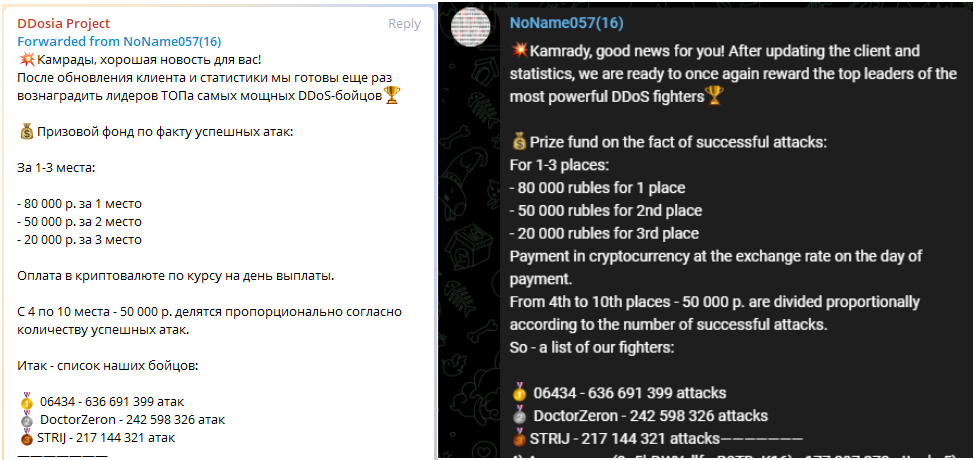

メンバーは、この ID を暗号通貨ウォレットにリンクし、DDoS 攻撃に参加することでお金を受け取ることができます。支払いは、彼らが提供する火力に比例します。

各攻撃波の上位の貢献者には 80,000 ルーブル ($1,250)、2 位の攻撃者には 50,000 ルーブル ($800)、3 位の貢献者には 20,000 ルーブル ($300) が補償されます。

米国の空港に対する攻撃で、DDOSIA は上位 10 人の貢献者に支払いを分配し、貢献者への報酬を増やすと発表しました。

現在、DDOSIA には約 400 人のメンバーがおり、半非公開の招待制グループのままであり、定期的にウクライナの 60 の軍事および教育組織のリストを標的にしています。

金銭的報酬は魅力的なインセンティブであり、NoName057(16) は大量のボランティアを引き付けるだけでなく、他の DDoS グループの傾向を設定することもできます。

Comments