新しいレポートによると、米国の州政府および地方政府の職員が使用する Android ベースの携帯電話のほぼ半数が古いバージョンのオペレーティング システムを実行しており、攻撃に利用できる何百もの脆弱性にさらされています。

これらの統計は、2021 年から 2022 年下半期までの 2 億台のデバイスと 1 億 7,500 万台のアプリケーションの分析に基づいた、サイバーセキュリティ会社 Lookout のレポートに基づいています。

レポートはさらに、公務員に対するフィッシング攻撃の試み、管理されていないモバイル デバイスへの依存、ミッション クリティカルなネットワークにおける責任問題など、すべての脅威指標の上昇について警告しています。

古いモバイル OS

モバイル オペレーティング システムの古いバージョンでは、攻撃者が脆弱性を悪用して、標的への侵入、デバイス上でのコードの実行、スパイウェアの植え付け、資格情報の盗み取りなどに使用できます。

たとえば先週、Apple は iOS 16.1 をリリースし、ハッカーが iPhone ユーザーに対して使用して、カーネル権限で任意のコードを実行するために積極的に悪用されているゼロデイ メモリ破損の欠陥を修正しました。

Lookout の報告によると、iOS 15 がユーザーに提供されてから 10 か月後、連邦政府職員の 5%、州および地方政府のデバイスの 30% が古いバージョンのオペレーティング システムを実行していました。

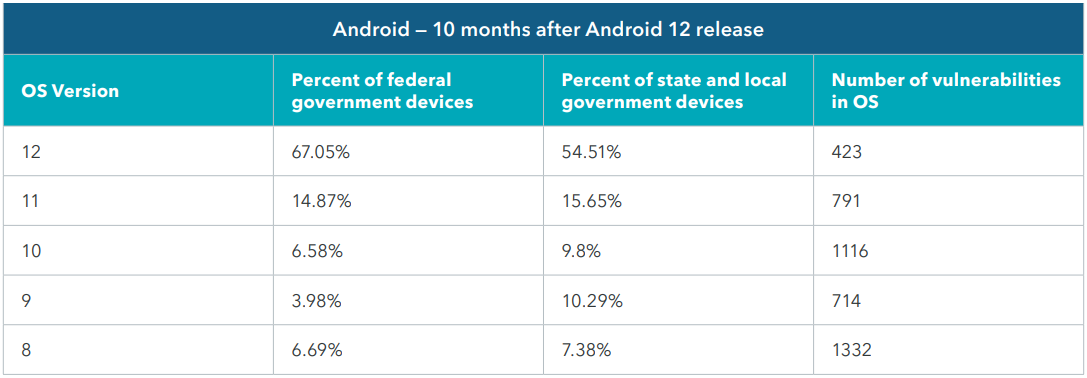

Android の状況はさらに悪化しており、バージョン 12 のリリースから 10 か月経っても、連邦政府のデバイスの約 30%、州および地方政府のデバイスの約 50% がまだ最新バージョンにアップグレードする必要があり、バグに対して脆弱なままでした。攻撃に悪用される。

なお、Android 13 はオペレーティング システムの最新バージョンですが、このデータが収集された 2022 年前半以降にリリースされました。

特に、連邦政府の 10.7% と州および地方政府のデバイスの 17.7% が Android 8 と 9 を実行しており、それぞれ 2021 年 11 月と 2022 年 3 月にサポートが終了しました。

これら 2 つの OS バージョンには、Google が修正しない 2,000 を超える既知の脆弱性が含まれており、リストは毎月長くなります。

モバイル攻撃の増加

Lookout によると、モバイル ユーザーに対する最も一般的な攻撃はマルウェア配信であり、約 75% を占めており、残りのほとんどは資格情報の収集によるものです。

コモディティ マルウェアは通常、偽のアプリを使用して Android モバイル デバイスに感染しますが、高度なスパイウェア開発者は、ジャーナリスト、政治家、活動家に対する標的型攻撃でゼロデイ脆弱性を利用することが知られています。

アナリストによると、前年比の統計を比較すると、マルウェアの配布は徐々に減少しており、資格情報の盗難攻撃が増加しています。

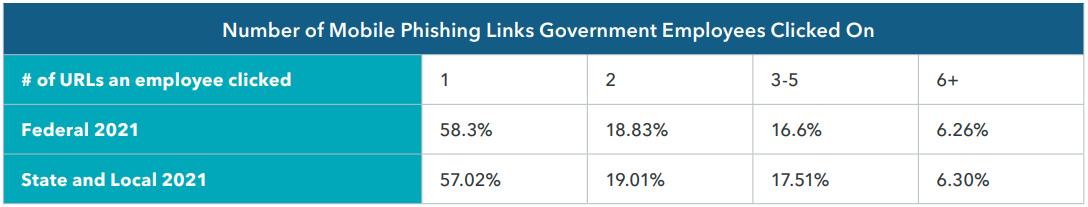

2022 年には、Lookout によって監視された 11 人の公務員のうち 1 人がフィッシング攻撃の標的となり、管理対象デバイスと管理対象外デバイスの両方がほぼ同じ標的率でした。

悪意のあるリンクをクリックし、エラーについて警告を受けた人のうち、57% は間違いを繰り返さず、19% は再度クリックし、24% は 3 回以上クリックしました。

デバイスの保護を支援するために、米国のサイバーセキュリティ & インフラストラクチャ庁 (CISA) は、攻撃で積極的に悪用されている脆弱性のリストと、連邦機関がそれらにパッチを適用しなければならない期限を含む「 既知の悪用された脆弱性カタログ」を作成しました。

ただし、CISA は州政府、地方政府、および部族政府に同じガイドラインに従うよう助言していますが、この指令の下ではそうする必要はありません。

さらに、このレポートは米国中間選挙のわずか数日前に発表され、Trellix と FBI は、選挙関係者と選挙当局者がマルウェアをインストールしたり資格情報を盗んだりするフィッシング キャンペーンの標的になっていると報告しています。

Comments