news

news 暗号通貨とブロックチェーン ネットワーク: 新しいセキュリティ パラダイムに直面する

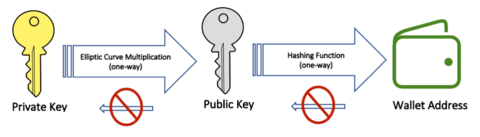

1月22日、FireEyeは世界経済フォーラムの期間中、暗号通貨とブロックチェーン技術に焦点を当てたパネルに参加しました。パネルは、FireEye がパートナーの Marsh & McLennan (グローバル プロフェッショナル サービス...

news

news  news

news  news

news  news

news  news

news  news

news  news

news  news

news  news

news  news

news