QBot マルウェアを配布するフィッシング メールは、Windows 10 コントロール パネルの DLL ハイジャックの欠陥を使用してコンピューターに感染し、セキュリティ ソフトウェアによる検出を回避しようとしている可能性があります。

DLL ハイジャックは、ダイナミック リンク ライブラリ (DLL) が Windows に読み込まれる方法を利用する一般的な攻撃方法です。

Windows 実行可能ファイルが起動されると、Windows 検索パスで DLL の依存関係が検索されます。ただし、攻撃者がプログラムに必要な DLL の 1 つと同じ名前を使用して悪意のある DLL を作成し、それを実行可能ファイルと同じフォルダーに格納すると、プログラムは代わりにその悪意のある DLL を読み込み、コンピューターに感染します。

Qakbot としても知られる QBot は、バンキング型トロイの木馬として始まり、フル機能のマルウェア ドロッパーに進化した Windows マルウェアです。 Black Basta 、 Egregor 、 Prolockなどのランサムウェア ギャングも、このマルウェアを使用して企業ネットワークへの初期アクセスを取得します。

7 月、セキュリティ研究者の ProxyLife は、攻撃者がWindows 7 Calculator の DLL ハイジャックの脆弱性を悪用して QBot マルウェアをインストールしていることを発見しました。

今週、ProxyLife は、攻撃者が Windows 10 コントロール パネルの実行可能ファイルである control.exe の DLL ハイジャックの欠陥を使用するように切り替えたことを伝えました。

#Qakbot – obama221 – html > .zip > .iso > .lnk > control.exe > .dll > .dll

T1574 – DLL 検索順序ハイジャック

cmd.exe /c RNP_81517403_14112022.lnk

cmd.exe /c コントロール.exe

regsvr32 /s edputil.dll

regsvr32.exe msoffice32.dll

IOCのhttps://t.co/yoBcfHcqUF pic.twitter.com/J87T38zpnX

— proxylife (@pr0xylife) 2022年11月14日

Windows コントロール パネルの悪用

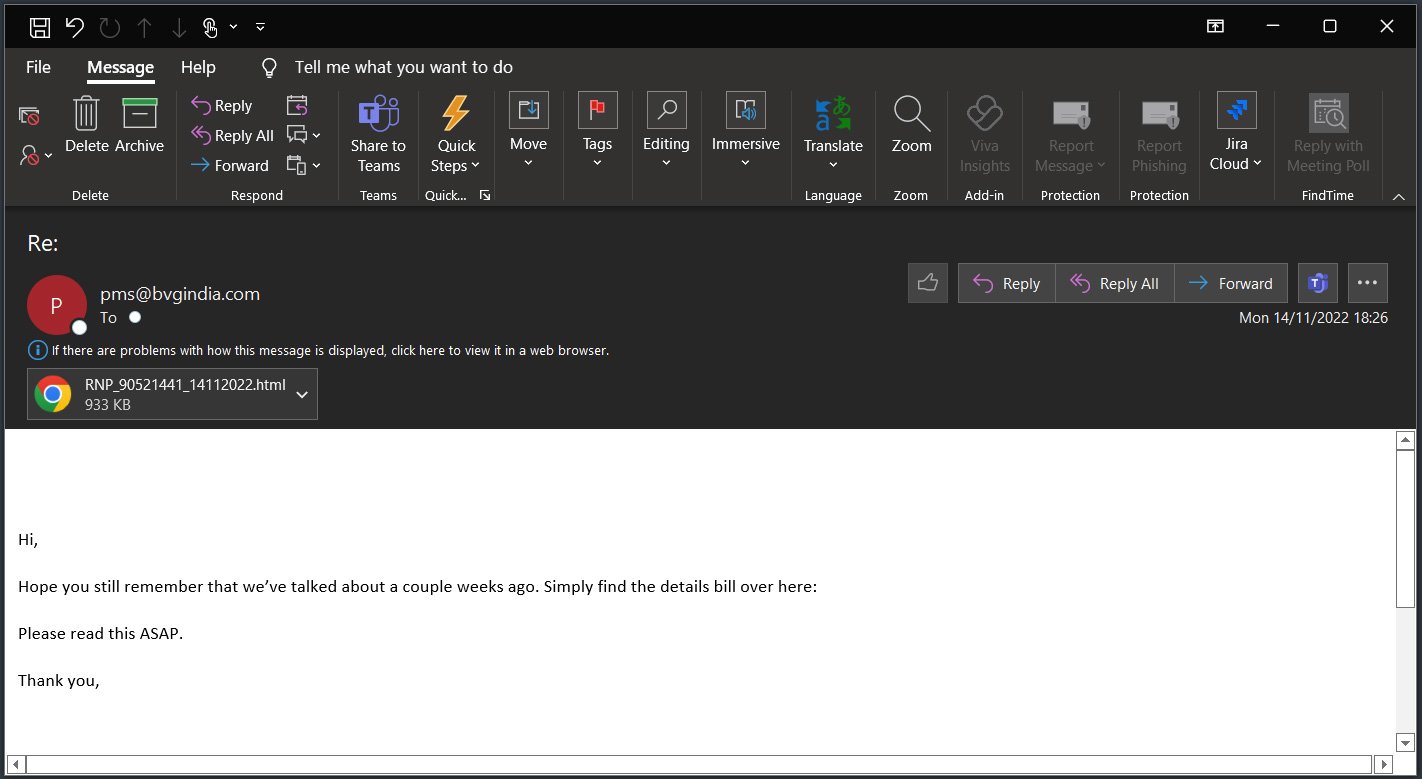

ProxyLife が確認したフィッシング キャンペーンでは、脅威アクターは、盗んだリプライ チェーン メールを使用して、パスワードで保護された ZIP アーカイブと ISO ファイルをダウンロードする HTML ファイルの添付ファイルを配布します。

ソース:

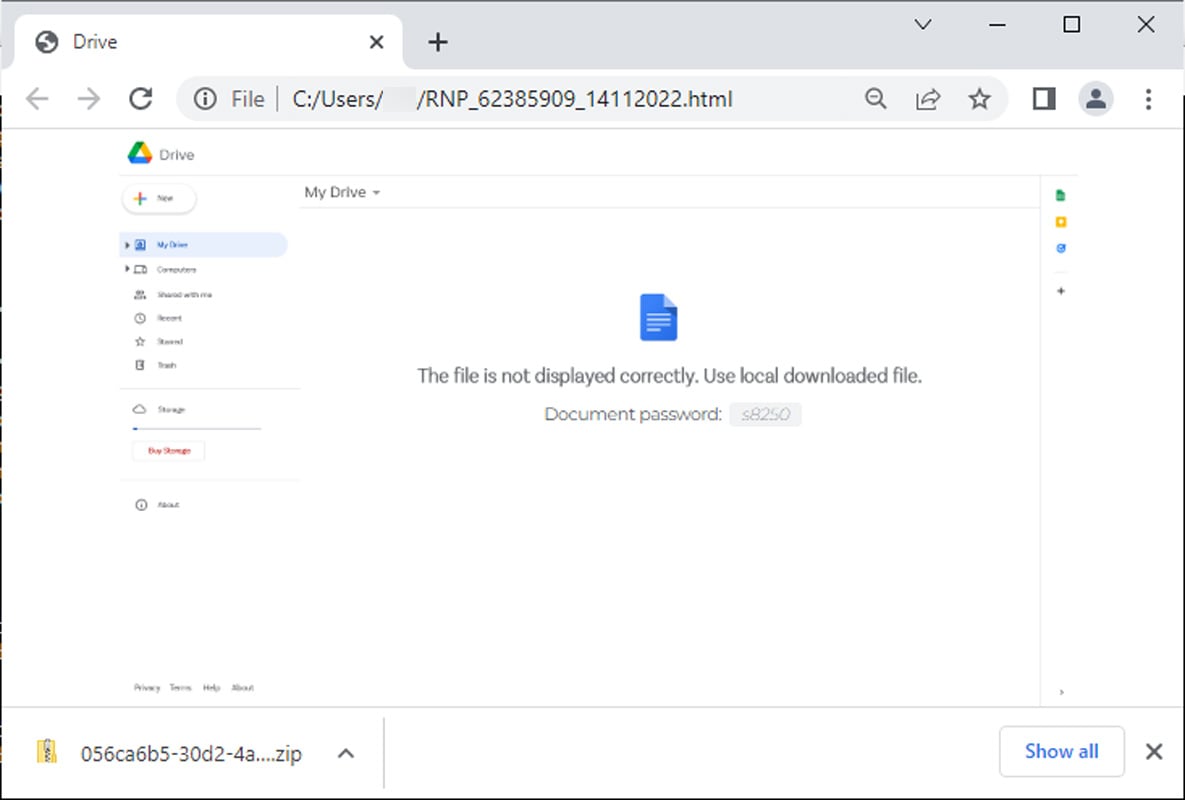

以下に示すように、「RNP_[番号]_[番号].html」のような名前の HTML ファイルには、Google ドライブを装った画像と、自動的にダウンロードされる ZIP アーカイブのパスワードが表示されます。

この ZIP アーカイブには ISO ディスク イメージが含まれており、ダブルクリックすると、Windows 10 以降の新しいドライブ文字で自動的に開きます。

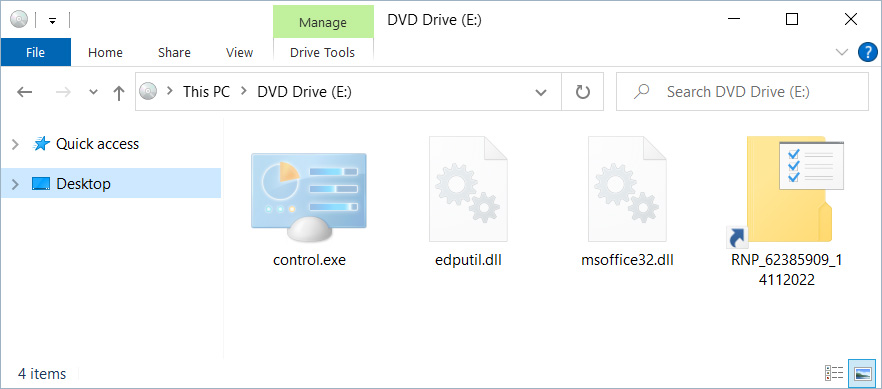

この ISO ファイルには、Windows ショートカット (.LNK) ファイル、 「control.exe」 (Windows 10 コントロール パネル) 実行可能ファイル、 edputil.dll (DLL ハイジャックに使用) および msoffice32.dll ( QBot マルウェア) という名前の 2 つの DLL ファイルが含まれています。

ISO に含まれる Windows ショートカット (.LNK) は、フォルダのように見せようとするアイコンを使用しています。

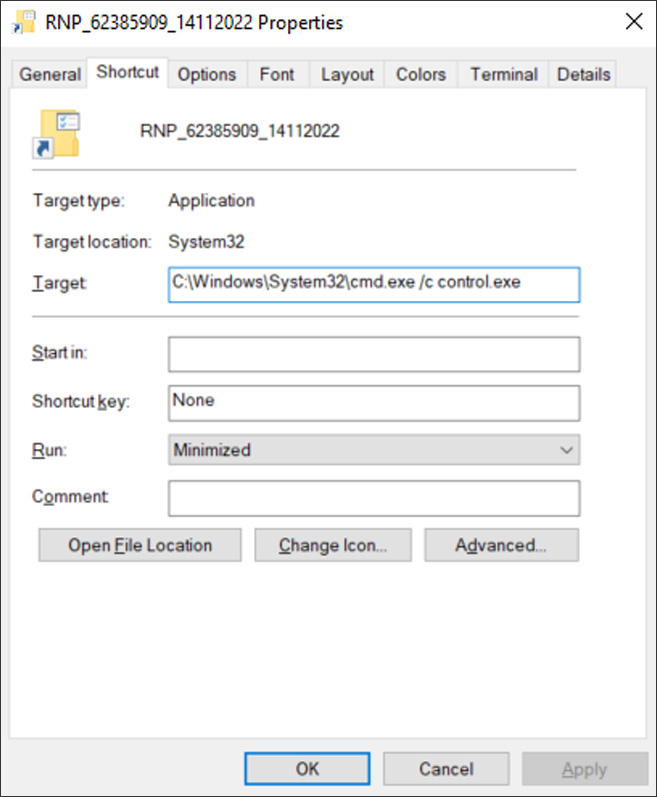

ただし、ユーザーがこの偽のフォルダーを開こうとすると、ショートカットは、以下に示すように、ISO ファイルに保存されている Windows 10 コントロール パネルの実行可能ファイル、control.exe を起動します。

control.exe が起動されると、C:WindowsSystem32 フォルダにある正当な edputil.dll DLL を自動的にロードしようとします。ただし、特定のフォルダー内の DLL をチェックせず、control.exe 実行可能ファイルと同じフォルダーに配置されている場合、同じ名前の DLL をロードします。

攻撃者は悪意のある edputil.dll DLL を control.exe と同じフォルダーにバンドルしているため、その悪意のある DLL が代わりに読み込まれます。

読み込まれると、悪意のある edputil.dll DLL は、regsvr32.exe msoffice32.dll コマンドを使用して、デバイスを QBot マルウェア ( msoffice32.dll ) に感染させます。

Windows 10 コントロール パネルなどの信頼できるプログラムを介して QBot をインストールすると、セキュリティ ソフトウェアはマルウェアに悪意のあるフラグを付けず、検出を回避できます。

QBot はバックグラウンドで静かに実行され、フィッシング攻撃に使用するために電子メールを盗み、 Brute RatelやCobalt Strikeなどの追加のペイロードをダウンロードします。

Brute Ratel と Cobalt Strike は、攻撃者が企業ネットワークへのリモート アクセスを取得するために使用するエクスプロイト後のツールキットです。

このリモート アクセスは、通常、企業データの盗難やランサムウェア攻撃につながります。

Comments