QBot マルウェアの活動は、Windows 10 ワードパッド プログラムの DLL ハイジャックの欠陥を悪用し、正規のプログラムを使用してセキュリティ ソフトウェアによる検出を回避し、コンピュータに感染し始めました。

DLL は、複数のプログラムで同時に使用できる関数を含むライブラリ ファイルです。アプリケーションが起動されると、必要な DLL をロードしようとします。

これは、特定の Windows フォルダーで DLL を検索し、見つかった場合にはそれをロードすることによって行われます。ただし、Windows アプリケーションは、実行可能ファイルと同じフォルダー内の DLL を優先し、他のすべてよりも先にロードします。

DLL ハイジャックとは、脅威アクターが正規の DLL と同じ名前の悪意のある DLL を作成し、それを初期の Windows 検索パス (通常は実行可能ファイルと同じフォルダー) に配置することです。その実行可能ファイルが起動されると、正規の DLL ではなくマルウェア DLL がロードされ、その中で悪意のあるコマンドが実行されます。

QBot が WordPad DLL ハイジャックの欠陥を悪用

Qakbot としても知られる QBot は Windows マルウェアで、当初はバンキング トロイの木馬として始まりましたが、マルウェア ドロッパーに進化しました。 Black Basta 、 Egregor 、 Prolockなどのランサムウェア ギャングは、マルウェア活動と提携して企業ネットワークへの初期アクセスを取得し、恐喝攻撃を行っています。

セキュリティ研究者で Cryptolaemus メンバーのProxyLife氏は、 新たな QBot フィッシング キャンペーンがWindows 10 ワードパッドの実行可能ファイル write.exe にある DLL ハイジャックの脆弱性を悪用し始めたと述べました。

元のフィッシングメールは見ていませんが、ProxyLife は、ファイルをダウンロードするためのリンクが含まれていると報告しました。

ユーザーがリンクをクリックすると、リモート ホストからランダムな名前の ZIP アーカイブがダウンロードされます。

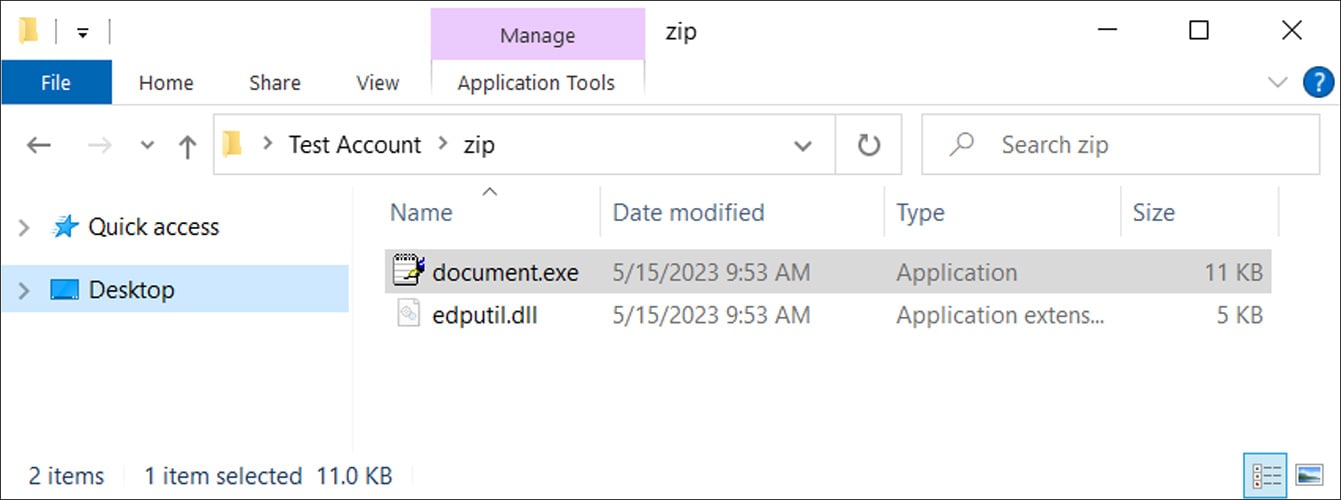

この ZIP ファイルには、 document.exe (Windows 10 ワードパッド実行可能ファイル) とedputil.dllという名前の DLL ファイル (DLL ハイジャックに使用) の 2 つのファイルが含まれています。

ソース:

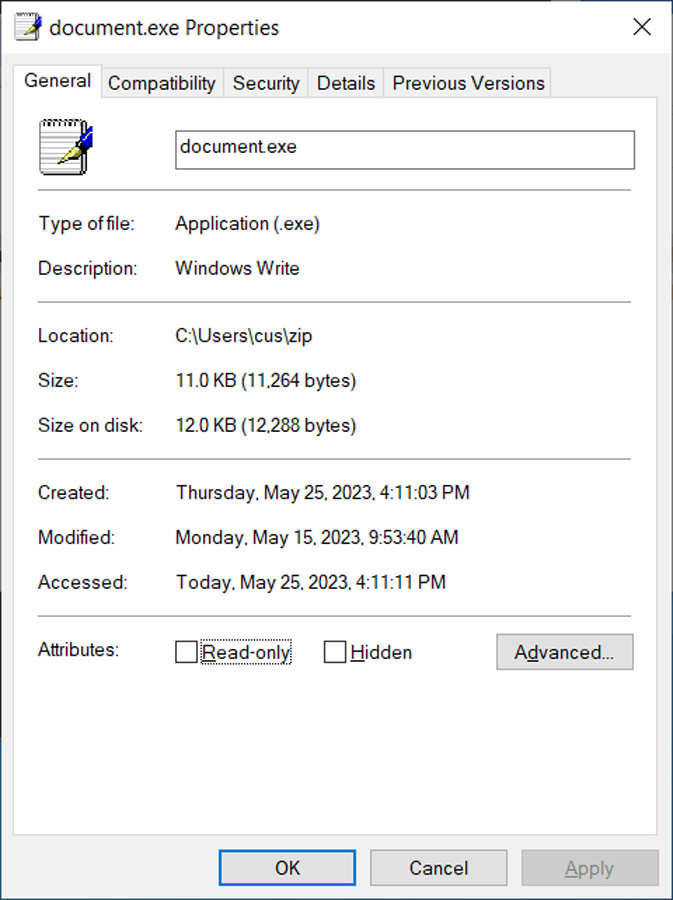

document.exe ファイルのプロパティからわかるように、これは、Windows 10 ワードパッド ドキュメント エディターの起動に使用される正規の Write.exe 実行可能ファイルの名前が変更されたコピーにすぎません。

ソース:

document.exe が起動されると、edputil.dll という正規の DLL ファイルのロードが自動的に試行されます。この DLL ファイルは通常、C:WindowsSystem32 フォルダにあります。

ただし、実行可能ファイルが edputil.dll をロードしようとすると、特定のフォルダ内に edputil.dll があるかどうかはチェックされず、document.exe 実行可能ファイルと同じフォルダ内にある同じ名前の DLL がロードされます。

これにより、脅威アクターは、悪意のあるバージョンの edputil.dll DLL を作成し、それを document.exe と同じフォルダーに保存して代わりに読み込まれるようにすることで、DLL ハイジャックを実行できるようになります。

DLL がロードされると、マルウェアは C:Windowssystem32curl.exe を使用して、リモート ホストから PNG ファイルとして偽装された DLL をダウンロードすると ProxyLife は述べています。

この PNG ファイル (実際には DLL) は、次のコマンドで rundll32.exe を使用して実行されます。

rundll32 c:userspublicdefault.png,printQBot はバックグラウンドで静かに実行され、さらなるフィッシング攻撃に使用するために電子メールを盗み、最終的には Cobalt Strike (攻撃者が感染デバイスへの初期アクセスを取得するために使用するエクスプロイト後のツールキット) などの他のペイロードをダウンロードします。

このデバイスはネットワーク全体に横方向に拡散するための足がかりとして使用され、一般に企業データの盗難やランサムウェア攻撃につながります。

Windows 10 ワードパッド (write.exe) などの信頼できるプログラムを通じて QBot をインストールすることで、攻撃者はセキュリティ ソフトウェアがマルウェアに悪意のあるフラグを立てないことを期待しています。

ただし、curl.exe を使用するということは、以前のオペレーティング システム バージョンには Curl プログラムが含まれていないため、この感染方法は Windows 10 以降でのみ機能することを意味します。

古いバージョンの Windows はサポート終了後に段階的に廃止されているため、ほとんどの場合、これは問題にはなりません。

現時点では、QBot の作戦はここ数週間で他の感染方法に移行しましたが、後のキャンペーンで以前の戦術に切り替えることは珍しいことではありません。

Comments