ジョージア工科大学、ミシガン大学、ルール大学ボーフム校の研究者チームは、ターゲットのブラウザに表示されているコンテンツからピクセルを取得し、ナビゲーション履歴を推測できる「ホットピクセル」と呼ばれる新しい攻撃を開発した。

この攻撃は、最新のシステム オン チップ (SoC) およびグラフィックス プロセッシング ユニット (GPU) でのデータ依存の計算時間を悪用し、それらを適用して、たとえ最新のバージョンであっても、Chrome および Safari でアクセスした Web ページから情報を密かに抽出します。チャネル対策が有効になりました。

研究者らは、最新のプロセッサーは消費電力要件と熱放散制限と高い実行速度とのバランスを取るのに苦労していることを発見しました。これにより、特定の指示や操作を示す明確な動作パターンが生まれます。

これらのパターンは、多くの場合ソフトウェアを介してアクセスできる内部センサーの測定を通じて簡単に検出でき、デバイスの種類によっては、ターゲット デバイスに表示されている内容を 94% もの高い精度で識別するのに役立ちます。

最新のデバイスでの CPU 動作のマッピング

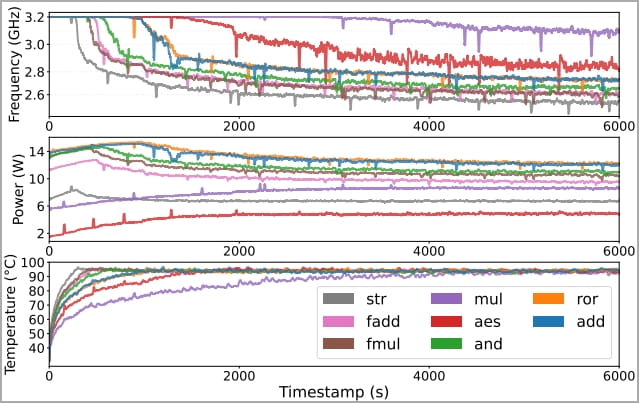

研究者らは、最新のデバイスの周波数、電力、温度の測定値を分析することにより、受動的に冷却されたプロセッサは電力と周波数を介して情報を漏洩する可能性があるのに対し、能動的に冷却されたチップは温度と電力の測定値を通じてデータを漏洩する可能性があると結論付けました。

研究者らは、Apple M1 チップ、Google Pixel 6 Pro デバイス内の Cortex-X1 Arm コア、および OnePlus 10 Pro 上の Qualcomm Snapdragon 8 Gen 1 を実験しました。彼らは、スロットル ポイント (温度制限) をマッピングし、ワークロードを識別可能な周波数および電力消費メトリクスと関連付けました。

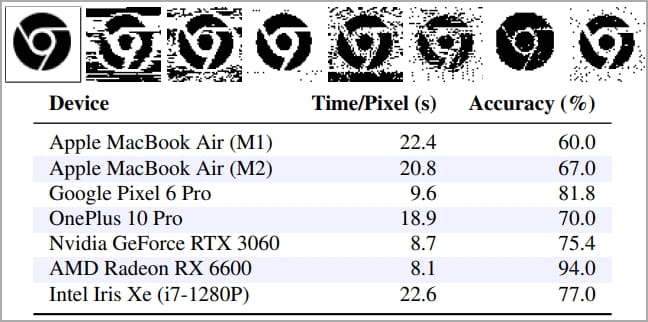

次にチームは、Apple の M1 および M2、AMD Radeon RX 6600、Nvidia GeForce RTX 3060、Intel Iris Xe などの個別の統合 GPU 上でデータ依存の漏洩チャネルを実験しました。

研究者らは、さまざまな処理動作 (ビット反転操作など) が消費電力、温度、周波数などの観察可能な要素にどのような影響を与える可能性があるかについて詳細な調査と特性評価を実行し、このデータを「ホット ピクセル」攻撃を評価するための基礎として使用しました。

「ホットピクセル」の仕組み

「ホット ピクセル」攻撃は、調査時点で利用可能な最新バージョンである Chrome 108 および Safari 16.2 で、すべてのサイドチャネル対策を含むデフォルト構成でテストされました。

この設定では CPU の電力と温度が制限されるため、ターゲットの画面に表示されるピクセルの色 (白または黒) に関するデータがプロセッサの周波数を通じて漏洩します。

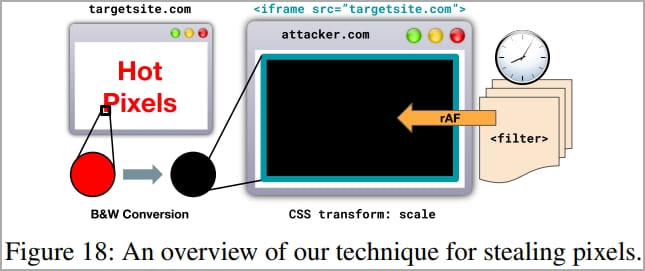

この攻撃メカニズムには、SVG フィルターを利用してターゲットの CPU または GPU 上でデータに依存した実行を誘発し、次に JavaScript を使用して計算時間と計算頻度を測定し、ピクセルの色を推測することが含まれます。

研究者らは、関連性のない標的サイトからピクセルを盗むために、攻撃者が制御するページで iframe 要素を使用しました。被害者に関する機密情報が含まれていると思われる iframe のコンテンツは目に見えませんが、その上に SVG フィルターを適用し、レンダリング時間を測定することで計算できます。

測定の精度は 60% ~ 94% の範囲で、各ピクセルの解読に必要な時間は 8.1 ~ 22.4 秒でした。

「最も漏洩した」デバイスは AMD Radeon RX 6600 でしたが、最も保護されたデバイスは Apple のもののようです。

閲覧履歴を明らかにする

Safari は、親ページと同じオリジンを持たない iframe 要素での Cookie 送信をブロックするため、前のセクションで説明した攻撃の影響を受けません。したがって、iframe にロードされたピクセルにはユーザー データは含まれません。

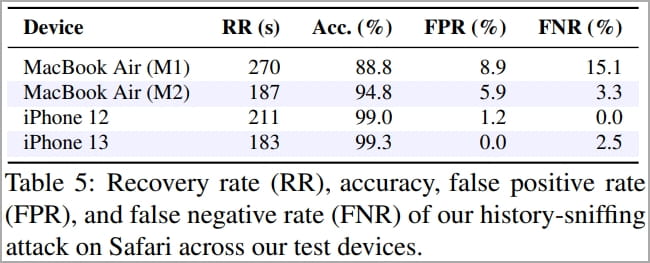

しかし、研究者らは、Safari がホット ピクセル攻撃のサブタイプに対して脆弱であることを発見しました。この攻撃は、ユーザーの閲覧履歴を盗聴することでプライバシーを侵害する可能性があります。

考案された方法には、攻撃者が管理するサイトに機密ページへのリンクを配置し、SVG フィルタリング技術を使用して色を推測することが含まれています。

訪問したサイトのハイパーリンクは、ターゲットが訪問したことのないハイパーリンクとは異なる色にする必要があるため、基本的なホット ピクセルの原則を適用して、ターゲットの閲覧履歴を推測できます。

また、ハイパーリンク全体が同じ色になるため、それぞれから 1 つのピクセルだけを復元するだけで十分なので、非常に大きなハイパーリンクのリストを短時間で解析できます。

この攻撃で盗まれたデータの精度は、iPhone 13 では 99.3% に達し、偽陰性の検出結果はわずか 2.5% で、50 のハイパーリンクあたり 183 秒の回復率でした。

結論

研究者らは3月にApple、Nvidia、AMD、Qualcomm、Intel、Googleに調査結果を開示した。すべてのベンダーは問題を認識しており、問題の軽減に取り組んでいます。

ホット ピクセル攻撃は、スマートフォンなどの電力使用量がすぐに安定した状態に達するデバイスでのみ効果を発揮しますが、データ漏洩のスループットは一般に小さいです。

ただし、影響を受けるベンダーと関係者は、HTML 標準の iframe での SVG フィルターの使用の制限など、報告された問題の解決策についてすでに議論しています。

Chrome チームはすでに、孤立した iframe に Cookie が読み込まれるのを防ぐ、Safari にある Cookie 分離メカニズムの実装に取り組んでいます。

また、温度、電力、周波数の測定値を無許可のユーザーに提供するセンサーへのアクセスを OS レベルで制限する提案もあります。

Hot Pixels 攻撃の詳細については、研究者らが今週初めに発表した技術論文をご覧ください。

Comments