インターネット アクセスにさらされている 4,000 を超える Sophos Firewall デバイスは、重大なリモート コード実行 (RCE) の脆弱性を標的とする攻撃に対して脆弱です。

ソフォスは、9 月に Sophos Firewall のユーザー ポータルと Webadmin で見つかったこのコード インジェクションの欠陥 ( CVE-2022-3236 ) を公開し、複数の Sophos Firewall バージョンのホットフィックスもリリースしました (公式の修正は 3 か月後の 2022 年 12 月に発行されました)。

同社は当時、RCE バグが南アジアの組織に対する攻撃で悪用されていると警告していました。

管理者がオプションを無効にしない限り、デフォルトで自動更新が有効になっているため、9 月のホットフィックスは影響を受けるすべてのインスタンス (v19.0 MR1/19.0.1 以前) に展開されます。

古いバージョンの製品を実行している Sophos Firewall インスタンスは、CVE-2022-3236 ホットフィックスを自動的に受け取るために、サポートされているバージョンに手動でアップグレードする必要がありました。

脆弱なソフトウェアにパッチを適用できない管理者は、ユーザー ポータルと Webadmin への WAN アクセスを無効にすることで、攻撃面を取り除くこともできます。

何千ものデバイスがまだ脆弱です

インターネットで Sophos Firewall デバイスをスキャンしているときに、VulnCheck の脆弱性研究者である Jacob Baines は、88,000 を超えるインスタンスのうち、約 6% または 4,000 を超えるインスタンスがホットフィックスを受け取っていないバージョンを実行しており、CVE-2022-3236 攻撃に対して脆弱であることを発見しました。 .

「インターネットに接続された Sophos Firewall の 99% 以上が、CVE-2022-3236 の公式修正を含むバージョンにアップグレードされていません」 と Baines 氏は述べています。

「しかし、約 93% が修正プログラムの対象となるバージョンを実行しており、ファイアウォールの既定の動作は、修正プログラムを自動的にダウンロードして適用することです (管理者が無効にしない限り)。

「依然として 4,000 を超えるファイアウォール (インターネットに接続しているソフォス ファイアウォールの約 6%) で、修正プログラムが適用されていないバージョンが実行されているため脆弱です。」

幸いなことに、すでにゼロデイ攻撃として悪用されていますが、CVE-2022-3236 の概念実証のエクスプロイトはまだオンラインで公開されていません。

しかし、Baines は、Trend Micro の Zero Day Initiative (ZDI) によって共有された技術情報からエクスプロイトを再現することができたので、攻撃者もすぐに同じように再現できる可能性があります。

これが発生した場合、攻撃者が完全に機能するバージョンのエクスプロイトを作成してツール セットに追加するとすぐに、新しい攻撃の波につながる可能性が最も高くなります。

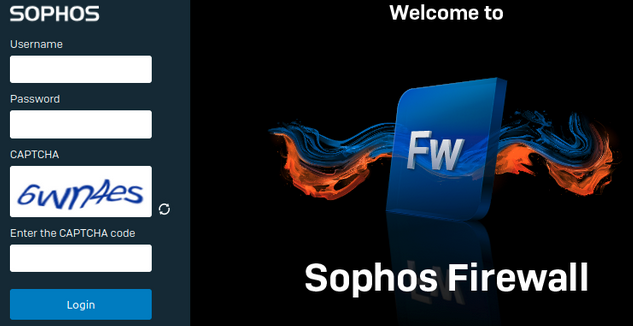

また、Baines 氏は、「認証中にキャプチャを解決するために」Web クライアントにデフォルトで要求する Sophos Firewall によって、大規模な悪用が妨げられる可能性が高いと付け加えました。

この制限を回避して脆弱なコードに到達するには、攻撃者は自動化された CAPTCHA ソルバーを含める必要があります。

以前に攻撃の対象となった Sophos Firewall のバグ

Sophos Firewall のバグにパッチを適用することは非常に重要です。このような脆弱性が実際に悪用されるのはこれが初めてではないためです。

2022 年 3 月、ソフォスはユーザー ポータルと Webadmin モジュールで、認証バイパスと任意のコード実行攻撃を可能にする同様の重要な Sophos Firewall バグ (CVE-2022-1040)にパッチを適用しました。

また、3 月初旬 (ソフォスがパッチをリリースする約 3 週間前) 以来、DriftingCloud として追跡されている中国の脅威グループによる南アジアの組織に対するゼロデイ攻撃でも悪用されました。

XG Firewall のゼロデイ SQL インジェクションも、2020 年初頭から攻撃者によって悪用され、 Asnarök トロイの木馬マルウェアを使用してユーザー名やパスワードなどの機密データが盗まれました。

同じゼロデイが悪用されて、Ragnarok ランサムウェア ペイロードが Windows エンタープライズ ネットワークに配信されました。

Comments